Waarom Mullvad VPN?

Sinds 2009 zetten we uw privacy op de eerste plaats. Laat ons presenteren wat u krijgt met Mullvad VPN.

Wat ons anders maakt

Anoniem account

We vragen niet om persoonlijke gegevens – zelfs niet uw e-mailadres – en moedigen anonieme betalingen aan met contant geld of cryptogeld.

Geen logs

Uw gegevens gaan niemand anders wat aan. Daarom loggen wij uw activiteit niet. Meer informatie over ons geen-logbeleid

Extern doorgelicht

We verzoeken onafhankelijke audits van onze app en infrastructuur om transparantie te bieden en onze beveiliging te verbeteren.

Veilige jurisdictie

De wetten die voor ons als VPN-provider gevestigd in Zweden relevant zijn, maken van onze locatie een veilige plaats voor ons en voor uw privacy.

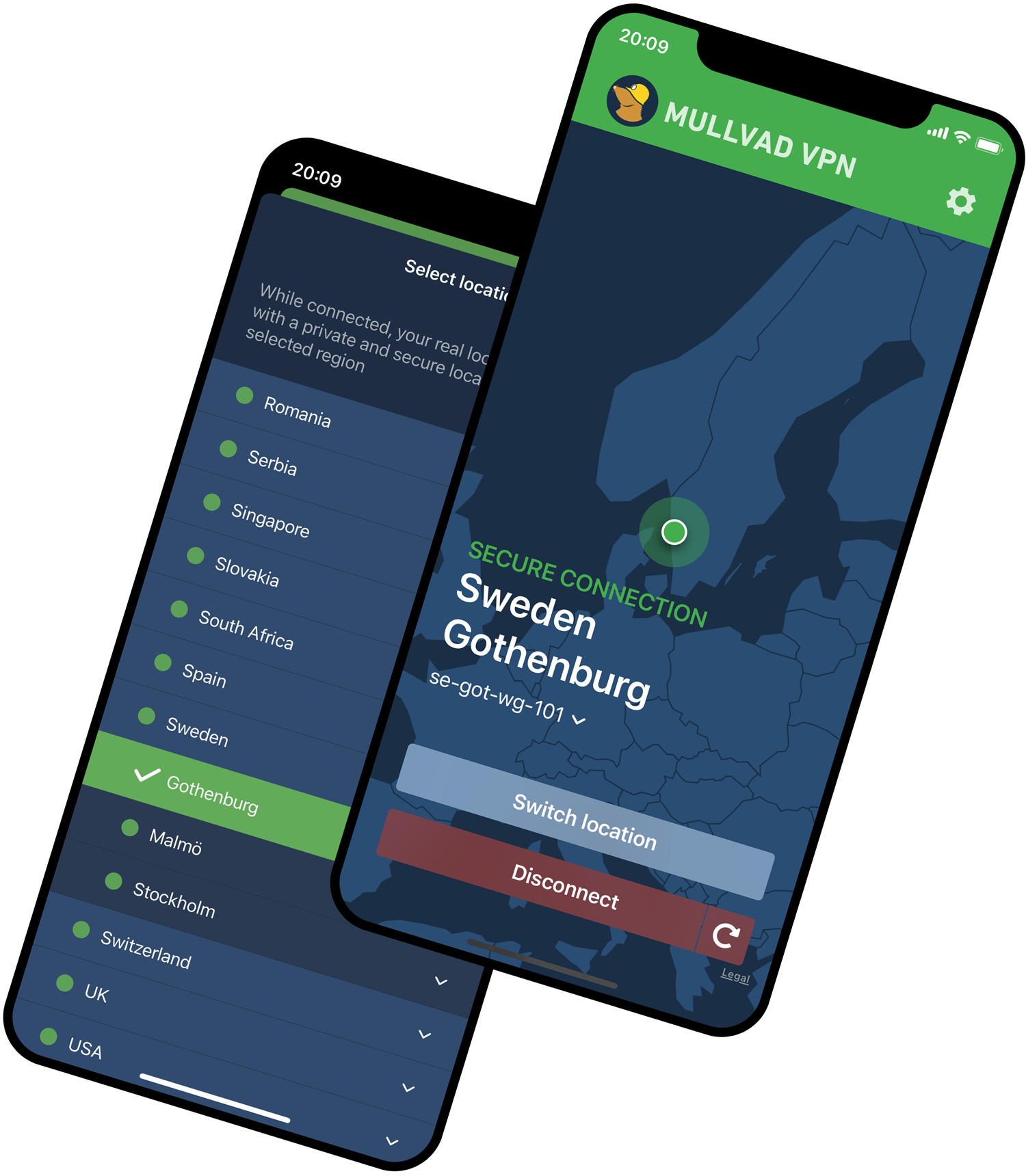

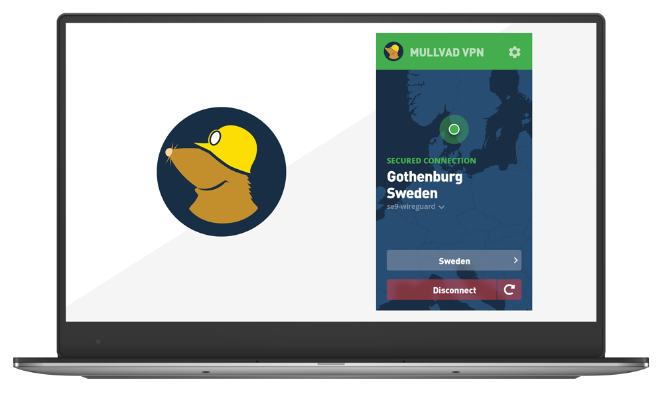

Geïntegreerde kill switch

Als er verbindingsproblemen optreden terwijl Mullvad VPN ingeschakeld is, stopt de ingebouwde kill switch automatisch alle netwerkverkeer.

Geen betaalde recensies

We blijven weg van betaalde recensies en partners en laten in plaats daarvan onze prestaties voor zich spreken.

Intern ondersteuningsteam

We besteden onze ondersteuning niet uit. Ons toegewijde ondersteuningsteam werkt samen met onze ontwikkelaars om u antwoorden op uw vragen te geven.

Pioniers

We hebben veel technologieën en beveiligingsfuncties ontwikkeld die vandaag de dag als standaard worden beschouwd. We werken ook nauw samen met universiteiten.

Bestrijdt verkeersanalyse

Zelfs als u uw verkeer versleutelt met een VPN, bestaat er nog steeds een risico dat uw verkeer kan worden geanalyseerd. Daarom hebben wij DAITA (Defense Against AI-guided Traffic Analysis) ontwikkeld.

Kwantumbestendige VPN-tunnels

U kunt voor kwantumbestendige VPN-tunnels kiezen op al onze ondersteunde platformen. In het geval toekomstige kwantumcomputers erin slagen de huidige versleuteling te kraken.

DNS-opvragingen via versleutelde tunnel

Wanneer u Mullvad VPN gebruikt, gaan al uw DNS-opvragingen (waarbij websiteadressen worden omgezet naar IP-adressen) door de versleutelde VPN-tunnel.

Multihop

Met onze multihop-functie kun u uw verkeer via twee of meer servers op verschillende locaties en in verschillende rechtsgebieden leiden.

Kenmerken

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

Extern doorgelicht | ✔ | ✔ | ✔ | ✔ | ✔ |

Code is open source | ✔ | ✔ | ✔ | ✔ | ✔ |

Gesplitste tunneling | ✔ | ✔ | ✔ | ✔ | |

Aangepaste DNS-server | ✔ | ✔ | ✔ | ✔ | ✔ |

Multihop | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard via QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard over Shadowsocks | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard via TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

Automatische rotatie van WireGuard-sleutel | ✔ | ✔ | ✔ | ✔ | ✔ |

Probleemmeldingen in de app | ✔ | ✔ | ✔ | ✔ | ✔ |

DNS-contentblokkeringen | ✔ | ✔ | ✔ | ✔ | ✔ |

Kwantumbestendige tunnels | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

De technische details

Nieuwsgierig naar de protocollen, primitieven en andere details waarop Mullvad VPN gebouwd is? Alstublieft!

VPN-protocollen in de app

Wij gebruiken het WireGuard-protocol voor de VPN-tunnel:

- WireguardNT (op Windows)

- Linux-kernel wireguard (op Linux)

- GotaTun (op Android)

- wireguard-go:

- Op macOS altijd

- Op iOS altijd

- Op Linux en Windows afhankelijk van welke functies u inschakelt in de app.

App-API-verbinding

De app gebruikt TLS 1.3, geïmplementeerd in Rustls, om de communicatie met de API te versleutelen. Dit biedt twee functies:

- De verbinding gebruikt certificate pinning om MitM-aanvallen te voorkomen.

- Om DNS-spoofing te omzeilen, maakt de app geen gebruik van DNS om het IP-adres voor de API te krijgen.

Appfirewall en -beveiliging

De app voorkomt lekken en maakt gebruik van een kill switch-functie door te integreren met de firewall van het systeem (WFP op Windows, nftables op Linux en PF op macOS). Meer informatie op onze GitHub-pagina

Apparchitectuur

Om de hoeveelheid code te beperken die als bevoorrechte gebruiker uitgevoerd wordt, wordt de app in twee delen opgesplitst:

- niet-bevoorrechte frontends (inclusief een CLI)

- een bevoorrechte systeemservice die op de achtergrond uitgevoerd wordt en de beveiliging van de tunnels en het apparaat bewaakt.

Servers

We hebben op al onze servers standaardconfiguraties en prioriteitsvolgordes ingevoerd voor de versleuteling om de sterkst beschikbare versleuteling te bieden voor elk tunnelprotocol.

WireGuard-servers

WireGuard is eigenzinnig en biedt slechts één set cryptografische primitieven. Ga naar de WireGuard-website voor details.

Bridge-servers

Onze bridges maken verbinding met onze website, API en WireGuard-servers mogelijk op locaties waar toegang is geblokkeerd. Onze configuraties maken het lastig of onmogelijk om hierover toegang te krijgen tot iets dat niet versleuteld is, zodat het weinig uitmaakt welke versleuteling wordt gebruikt.

Serverblokkering

Om onszelf, onze klanten en de kwaliteit van onze dienstverlening te beschermen, behouden we ons het recht voor om elk IP-adres of elke poort te blokkeren. We blokkeren altijd uitgaand verkeer naar de volgende poorten:

- poort 25 - om spam te vermijden

- poorten 137, 138, 139, 445 - om klanten te beschermen tegen een Microsoft SMB/CIFS-beveiligingsprobleem

- poorten 1900 en 2869 - om klanten te beschermen tegen schadelijke UPnP-configuratie.