Hvorfor Mullvad VPN?

Vi har prioriteret dit privatliv højest siden 2009. Lad os vise dig, hvad du får med Mullvad VPN.

Hvad adskiller os

Anonym konto

Vi beder ikke om personlige oplysninger – ikke engang din e-mail – og vi opmuntrer brugerne til at benytte anonyme betalinger med kontanter eller kryptovaluta.

Ingen logning

Dine data angår ingen andre. Derfor logger vi ikke din aktivitet. Få mere at vide om vores politik, der forbyder logning

Eksternt revideret

Vi får gennemført uafhængige revisioner af vores app og infrastruktur for at sikre gennemsigtighed og forbedre vores sikkerhedspraksis.

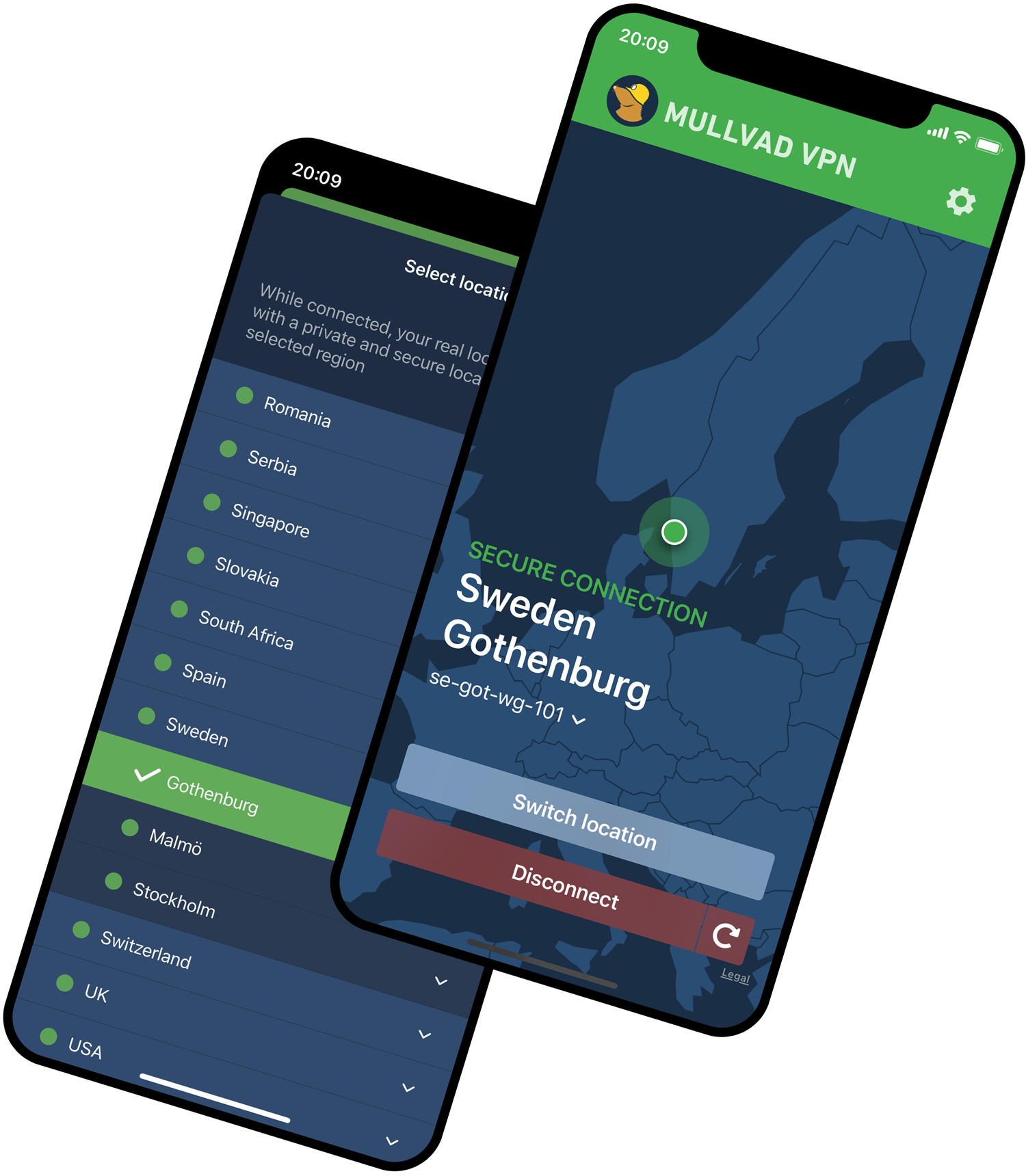

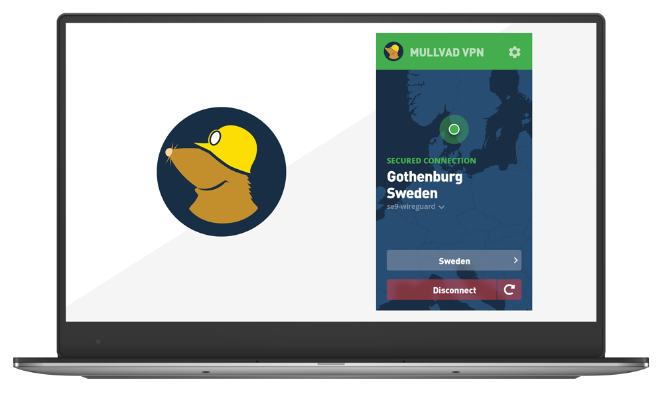

Sikker jurisdiktion

De love, der er relevante for os som VPN-udbyder baseret i Sverige, gør vores placering til et sikkert sted for både os og dit privatliv.

Integreret kill switch

Hvis du har problemer med forbindelsen, mens Mullvad VPN er tændt, stopper den indbyggede kill switch automatisk al netværkstrafik.

Ingen betalte anmeldelser

Vi undgår betalte anmeldelser og affilierede og lader i stedet vores præstationer tale for sig selv.

Internt supportteam

Vi outsourcer ikke vores support. Vores dedikerede supportteam arbejder sammen med vores udviklere for at give svar på dine spørgsmål.

Vi viser vejen

Vi har introduceret mange teknologier og sikkerhedsfunktioner, der i dag betragtes som standardpraksis. Vi arbejder også tæt sammen med universiteterne.

Bekæmper trafikanalyse

Selvom du krypterer din trafik med en VPN, er der stadig en risiko for, at din trafik kan analyseres. Derfor har vi udviklet DAITA (Defense Against AI-guided Traffic Analysis).

Kvantesikre VPN-tunneler

Du kan vælge kvantesikre VPN-tunneler på alle vores understøttede platforme. I tilfælde af at fremtidige kvantecomputere bliver i stand til at bryde nutidens kryptering.

DNS-forespørgsler gennem krypteret tunnel

Når du bruger Mullvad VPN, vil alle dine DNS-forespørgsler (hvor webstedsadresser konverteres til IP-adresser) passere gennem den krypterede VPN-tunnel.

Multihop

Med vores multihop-funktion kan du dirigere din trafik gennem to eller flere servere på forskellige lokationer og separate jurisdiktioner.

Funktioner

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

Eksternt revideret | ✔ | ✔ | ✔ | ✔ | ✔ |

Koden er open source | ✔ | ✔ | ✔ | ✔ | ✔ |

Split tunneling | ✔ | ✔ | ✔ | ✔ | |

Brugerdefineret DNS-server | ✔ | ✔ | ✔ | ✔ | ✔ |

Multihop | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard over QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard over Shadowsocks | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard over TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

Automatisk WireGuard-nøglerotation | ✔ | ✔ | ✔ | ✔ | ✔ |

Problemrapportering i appen | ✔ | ✔ | ✔ | ✔ | ✔ |

DNS-indholdsblokkere | ✔ | ✔ | ✔ | ✔ | ✔ |

Kvante-modstandsdygtige tunneler | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

De tekniske detaljer

Nysgerrig efter at vide hvilke protokoller, primitiver og andre detaljer, Mullvad VPN er bygget på? Vær så god!

VPN-protokoller i appen

Vi bruger WireGuard-protokollen til VPN-tunnelen:

- WireguardNT (på Windows)

- Linux-kerne wireguard (på Linux)

- GotaTun (på Android)

- wireguard-go:

- Altid på macOS

- Altid på iOS

- På Linux og Windows, afhængigt af hvilke funktioner du aktiverer i appen.

App API-forbindelse

Appen bruger TLS 1.3 implementeret i Rustls, til at kryptere kommunikationen med API'en. Det giver to funktioner:

- Forbindelsen bruger certifikatfastgørelse for at forhindre MitM-angreb.

- For at omgå DNS-spoofing bruger appen ikke DNS til at hente API'ens IP.

App-firewall og -sikkerhed

Appen forhindrer lækager og muliggør kill switch-funktionaliteten ved at integrere sig med systemets firewall (WFP på Windows, nftables på Linux og PF på macOS). Lær mere på vores GitHub-side

App-arkitektur

For at begrænse mængden af kode, der kører som en privilegeret bruger, er appen opdelt i to dele:

- frontends uden rettigheder (inklusiv en CLI)

- en privilegeret systemtjeneste, der kører i baggrunden og fører tilsyn med tunneller og enhedssikkerhed.

Servere

På alle vores servere har vi angivet standardkonfigurationer og prioritetsordrer for kryptering for at give den stærkeste kryptering, der er tilgængelig for hver tunnelprotokol.

WireGuard-servere

WireGuard er konservativt indstillet og tilbyder kun et sæt kryptografiske primitiver. Se WireGuard-webstedet for flere oplysninger.

Broservere

Vores broer sørger for forbindelsen til vores websted, API og WireGuard-servere på steder, hvor adgangen til dem er blokeret. Vores konfigurationer gør det vanskeligt eller umuligt at få adgang til noget ukrypteret gennem dem, så den anvendte krypteringstype er af ringe betydning.

Serverblokering

For at beskytte os selv, vores kunder og kvaliteten af vores service forbeholder vi os retten til at blokere enhver IP-adresse eller porte. Vi blokerer konstant udgående trafik til følgende porte:

- port 25 – for at forhindre spam

- portene 137, 138, 139, 445 – for at beskytte kunder mod et Microsoft SMB/CIFS-sikkerhedsproblem

- portene 1900 og 2869 – for at beskytte kunder mod ondsindet UPnP-konfiguration.