Anoniem account

We vragen niet om persoonlijke gegevens – zelfs niet uw e-mailadres – en moedigen anonieme betalingen aan met contant geld of cryptogeld.

Geen logs

Uw privacy is uw privacy en daarom leggen wij uw activiteiten niet vast. Ons doel op lange termijn is om zelfs geen betalingsgegevens op te slaan.

Extern doorgelicht

We verzoeken onafhankelijke audits van onze app en infrastructuur om transparantie te bieden en onze beveiliging te verbeteren.

Veilige jurisdictie

De wetten die voor ons als VPN-provider gevestigd in Zweden relevant zijn, maken van onze locatie een veilige plaats voor ons en voor uw privacy.

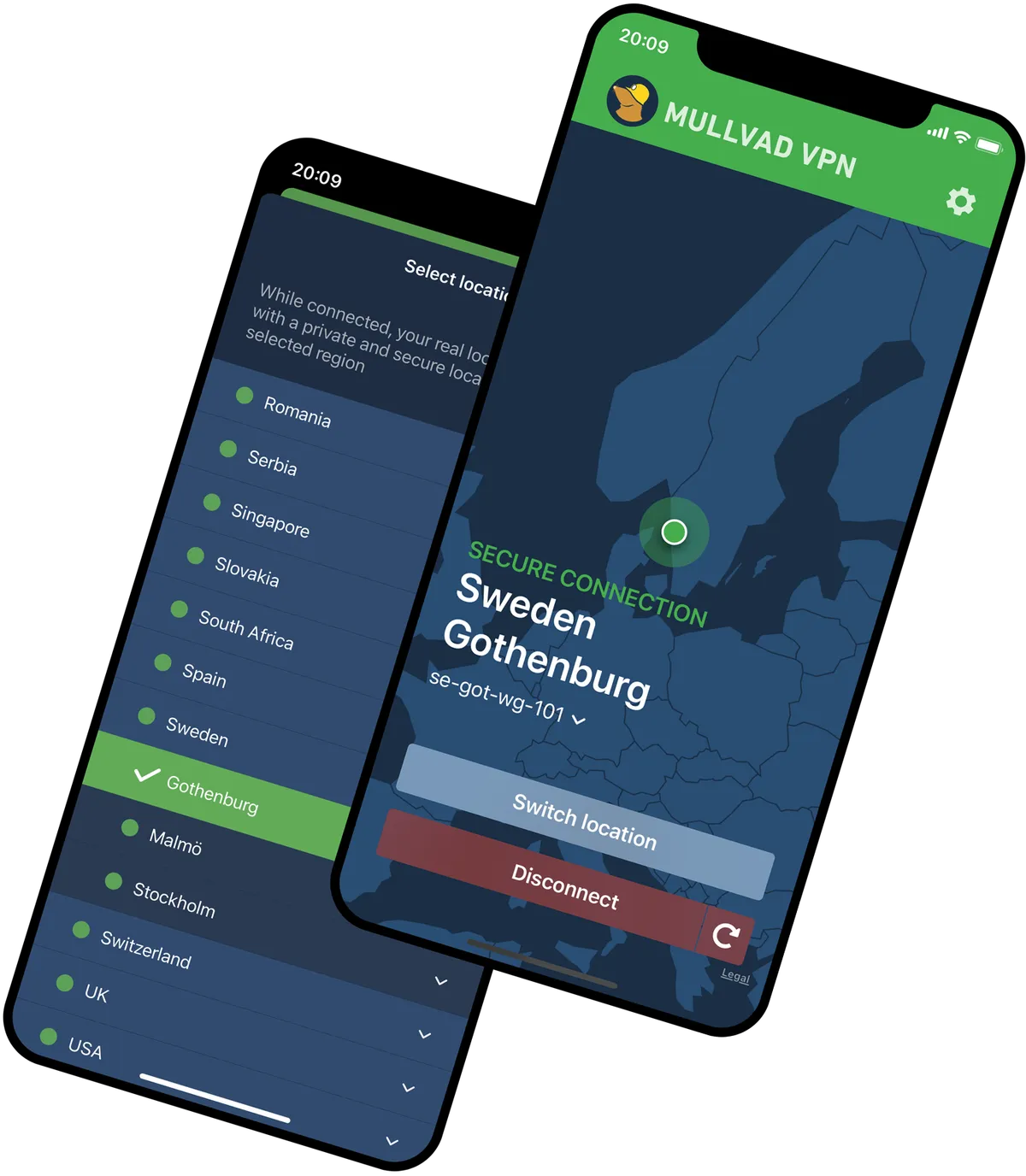

Geïntegreerde kill switch

Als er verbindingsproblemen optreden terwijl Mullvad VPN ingeschakeld is, stopt de ingebouwde kill switch automatisch alle netwerkverkeer.

Geen betaalde recensies

We blijven weg van betaalde recensies en partners en laten in plaats daarvan onze prestaties voor zich spreken.

Intern ondersteuningsteam

We besteden onze ondersteuning niet uit. Ons toegewijde ondersteuningsteam werkt samen met onze ontwikkelaars om u antwoorden op uw vragen te geven.

Pioniers

We hebben veel technologieën en beveiligingsfuncties ontwikkeld die vandaag de dag als standaard worden beschouwd. We werken ook nauw samen met universiteiten.

Bestrijdt verkeersanalyse

Zelfs als u uw verkeer versleutelt met een VPN, is er nog steeds een risico dat uw verkeer kan worden geanalyseerd. Daarom hebben we DAITA (Defense Against AI-guided Traffic Analysis) ontwikkeld.

Kwantumbestendige VPN-tunnels

U kunt voor kwantumbestendige VPN-tunnels kiezen op al onze ondersteunde platformen. In het geval toekomstige kwantumcomputers erin slagen de huidige versleuteling te kraken.

DNS-opvragingen via versleutelde tunnel

Wanneer u Mullvad VPN gebruikt, gaan al uw DNS-opvragingen (waarbij websiteadressen worden omgezet naar IP-adressen) door de versleutelde VPN-tunnel.

Multihop

Met onze multihop-functie kun u uw verkeer via twee of meer servers op verschillende locaties en in verschillende rechtsgebieden leiden.