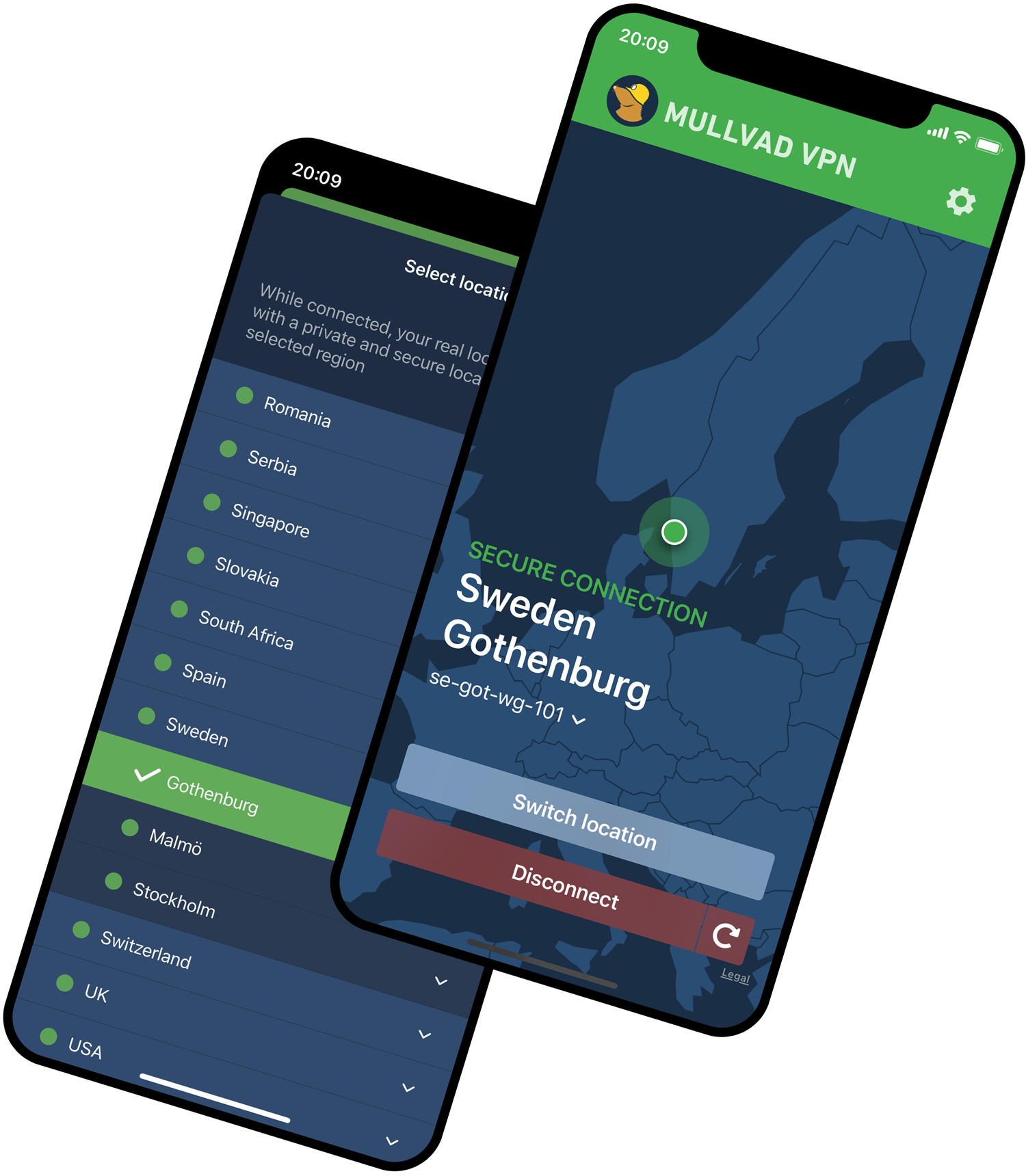

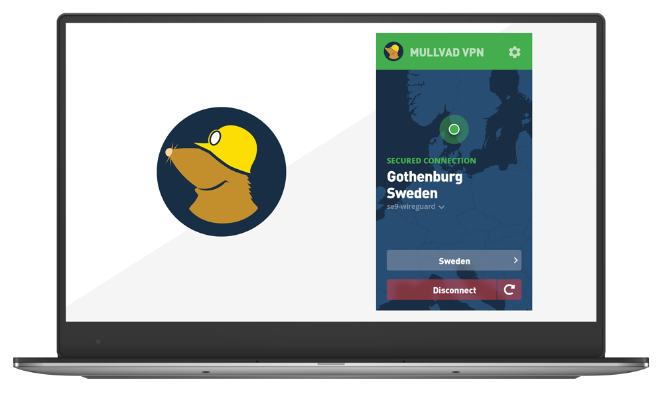

Mullvad VPNを選ぶべき理由

当社は 2009 年よりユーザーのプライバシーを最優先にしてきました。Mullvad VPN のメリットをご紹介します。

当社のサービスの特徴

匿名アカウント

当社はメールアドレスを含むいかなる個人情報も要求しません。 また、現金または暗号通貨による匿名での匿名での支払いを推奨しています。

ログ管理なし

あなたのデータはあなただけのものです。だからこそ、私たちはネット上の活動を記録しません。当社のノーログポリシーについて知る。

外部監査

当社は透明性を提供し、セキュリティ対策を改善する目的で自社アプリとインフラの独立監査を依頼しています。

安全な法域

当社はスウェーデンを本拠地とするVPNプロバイダーであり、同国の関連する法律によって当社自身の安全とユーザーのプライバシーを確保しています。

組み込みのキルスイッチ

Mullvad VPN を使用中に接続の問題が発生すると、組み込みの キルスイッチが自動的にすべてのネットワークトラフィックを遮断します。

有料レビューはありません

当社は報酬を伴うレビュー執筆やアフィリエイトを一切利用しておらず、品質の高さを実績で証明しています。

社内サポートチーム

当社はサポートを外部に委託していません。当社の専任サポートチームは開発者との協力の下でユーザーの質問に回答しています。

先駆者

当社は現在では標準的な方法と見なされている多くのテクノロジーとセキュリティ機能を率先して採用してきました。また、大学と緊密に連携しています。

トラフィック解析への対抗

VPN でトラフィックを暗号化してもトラフィックが解析されるリスクは消えません。そこで当社では、DAITA (Defense Against AI-guided Traffic Analysis: AI 誘導型トラフィック解析に対する防御) を開発しました。

耐量子 VPN トンネル

当社のすべての対応プラットフォームで耐量子 VPN トンネルを選択できます。将来の量子コンピューターが今日の暗号化を突破する日に備えましょう。

暗号化トンネル経由の DNS クエリ

Mullvad VPN を使用すると、すべての DNS クエリ(ウェブサイトのアドレスが IP アドレスに変換される)が暗号化 VPN トンネルを通過します。

マルチホップ

当社のマルチホップ機能を使うと、トラフィックを異なる場所と法域における 2 つ以上のサーバーを経由させることができます。

機能

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

外部監査 | ✔ | ✔ | ✔ | ✔ | ✔ |

オープンソースのコード | ✔ | ✔ | ✔ | ✔ | ✔ |

スプリットトンネリング | ✔ | ✔ | ✔ | ✔ | |

カスタムDNSサーバー | ✔ | ✔ | ✔ | ✔ | ✔ |

マルチホップ | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard over QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard と Shadowsocks の比較 | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard over TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard鍵の自動ローテーション | ✔ | ✔ | ✔ | ✔ | ✔ |

アプリ内での問題報告 | ✔ | ✔ | ✔ | ✔ | ✔ |

DNSコンテンツブロッカー | ✔ | ✔ | ✔ | ✔ | ✔ |

耐量子トンネル | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

技術情報

Mullvad VPN に使用されているプロトコル、プリミティブ、その他の情報に興味がありますか? ご説明します!

アプリのVPNプロトコル

VPN トンネルには以下の WireGuard プロトコルが使用されます。

- WireguardNT(Windows)

- Linux Kernel WireGuard(Linux)

- GotaTun(Android)

- wireguard-go:

- macOS の場合は常時

- iOS の場合は常時

- Linux および Windows の場合は、アプリで有効化する機能によって異なります。

アプリのAPI接続

このアプリでは、Rustls で実装された TLS 1.3 を使用して API との通信を暗号化しています。 これにより、次の2つの機能を提供しています:

- 接続には証明書のピン留めを使用し、中間者攻撃を防いでいます。

- DNSスプーフィングを回避するため、このアプリではAPIのIP取得にDNSを使用していません。

アプリのファイアウォールとセキュリティ

このアプリはシステムのファイアウォール(WindowsのWFP、Linuxのnftables、macOSのPF)と統合することで、漏洩の防止とキルイッチ機能の有効化を行っています。 詳細は当社のGitHubページをご覧ください

アプリのアーキテクチャ

特権ユーザーとして実行されるコードの量を減らすため、このアプリは次のような2つの部分に分かれています:

- 特権のないフロントエンド(CLIを含む)

- バックグラウンドで実行され、トンネルとデバイスのセキュリティを監視する特権システムサービス。

サーバー

当社の全サーバーで暗号化のデフォルト構成と優先順位を指定し、各トンネルプロトコルで利用できる最強の暗号化を提供しています。

WireGuard サーバー

WireGuardは保守的であり、暗号プリミティブセットを1つだけ提供しています。 詳細は、WireGuardのウェブサイトを参照してください。

ブリッジサーバー

当社のブリッジは、当社ウェブサイト、API、WireGuard サーバーへのアクセスが制限されている場所でも接続をスムーズにします。 当社の構成ではブリッジを通して暗号化されていないものにアクセスすることは困難または不可能であるため、使用される暗号化の種類は実際には重要ではありません。

サーバーのブロック

当社は、当社自身とお客様を保護し、サービスの品質を維持する目的で任意のIPアドレスとポートをブロックする権利を有します。 次に挙げるポートへの外向きのトラフィックは常にブロックされます:

- ポート25 – 迷惑メール防止のため

- ポート137、138、139、445 – お客様をMicrosoft SMB/CIFSのセキュリティ問題から保護するため

- ポート1900、2869 – お客様を不審なUPnP構成から保護するため