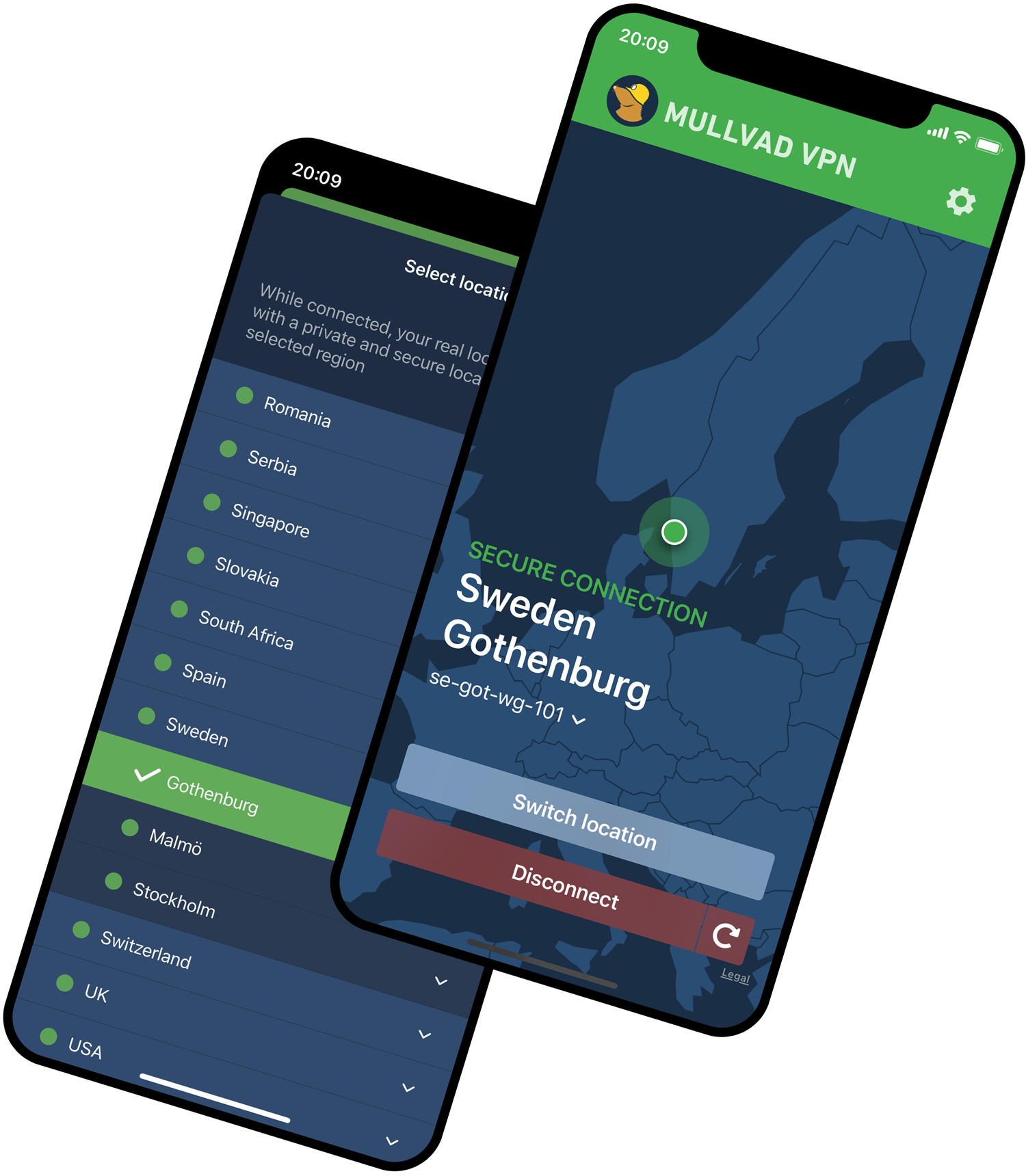

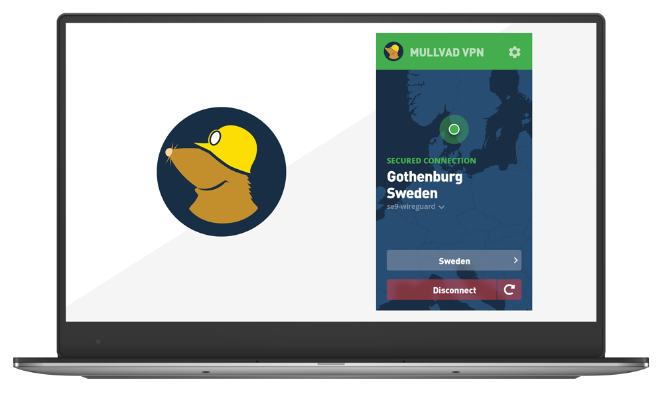

Perché scegliere Mullvad VPN?

Mettiamo la tua privacy al primo posto dal 2009. Lascia che ti presentiamo i vantaggi di Mullvad VPN.

Cosa ci distingue dagli altri

Account anonimo

Non richiediamo mai alcuna informazione personale agli utenti, nemmeno l'indirizzo e-mail, e incoraggiamo a pagare in forma anonima tramite contanti o criptovalute.

Nessuna registrazione

I tuoi dati non sono affare di nessun altro. Per questo non registriamo la tua attività. Scopri di più sulla nostra politica di no-logging

Audit esterni

Sottoponiamo ad audit indipendenti la nostra app e le nostre infrastrutture per garantire la trasparenza dei nostri servizi e migliorare le nostre procedure di sicurezza.

Giurisdizione in materia di sicurezza

Le leggi che si applicano alla nostra società in quanto fornitori di servizi VPN con sede in Svezia ci rendono un posto sicuro per noi e per la privacy dei tuoi dati.

Kill switch integrato

Se riscontri problemi di connettività quando Mullvad VPN è attivo, il kill switch integrato permette di fermare automaticamente tutto il traffico di rete.

Nessuna recensione a pagamento

Ci teniamo alla larga da recensioni positive a pagamento o da parte di nostri affiliati perché la storia dei nostri risultati parla per noi.

Team di assistenza in sede

Non esternalizziamo il nostro supporto. Il nostro team di supporto dedicato lavora insieme ai nostri sviluppatori per rispondere alle tue domande.

Pionieri

Siamo stati pionieri di molte tecnologie e funzionalità di sicurezza che oggi sono considerate prassi standard. Lavoriamo anche in stretta collaborazione con le università.

Combatte l'analisi del traffico

Anche se crittografi il tuo traffico con una VPN, esiste comunque il rischio che il tuo traffico possa essere analizzato. Ecco perché abbiamo sviluppato DAITA (Defense Against AI-guided Traffic Analysis).

Tunnel VPN resistenti agli attacchi quantistici

Puoi scegliere tunnel VPN resistenti agli attacchi quantistici su tutte le nostre piattaforme supportate. Nel caso in cui i futuri computer quantistici riescano a violare la crittografia odierna.

Query DNS tramite tunnel crittografato

Quando utilizzi Mullvad VPN, tutte le tue query DNS (in cui gli indirizzi dei siti web vengono convertiti in indirizzi IP) passeranno attraverso il tunnel VPN crittografato.

Multihop

Grazie alla nostra funzionalità multihop puoi instradare il tuo traffico attraverso due o più server in posizioni diverse e giurisdizioni separate.

Caratteristiche

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

Audit esterni | ✔ | ✔ | ✔ | ✔ | ✔ |

Codice open source | ✔ | ✔ | ✔ | ✔ | ✔ |

Split tunneling | ✔ | ✔ | ✔ | ✔ | |

Server DNS personalizzato | ✔ | ✔ | ✔ | ✔ | ✔ |

Multihop | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard su QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard over Shadowsocks | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard su TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

Rotazione automatica delle chiavi WireGuard | ✔ | ✔ | ✔ | ✔ | ✔ |

Segnalazione di problemi in-app | ✔ | ✔ | ✔ | ✔ | ✔ |

Blocchi dei contenuti DNS | ✔ | ✔ | ✔ | ✔ | ✔ |

Tunnel resistenti agli attacchi quantistici | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

Questioni tecniche

Hai voglia di conoscere i protocolli, le primitive e altri dettagli su cui è costruita la VPN Mullvad? Eccoti accontentato!

Protocolli VPN nell'app

Per il tunnel VPN, utilizziamo il protocollo WireGuard:

- WireguardNT (su Windows)

- Wireguard del kernel Linux (su Linux)

- GotaTun (su Android)

- wireguard-go:

- Su macOS sempre

- Su iOS sempre

- Su Linux e Windows, a seconda delle funzionalità abilitate nell'app.

Connessione API dell'app

L'app utilizza l'implementazione in Rustls di TLS 1.3 per crittografare le comunicazioni con l'API. Questo fornisce due funzionalità:

- La connessione utilizza il pinning del certificato per evitare gli attacchi MitM.

- Per prevenire lo spoofing DNS, l'app non utilizza DNS per ottenere l'indirizzo IP dell'API.

Firewall e sicurezza dell'app

L'app previene perdite di dati e consente l'uso della funzione kill switch grazie all'integrazione di firewall di sistema (WFP su Windows, nftables su Linux e PF su macOS). Scopri di più sulla nostra pagina GitHub

Architettura dell'app

Per ridurre la quantità di codice da eseguire come utente privilegiato, l'app è divisa in due parti:

- frontend non privilegiati (che includono CLI)

- un servizio di sistema privilegiato, che è eseguito in background e controlla la sicurezza dei tunnel e dei dispositivi.

Server

Per garantire la forma di crittografia più efficace disponibile su ciascun protocollo di tunneling, tutti i nostri server contengono configurazioni e ordini di priorità predefiniti per gli algoritmi di crittografia.

Server WireGuard

WireGuard è molto più categorico e offre un unico insieme di primitive di crittografia. Consulta il sito web di WireGuard per i dettagli.

Server bridge

I nostri bridge facilitano la connessione al nostro sito web, alle nostre API e ai nostri server WireGuard da località in cui l'accesso a tali risorse è bloccato. Le configurazioni dei nostri sistemi rendono molto difficile, se non impossibile, l'accesso a dati non crittografati attraverso di essi, per cui il tipo di crittografia in uso non è molto importante.

Blocco del server

Per proteggere noi stessi, i nostri clienti e la qualità dei nostri servizi, ci riserviamo il diritto di bloccare qualsiasi indirizzo IP o porta. Blocchiamo sistematicamente il traffico in uscita diretto alle seguenti porte:

- porta 25 per evitare lo spamming

- porte 137, 138, 139, 445 per proteggere i clienti dai problemi di sicurezza SMB/CIFS di Microsoft

- porte 1900 e 2869 per proteggere i clienti dalle configurazioni UPnP nocive.