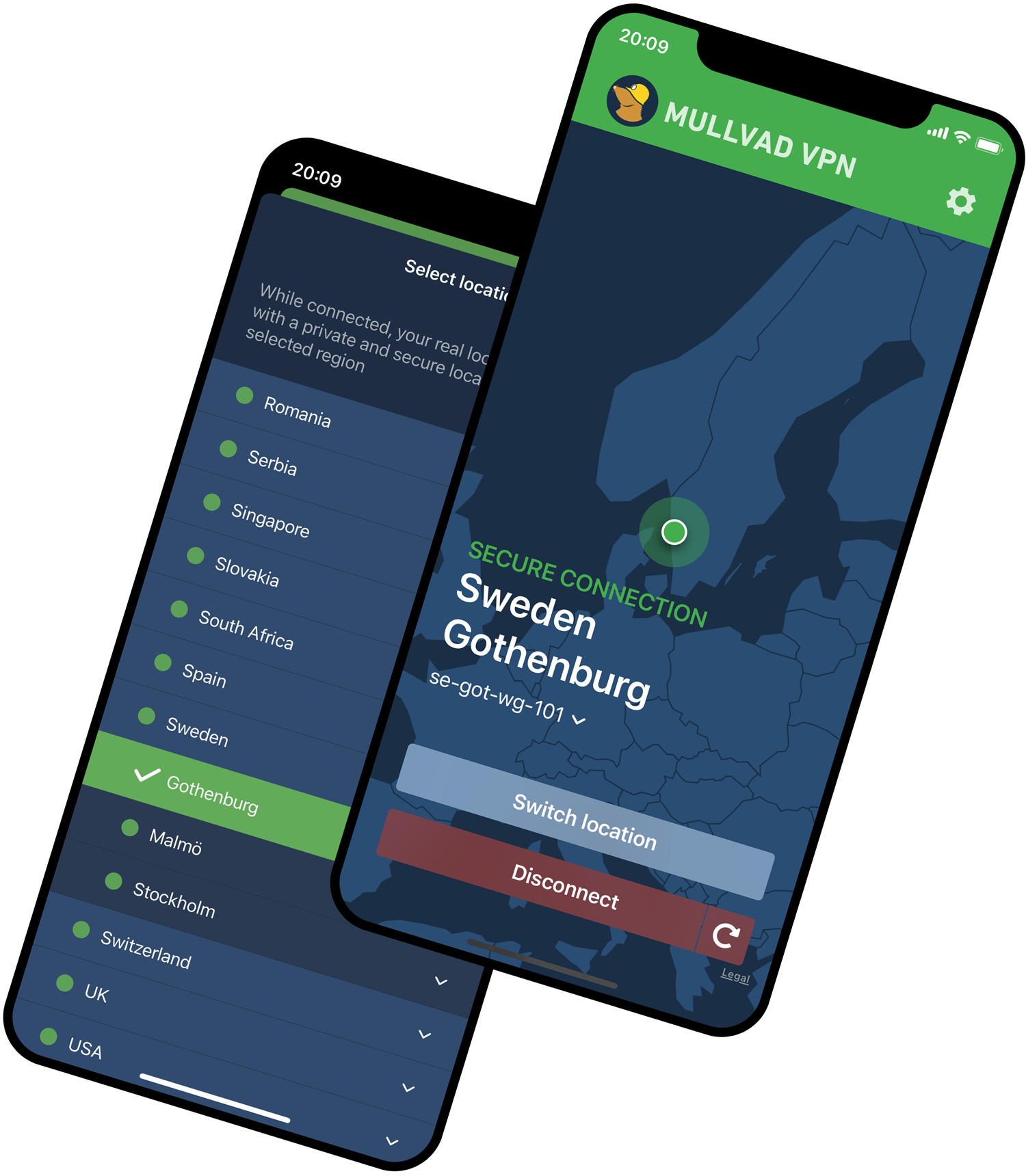

Warum Mullvad-VPN?

Seit 2009 steht Ihr Datenschutz bei uns an erster Stelle. Wir zeigen Ihnen, was Mullvad VPN zu bieten hat.

Was uns von unserer Konkurrenz unterscheidet

Anonymes Konto

Wir fragen nach keinen persönlichen Informationen – nicht einmal nach Ihrer E-Mail-Adresse – und wir unterstützen anonyme Zahlung per Bargeld oder Kryptowährung.

Kein Logging

Ihre Daten gehen niemanden etwas an. Deshalb protokollieren wir Ihre Aktivitäten nicht. Erfahren Sie mehr über unsere Richtlinie zur Protokollfreiheit.

Extern kontrolliert

Wir fordern unabhängige Kontrollen von unserer App und Infrastruktur an, um Transparenz anzubieten und unsere Sicherheitsvorkehrungen zu verbessern.

Sichere Rechtsprechung

Die Gesetze, die für uns als VPN-Anbieter aus Schweden wichtig sind, machen unseren Standort sicher für uns und Ihren Datenschutz.

Eingebauter Killswitch

Der eingebaute Killswitch wird jeglichen Netzverkehr blockieren, wenn Sie Verbindungsschwierigkeiten haben, während Mullvad VPN aktiv ist.

Keine erkauften Rezensionen

Wir halten uns von gekauften Rezensionen und Partnern fern und lassen unsere Erfolgsbilanz für sich sprechen.

Firmeninternes Support Team

Wir lagern unseren Support nicht aus. Unser engagiertes Support-Team arbeitet mit unseren Entwicklern zusammen, um Ihre Fragen zu beantworten.

Wegbereiter

Wir haben bei der Entwicklung vieler Technologien und Sicherheitsfunktionen, die heute als Standardverfahren gelten, Pionierarbeit geleistet. Wir arbeiten auch eng mit Universitäten zusammen.

Bekämpft Traffic-Analysen

Selbst wenn Sie Ihren Traffic mit einem VPN verschlüsseln, besteht immer noch das Risiko, dass Ihr Traffic analysiert werden kann. Aus diesem Grund haben wir DAITA (Defense Against AI-guided Traffic Analysis) entwickelt.

Quantenresistente VPN-Tunnel

Sie können auf allen unseren unterstützten Plattformen quantenresistente VPN-Tunnel wählen. Für den Fall, dass es zukünftigen Quantencomputern gelingt, die heutige Verschlüsselung zu knacken.

DNS-Abfragen über verschlüsselten Tunnel

Wenn Sie Mullvad VPN verwenden, werden alle Ihre DNS-Abfragen (bei denen Website-Adressen in IP-Adressen umgewandelt werden) durch den verschlüsselten VPN-Tunnel geleitet.

Multihop

Mit unserer Multihop-Funktion können Sie Ihren Datenverkehr über zwei oder mehr Server an verschiedenen Standorten und in unterschiedlichen Gerichtsbarkeiten leiten.

Features

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

Extern kontrolliert | ✔ | ✔ | ✔ | ✔ | ✔ |

Open Source Code | ✔ | ✔ | ✔ | ✔ | ✔ |

Split Tunneling | ✔ | ✔ | ✔ | ✔ | |

Eigener DNS-Server | ✔ | ✔ | ✔ | ✔ | ✔ |

Multihop | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard über QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard über Shadowsocks | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard über TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

Automatische Rotation von WireGuard-Schlüsseln | ✔ | ✔ | ✔ | ✔ | ✔ |

Fehlerberichterstattung in der App | ✔ | ✔ | ✔ | ✔ | ✔ |

DNS-Inhaltssperren | ✔ | ✔ | ✔ | ✔ | ✔ |

Quantenresistente Tunnel | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

Die technischen Einzelheiten

Interessieren Sie sich für die Protokolle, Primitive und andere Einzelheiten, auf denen Mullvad VPN aufgebaut ist? Hier, bitteschön!

VPN-Protokolle in der App

Wir verwenden für den VPN-Tunnel das WireGuard-Protokoll:

- WireguardNT (auf Windows)

- Linux-Kernel-Wireguard (auf Linux)

- GotaTun (auf Android)

- wireguard-go:

- Auf macOS immer

- Auf iOS immer

- Auf Linux und Windows, je nach den in der App aktivierten Funktionen.

App API-Verbindung

Die App verwendet TLS 1.3, in Rustls implementiert, um die Kommunikation mit der API zu verschlüsseln. Dies hat zwei Funktionen:

- Die Verbindung verwendet Certificate Pinning um MitM-Angriffe zu verhindern.

- Zur Vermeidung von DNS-Spoofing verwendet die App kein DNS, um die IP für die API zu erhalten.

App-Firewall und Sicherheit

Die App verhindert Leaks und ermöglicht die Killswitch-Funktion, indem sie sich in die Firewall des Systems integriert (WFP in Windows, nftables in Linux und PF in macOS). Erfahren Sie auf unserer GitHub Seite mehr

App-Architektur

Um die Menge an Code zu begrenzen, der als privilegierter Nutzer läuft, ist die App in zwei Teile geteilt:

- unprivilegierte Front-Ends (inklusive CLI)

- ein privilegierter Systemdienst, welcher im Hintergrund läuft und die Tunnel und Gerätesicherheit überwacht.

Server

Wir haben in allen unseren Servern eine Standardkonfiguration und Prioritätsreihenfolge zur Verschlüsselung definiert, um die stärkstmögliche verfügbare Verschlüsselung für jedes Tunnelprotokoll zu bieten.

WireGuard-Server

WireGuard ist dogmatisch und bietet nur einen Satz kryptografischer Primitiven. Besuchen Sie die WireGuard Website für weitere Informationen.

Brückenserver

Unsere Brücken vereinfachen die Verbindung mit unserer Website, API und WireGuard-Servern an Orten, wo der Zugriff auf diese blockiert ist. Unsere Konfiguration macht es schwer bis unmöglich, darüber auf etwas Unverschlüsseltes zuzugreifen. Deshalb ist die Art der Verschlüsselung nicht sonderlich wichtig.

Serverblockierung

Um uns, unsere Kunden und die Qualität unseres Dienstes zu beschützen, behalten wir uns das Recht vor, jegliche IP-Adressen oder Ports zu blockieren. Wir blocken zu jeder Zeit ausgehenden Verkehr auf den folgenden Ports:

- Port 25 – zum Verhindern von Spam

- Ports 137, 138, 139, 445 – um Kunden vor einer Microsoft SMB/CIFS Sicherheitslücke zu beschützen

- Ports 1900 und 2869 – um Kunden vor schädlichen UPnP Konfigurationen zu schützen.