為何選擇 Mullvad VPN?

自 2009 年起,我們一直將您的隱私權放在第一位。請容我們說明 Mullvad VPN 能為您帶來哪些益處。

我們的特色

匿名帳戶

我們不需要任何個人資訊,甚至不需要電子郵件,而且我們建議使用現金或加密貨幣進行匿名支付。

無日誌記錄

您的資料不屬於別人。這也就是為什麼我們從不記錄您的使用活動。深入了解我們的不記錄政策

外部審核

我們要求對我們的應用程式和基礎架構進行獨立審核,以提供充分的透明度並改進我們的安全實踐。

安全管轄

我們是總部位於瑞典的 VPN 供應商,適用法律使我們的位置對我們自己和您的隱私都足夠安全。

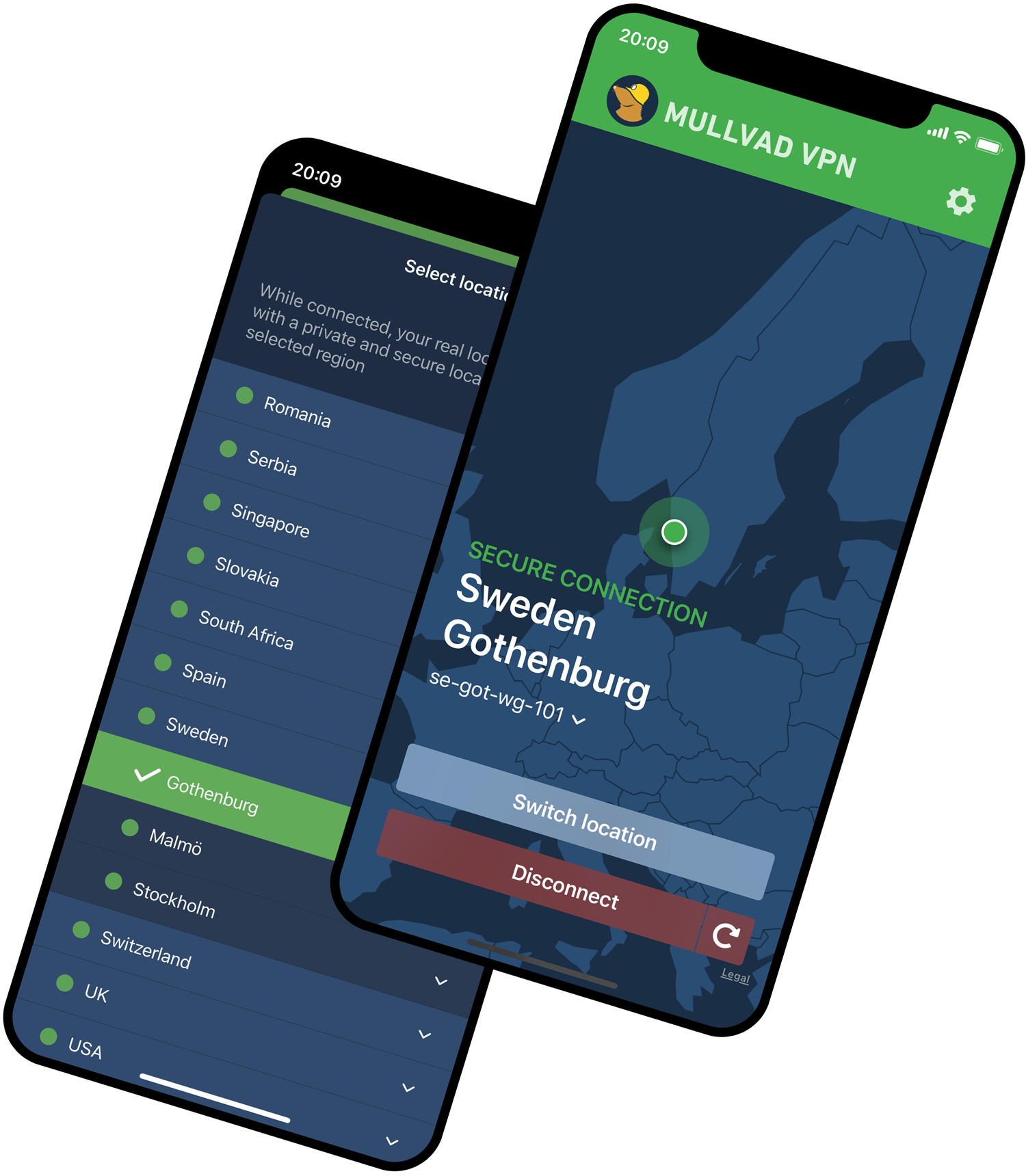

整合式終止開關

如果您在 Mullvad VPN 開啟時遇到連線問題,內建終止開關將自動停止所有網路流量。

無贊助評論

我們不採用贊助評論和聯盟行銷,而是讓真實的業績說話。

內部支援團隊

我們未外包我們的支援服務。我們有專門支援團隊與我們的開發者合作,為您的問題解答釋疑。

開拓者

我們開創了多項技術和安全功能。如今,這些技術和安全功能已成為標準實務做法。我們亦與多所大學密切合作。

對抗流量分析

即使您已透過 VPN 加密流量,仍有遭到分析的風險。這正是我們開發 DAITA (AI 流量分析防禦技術) 的原因。

抗量子 VPN 通道

您可以在我們支援的所有平台上選擇抗量子 VPN 通道,以防未來的量子電腦成功破解今日的加密技術。

透過加密通道進行 DNS 查詢

使用 Mullvad VPN 時,您的所有 DNS 查詢 (在此類查詢中,網站位址會轉換為 IP 位址) 將會透過加密 VPN 通道傳遞。

多點跳躍

利用我們的多點跳躍功能,您可以透過不同地點和不同管轄區的兩個或多個伺服器路由您的流量。

技術人員

對於 Mullvad VPN 奠基於何種通訊協定、基本原理和其他細節,您感到好奇嗎? 很好,請看這裡!

應用程式中的 VPN 通訊協定

我們為 VPN 通道使用 WireGuard 通訊協定:

- WireguardNT (Windows)

- Linux 核心 WireGuard (Linux)

- GotaTun (Android)

- wireguard-go:

- 在 macOS 上一律使用

- 在 iOS 上一律使用

- 在 Linux 與 Windows 上使用,具體取決於您在應用程式中啟用的功能。

應用程式 API 連線

應用程式使用了以 Rustls 實作的 TLS 1.3 來加密與 API 之間的通訊。 這提供了兩項功能:

- 連線使用憑證鎖定,以防止中間人攻擊。

- 為了規避 DNS 詐欺,應用程式不使用 DNS 取得 API 的 IP。

應用程式防火牆和安全性

應用程式與系統防火牆整合 (Windows 上的 WFP、Linux 上的 nftables 和 macOS 上的 PF),防止外洩並啟用終止開關功能。 在我們 GitHub 頁面瞭解更多資訊

應用程式基礎架構

伺服器

我們在所有伺服器中都指定了加密的預設組態和優先順序,為各個通道通訊協定提供最有力的加密。

WireGuard 伺服器

WireGuard 具有約制性,僅提供一組加密原語。 如需詳細資訊,請參見 WireGuard 網站。

橋接伺服器

我們的橋接有助於在存取遭封鎖時,連線到我們網站、API 和 WireGuard 伺服器。 我們的組態使未加密的內容很難或不可能獲得存取,因此使用的加密類型並不重要。

伺服器封鎖

為了保護我們自己、我們的客戶和我們的服務品質,我們保留封鎖任何 IP 位址或連接埠的權利。 我們始終封鎖對以下連接埠的出站流量:

- 連接埠 25 – 防止垃圾郵件

- 連接埠 137、138、139、445 – 保護客戶免受 Microsoft SMB/CIFS 安全問題影響

- 連接埠 1900 和 2869 – 保護客戶免於惡意 UPnP 組態。