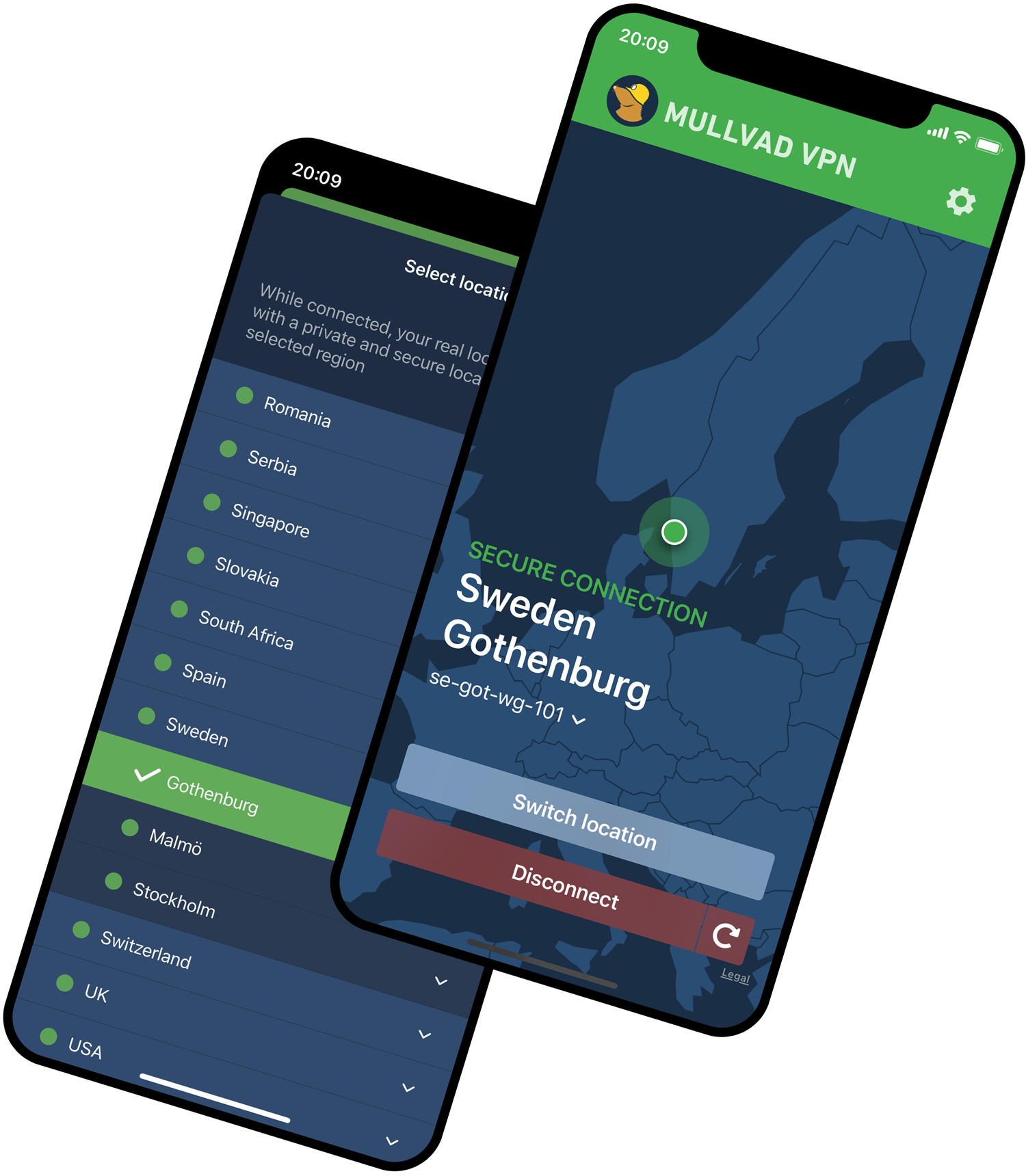

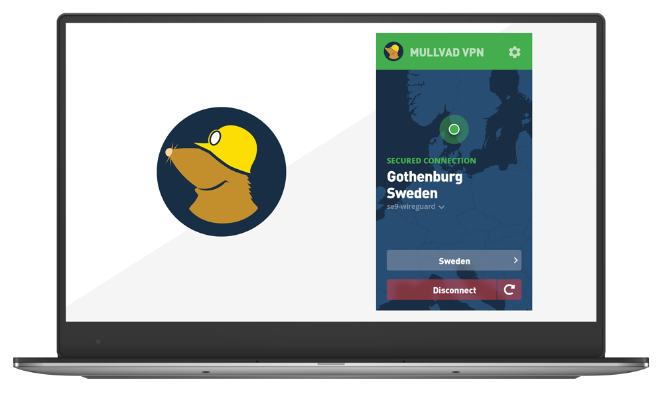

ทำไมถึงต้องเลือกใช้ Mullvad VPN

เราให้ความสำคัญกับความเป็นส่วนตัวของคุณเป็นอันดับแรกตั้งแต่ปี 2009 ขอให้เราแสดงให้คุณเห็นว่า คุณจะได้รับอะไรจาก Mullvad VPN บ้าง

อะไรคือสิ่งที่ทำให้เราแตกต่าง

บัญชีที่ไม่ระบุตัวตน

เราไม่ถามข้อมูลส่วนตัวใดๆ - แม้แต่อีเมลของคุณ - และเราส่งเสริมให้มีการชำระเงินแบบไม่ระบุตัวตน โดยใช้เงินสด หรือสกุลเงินคริปโต

ไม่บันทึกกิจกรรม

ข้อมูลของคุณไม่ใช่ธุระของคนอื่น นั่นคือเหตุผลที่เราไม่บันทึกกิจกรรมของคุณ เรียนรู้เพิ่มเติมเกี่ยวกับนโยบายไม่บันทึกข้อมูลของเรา

ได้รับการตรวจสอบจากภายนอก

เราขอให้มีการตรวจสอบที่เป็นกลางกับแอปของเรา และโครงสร้างพื้นฐานของเรา เพื่อส่งมอบความโปร่งใส และพัฒนาแนวทางปฏิบัติด้านความปลอดภัยของเราให้ดียิ่งขึ้น

เขตอำนาจศาลที่ปลอดภัย

กฎหมายที่เกี่ยวข้องกับเราในฐานะผู้ให้บริการ VPN อยู่ในสวีเดน ซึ่งทำให้ตำแหน่งที่ตั้งของเรา เป็นสถานที่ที่ปลอดภัย สำหรับเราและความเป็นส่วนตัวของคุณ

คิลสวิตช์ในตัว

หากคุณมีปัญหาในการเชื่อมต่อ ในขณะที่ Mullvad VPN เปิดอยู่ คิลสวิตช์ในตัวจะหยุดการรับส่งข้อมูลเครือข่ายทั้งหมดโดยอัตโนมัติ

ไม่มีรีวิวแบบจ่ายเงิน

เราไม่มีการรีวิวแบบจ่ายเงินและการร่วมค้า แต่ให้ประวัติการทำงานของเรา เป็นเครื่องพิสูจน์ตัวเอง

ทีมสนับสนุนภายใน

เราไม่จ้างบุคคลภายนอกให้สนับสนุนงานของเรา และทีมงานสนับสนุนของเราทำงานร่วมกับนักพัฒนาของเรา เพื่อตอบคำถามของคุณ

ผู้บุกเบิก

เราได้บุกเบิกเทคโนโลยีและคุณลักษณะความปลอดภัยมากมาย ที่กลายเป็นแนวทางมาตรฐานในปัจจุบัน ทั้งยังทำงานร่วมมือกับมหาวิทยาลัยอย่างใกล้ชิดอีกด้วย

ต่อต้านการวิเคราะห์การรับส่งข้อมูล

แม้ว่าคุณจะเข้ารหัสการรับส่งข้อมูลของคุณด้วย VPN แต่ก็มีความเสี่ยงที่การรับส่งข้อมูลของคุณอาจถูกวิเคราะห์ได้ นั่นเป็นเหตุผลที่เราได้พัฒนา DAITA (Defense Against AI-guided Traffic Analysis: การป้องกันการวิเคราะห์การรับส่งข้อมูลที่นำทางด้วย AI) ขึ้นมา

อุโมงค์ VPN ที่มีการสกัดกั้นควอนตัม

คุณสามารถเลือกอุโมงค์ VPN ที่มีการสกัดกั้นควอนตัม บนแพลตฟอร์มที่รองรับของเราได้ทั้งหมด ในกรณีที่คอมพิวเตอร์ควอนตัมในอนาคต ประสบความสำเร็จในการเจาะการเข้ารหัสในปัจจุบันได้

เควียรี DNS ผ่านอุโมงค์ที่เข้ารหัส

ในขณะที่คุณใช้ Mullvad VPN เควียรี DNS ของคุณทั้งหมด (ที่ที่อยู่เว็บไซต์ทั้งหมดถูกแปลงเป็นที่อยู่ IP) จะถูกส่งผ่านไปยังอุโมงค์ VPN ที่เข้ารหัส

มัลติฮอป

คุณลักษณะมัลติฮอปของเรา สามารถนำทางการรับส่งข้อมูลของคุณ ผ่านเซิร์ฟเวอร์สองสามแห่งขึ้นไป ในตำแหน่งที่ตั้งต่างๆ และเขตอำนาจศาลที่แยกกันได้

คุณสมบัติ

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

ได้รับการตรวจสอบจากภายนอก | ✔ | ✔ | ✔ | ✔ | ✔ |

โค้ดแบบโอเพนซอร์ซ | ✔ | ✔ | ✔ | ✔ | ✔ |

การแยกอุโมงค์ | ✔ | ✔ | ✔ | ✔ | |

เซิร์ฟเวอร์ DNS แบบกำหนดเอง | ✔ | ✔ | ✔ | ✔ | ✔ |

มัลติฮอป | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard บน QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard ผ่าน Shadowsocks | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard บน TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

การหมุนเวียนคีย์ WireGuard แบบอัตโนมัติ | ✔ | ✔ | ✔ | ✔ | ✔ |

การรายงานปัญหาภายในแอป | ✔ | ✔ | ✔ | ✔ | ✔ |

ตัวบล็อกเนื้อหา DNS | ✔ | ✔ | ✔ | ✔ | ✔ |

ช่องทางการสกัดกั้นควอนตัม | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

ข้อมูลทางเทคนิค

สนใจอยากรู้เกี่ยวกับโพรโทคอล ข้อมูลพื้นฐาน และรายละเอียดอื่นๆ ที่ใช้สร้าง Mullvad VPN ขึ้นมาหรือไม่ ดูได้ที่นี่เลย!

โพรโทคอล VPN ในแอป

เราใช้โพรโทคอล WireGuard สำหรับอุโมงค์ VPN:

- WireguardNT (บน Windows)

- Linux kernel wireguard (บน Linux)

- GotaTun (บน Android)

- wireguard-go:

- บน macOS เสมอ

- บน iOS เสมอ

- บน Linux และ Windows โดยขึ้นอยู่กับว่า คุณเปิดใช้งานคุณลักษณะใดบ้างในแอป

การเชื่อมต่อ API ของแอป

แอปใช้ TLS 1.3 ที่นำไปใช้ใน Rustls เพื่อเข้ารหัสการสื่อสารกับ API โดยมีคุณสมบัติสองประการ:

- การเชื่อมต่อใช้ Certificate Pinning เพื่อป้องกันการโจมตีแบบ MitM

- แอปจะไม่ใช้ DNS เพื่อรับ IP สำหรับ API เพื่อหลีกเลี่ยงการปลอมแปลง DNS

ไฟร์วอลล์และความปลอดภัยของแอป

แอปจะป้องกันการรั่วไหล และเปิดใช้งานฟังก์ชันคิลสวิตช์ ผ่านการผสานรวมกับไฟร์วอลล์ระบบ (WFP บน Windows, nftables บน Linux, และ PF บน macOS) เรียนรู้เพิ่มเติมบนหน้าเพจ GitHub ของเรา

สถาปัตยกรรมแอป

แอปได้ถูกแยกเป็นสองส่วน เพื่อจำกัดปริมาณโค้ดที่เรียกใช้ในฐานะผู้ใช้ที่มีอภิสิทธิ์:

- Frontend ที่ไม่มีอภิสิทธิ์ (รวมถึง CLI)

- บริการระบบที่มีอภิสิทธิ์ ซึ่งเรียกใช้ในพื้นหลัง และกำกับดูแลความปลอดภัยของช่องทางและอุปกรณ์

เซิร์ฟเวอร์

ในเซิร์ฟเวอร์ทั้งหมดของเรา เราได้ระบุการกำหนดค่าเริ่มต้น และลำดับความสำคัญสำหรับการเข้ารหัส เพื่อส่งมอบการเข้ารหัสที่แข็งแกร่งที่สุด สำหรับแต่ละช่องโพรโทคอล

เซิร์ฟเวอร์ WireGuard

WireGuard มีความยึดมั่นในแนวทางเดียว และเสนอการเข้ารหัสพื้นฐานเพียงชุดเดียว ดูรายละเอียดได้ที่เว็บไซต์ WireGuard

Bridge Server

Bridge ของเราช่วยอำนวยความสะดวกในการเชื่อมต่อไปยังเว็บไซต์ API และเซิร์ฟเวอร์ WireGuard ของเรา ในตำแหน่งที่การเข้าถึงถูกบล็อก การกำหนดค่าของเราได้ทำให้การเข้าถึงสิ่งใดๆ ที่ไม่ได้รับการเข้ารหัสผ่านรายการเหล่านี้กลายเป็นเรื่องยาก หรือแทบเป็นไปไม่ได้เลย ดังนั้นประเภทของการเข้ารหัสที่ใช้จึงมีความสำคัญเพียงเล็กน้อยเท่านั้น

การบล็อกเซิร์ฟเวอร์

เราขอสงวนสิทธิ์ในการบล็อกที่อยู่ IP หรือพอร์ตใดๆ เพื่อปกป้องตัวเราเอง ลูกค้าของเรา และคุณภาพบริการของเรา ทั้งนี้เราได้บล็อกการรับส่งข้อมูลขาออกไปยังพอร์ตต่อไปนี้ตลอดเวลา:

- พอร์ต 25 - เพื่อป้องกันสแปม

- พอร์ต 137, 138, 139, 445 - เพื่อปกป้องลูกค้าจากปัญหาด้านความปลอดภัยของ Microsoft SMB/CIFS

- พอร์ต 1900 และ 2869 - เพื่อปกป้องลูกค้าจากการกำหนดค่า UPnP ที่เป็นอันตราย