Mullvad VPN이 필요한 이유

당사는 2009년부터 귀하의 개인정보 보호를 최우선으로 생각해 왔습니다. Mullvad VPN을 통해 얻을 수 있는 이점을 알려드겠습니다.

차별화

익명 계정

당사는 이메일뿐 아니라 일체의 개인 정보를 요청하지 않으며, 현금이나 암호화폐로 익명 결제를 사용하도록 권장합니다.

기록하지 않음

귀하의 데이터는 다른 사람이 상관할 바가 아닙니다. 그래서 당사는 귀하의 활동을 기록하지 않습니다. 당사의 기록 금지 정책에 관해 자세히 알아보세요

외부 감사

투명성을 제공하고 보안 관행을 개선하기 위해 당사는 앱과 인프라에 대한 독립적인 감사를 요청합니다.

안전 관할권

스웨덴에 소재한 VPN 제공자로서 해당 법률에 따라 당사와 사용자의 개인 정보를 안전하게 보호합니다.

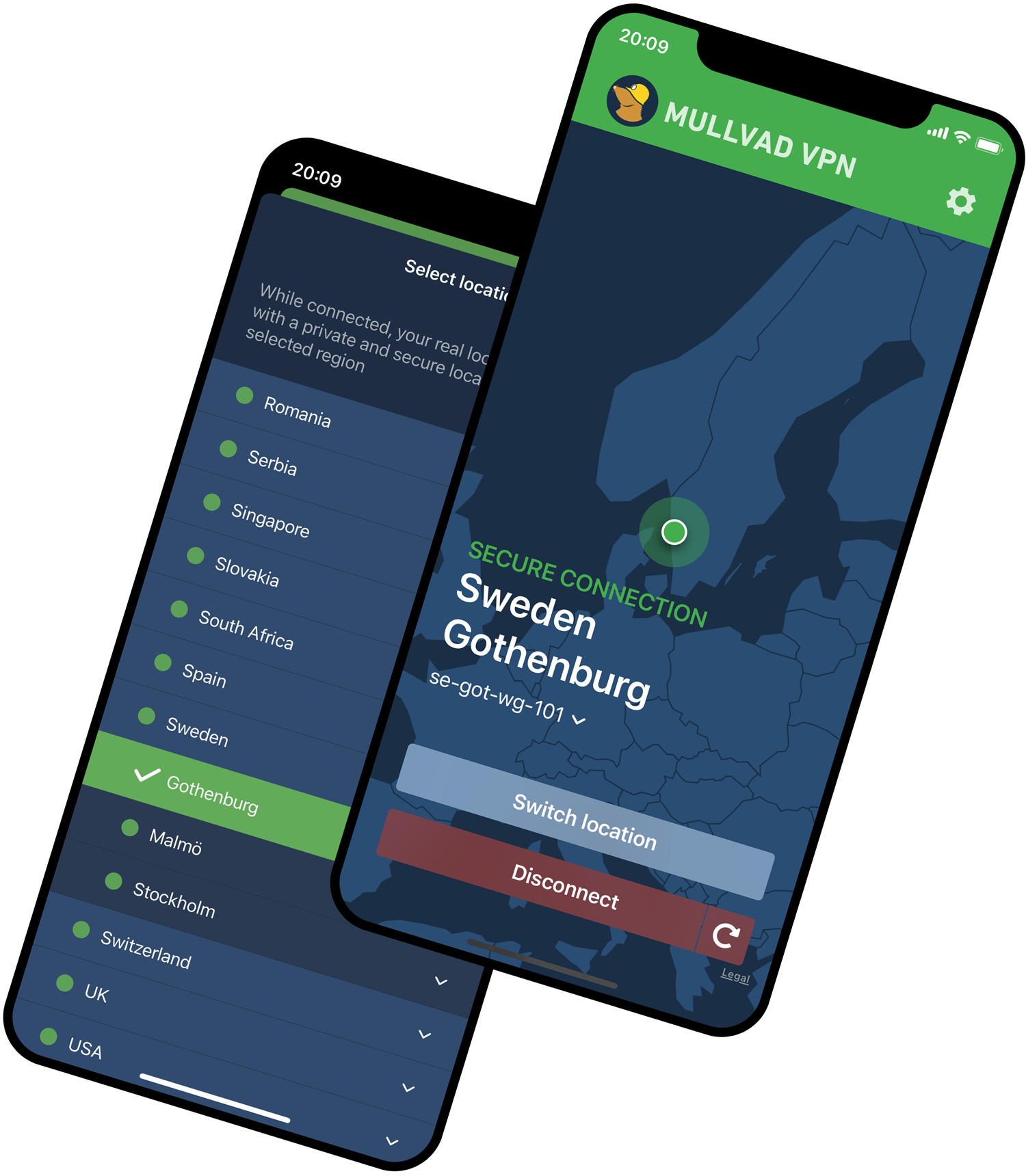

통합 킬 스위치

Mullvad VPN이 켜져 있는 동안 연결 문제가 발생하면 내장 킬 스위치가 자동으로 모든 네트워크 트래픽을 중지합니다.

유료 리뷰 없음

유료 리뷰와 제휴를 멀리하고 대신 실적이 말해주리라 생각합니다.

사내지원팀

당사는 지원 업무를 아웃소싱하지 않습니다. 당사의 전담 지원팀이 개발자들과 협력하여 여러분의 질문에 답해드립니다.

개척자

당사는 오늘날 표준 방식으로 간주되는 많은 기술과 보안 기능을 선구적으로 개발했습니다. 또한 학계와도 긴밀히 협력합니다.

트래픽 분석에 대항

VPN으로 트래픽을 암호화하더라도 트래픽이 분석될 수 있는 위험은 여전히 남아 있습니다. 당사가 DAITA(Defense Against AI-guided Traffic Analysis)를 개발한 이유가 여기에 있습니다.

양자 저항 VPN 터널

지원되는 모든 플랫폼에서 양자 저항 VPN 터널을 선택할 수 있습니다. 미래의 양자 컴퓨터가 오늘날의 암호화를 무력화하는 데 성공할 경우에 대비하세요.

암호화된 터널을 통한 DNS 쿼리

Mullvad VPN을 사용하면 모든 DNS 쿼리(웹사이트 주소가 IP 주소로 변환됨)가 암호화된 VPN 터널을 통해 전달됩니다.

멀티홉

멀티홉 기능을 사용하면 서로 다른 위치와 별도의 관할권에 있는 두 개 이상의 서버를 통해 트래픽을 라우팅할 수 있습니다.

기능

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

외부 감사 | ✔ | ✔ | ✔ | ✔ | ✔ |

오픈 소스 코드입니다. | ✔ | ✔ | ✔ | ✔ | ✔ |

분할 터널링 | ✔ | ✔ | ✔ | ✔ | |

사용자 지정 DNS 서버 | ✔ | ✔ | ✔ | ✔ | ✔ |

멀티홉 | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard over QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard over Shadowsocks | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard over TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

자동 WireGuard 키 회전 | ✔ | ✔ | ✔ | ✔ | ✔ |

앱 내 문제 보고 | ✔ | ✔ | ✔ | ✔ | ✔ |

DNS 콘텐츠 차단기 | ✔ | ✔ | ✔ | ✔ | ✔ |

양자 저항 터널 | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

기술적인 사항

Mullvad VPN이 기반으로 하는 프로토콜, 기본 요소 및 기타 세부 정보가 궁금하신가요? 다음과 같습니다!

앱의 VPN 프로토콜

당사는 VPN 터널에 대해 WireGuard 프로토콜을 사용합니다.

- WireguardNT(Windows)

- Linux Kernel WireGuard(Linux)

- GotaTun(Android)

- wireguard-go:

- macOS의 경우 항상

- iOS의 경우 항상

- Linux 및 Windows의 경우 앱에서 사용자가 활성화하는 기능에 따라 다릅니다.

앱 API 연결

이 앱은 Rustls로 구현된 TLS 1.3을 사용하여 API와의 통신을 암호화합니다. 두 가지 기능을 제공합니다.

- 이 연결은 인증서 고정 기능을 사용하여 MitM 공격을 방지합니다.

- DNS 스푸핑을 피하기 위해 앱에서 DNS를 사용하여 API의 IP를 가져오지 않습니다.

앱 방화벽 및 보안

이 앱은 시스템 방화벽(Windows에서는 WFP, Linux에서는 nftables, MacOS에서는 PF)과 통합되어 유출를 방지하고 킬 스위치 기능을 활성화합니다. GitHub 페이지에서 자세히 알아보기

앱 아키텍처

권한 있는 사용자로 실행되는 코드의 양을 제한하기 위해 앱은 두 부분으로 나뉩니다.

- 권한이 없는 프런트엔드(CLI 포함)

- 백그라운드에서 실행되며 터널 및 장치 보안을 감독하는 권한 있는 시스템 서비스.

서버

모든 서버에서, 각 터널 프로토콜에 사용할 수 있는 가장 강력한 암호화를 제공하기 위해 암호화에 대한 기본 구성 및 우선순위를 지정했습니다.

WireGuard 서버

WireGuard는 보수적이며 하나의 암호화 기본 요소 집합만 제공합니다. 자세한 내용은 WireGuard 웹 사이트를 참조하세요.

브리지 서버

당사의 브리지는 액세스가 차단된 위치에서 웹 사이트, API 및 WireGuard 서버에 쉽게 연결할 수 있도록 지원합니다. 당사의 구성을 통해서는 암호화되지 않은 항목에 액세스하기 어렵거나 불가능하므로 사용되는 암호화 유형은 거의 중요하지 않습니다.

서버 차단

우리 자신과 고객, 그리고 서비스 품질을 보호하기 위해, 당사는 IP 주소나 포트를 차단할 권리를 보유합니다. 다음 포트에 대한 아웃바운드 트래픽을 항상 차단합니다.

- 포트 25 – 스팸 방지

- 포트 137, 138, 139, 445 – Microsoft SMB/CIFS 보안 문제로부터 고객 보호

- 포트 1900 및 2869 – 악의적인 UPnP 구성으로부터 고객 보호