匿名帐户

我们不需要任何个人信息,甚至不需要电子邮件,而且我们建议使用现金或加密货币进行匿名支付。

无日志记录

您的隐私就是您的隐私,这就是我们不记录您的活动的原因。我们的长期目标是甚至不存储付款详细信息。

外部审核

我们请求对我们的应用和基础架构进行独立审核,以提供充分的透明度并改进我们的安全做法。

安全管辖

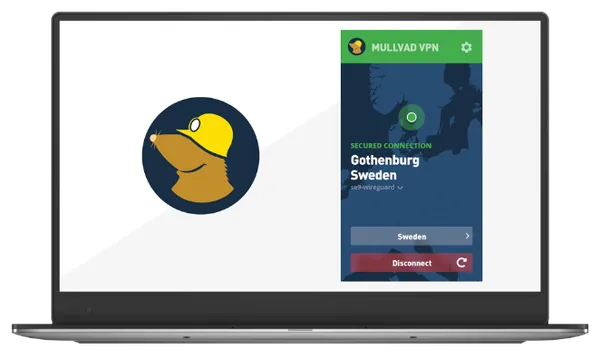

我们是总部位于瑞典的 VPN 提供商,适用法律使我们的位置对我们自己和您的隐私都足够安全。

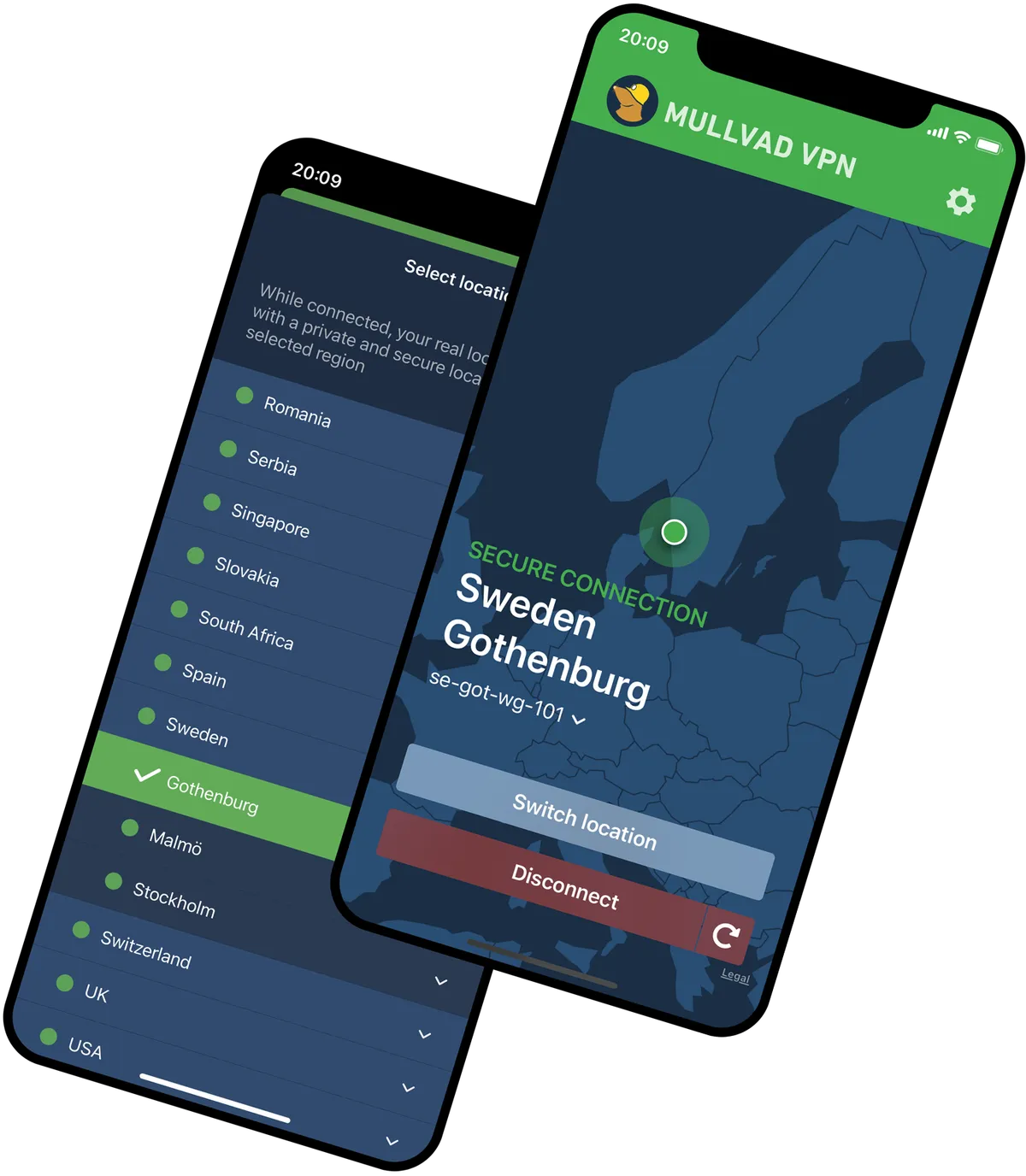

集成式安全开关

如果您在 Mullvad VPN 开启时遇到连接问题,内置安全开关将自动停止所有网络流量。

无赞助评论

我们不采用赞助评价和联属计划,而是用我们的过往表现说话。

内部支持团队

我们没有外包我们的支持服务。我们专门的支持团队与我们的开发者合作,解答您的疑问。

开拓者

我们开创了多项技术和安全功能,如今,这些技术和安全功能已被视为标准做法。我们还与多所高校密切合作。

对抗流量分析

即使您已使用 VPN 对流量进行加密,您的流量仍有可能被分析。有鉴于此,我们开发了 DAITA(防御 AI 引导的流量分析)。

抗量子 VPN 隧道

您可以在我们支持的所有平台上选择抗量子 VPN 隧道,以防未来的量子计算机成功破解现在的加密技术。

通过加密隧道进行 DNS 查询

使用 Mullvad VPN 时,您的所有 DNS 查询(在此类查询中,网站地址会转换为 IP 地址)将通过加密 VPN 隧道进行传递。

多跳

利用我们的多跳功能,您可以通过位于不同地点和不同管辖区的两个或多个服务器来路由您的流量。