Анонимные учетные записи

Мы не запрашиваем никакой личной информации — даже электронную почту — и поощряем анонимные платежи наличными и криптовалютой.

Отсутствие журналов активности

Вы имеете право на конфиденциальность, поэтому мы не ведем журналов активности. Наша долгосрочная цель — не хранить даже платежные реквизиты.

Независимый аудит

Мы запрашиваем регулярное проведение независимого аудита нашего приложения и инфраструктуры, чтобы гарантировать прозрачность и улучшить наши методы обеспечения безопасности.

Безопасная юрисдикция

Наш главный офис расположен в Швеции, а законы этой страны в отношении VPN-провайдеров защищают нас и вашу конфиденциальность.

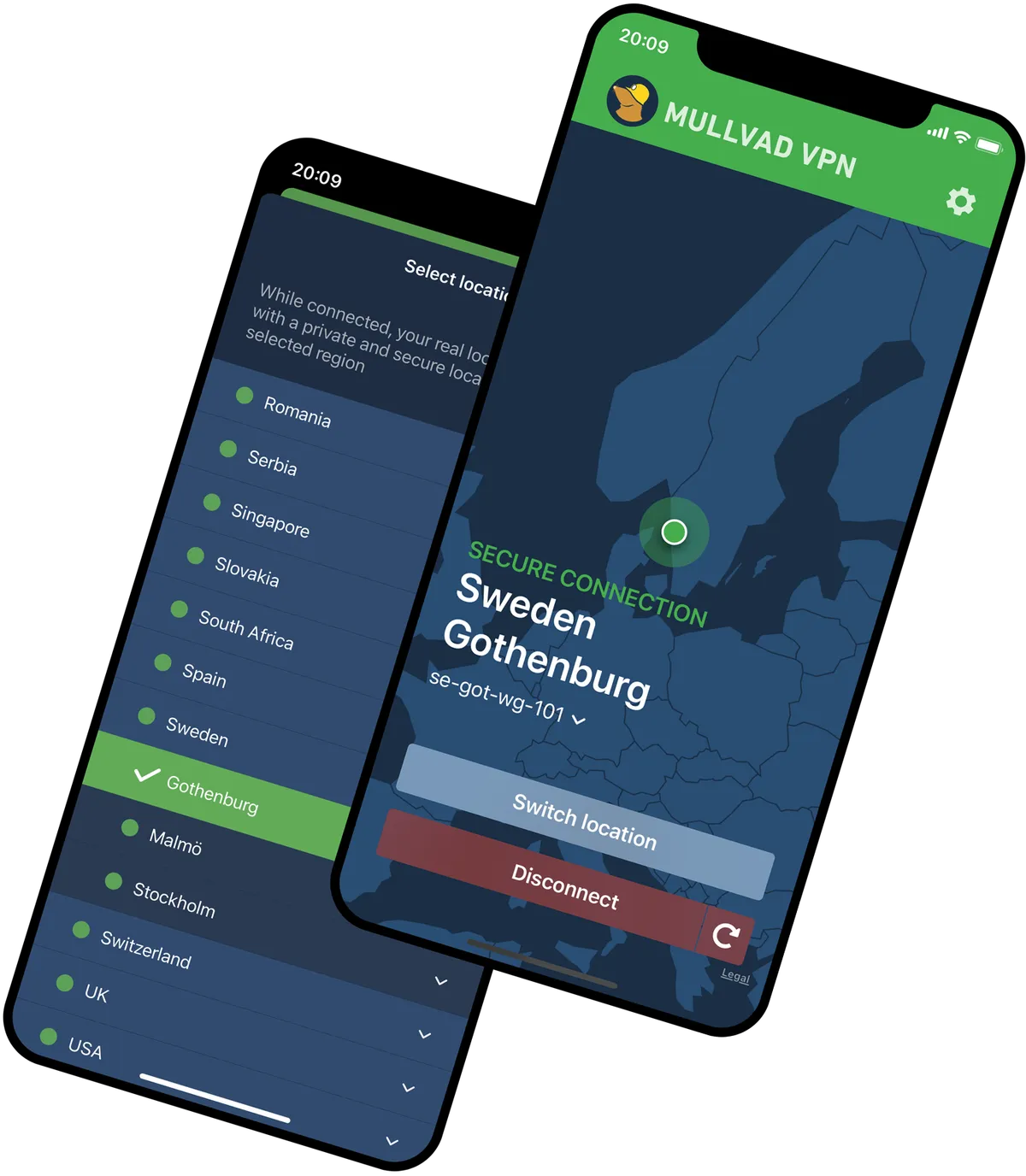

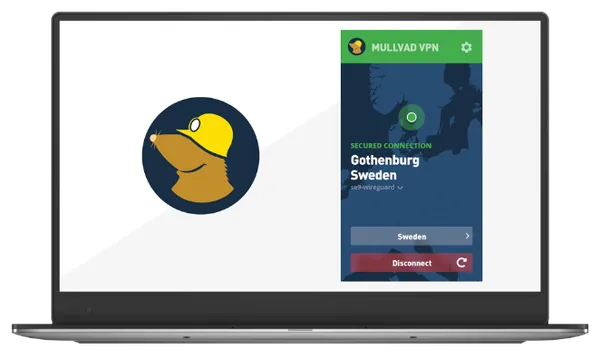

Интегрированная функция аварийного отключения

Если во время работы Mullvad VPN у вас возникнут проблемы с подключением, встроенная функция аварийного отключения автоматически остановит весь сетевой трафик.

Никаких платных отзывов

Мы не используем платные отзывы и рекламу от аффилированных лиц. Результаты нашей деятельности говорят сами за себя.

Штатная служба поддержки

Мы не передаем поддержку на аутсорсинг. Наша специальная команда поддержки работает вместе с разработчиками, чтобы отвечать на ваши вопросы.

Лидеры в отрасли

Мы первыми начали внедрять многие технологии и средства защиты, которые сегодня считаются стандартной практикой. Мы также тесно сотрудничаем с университетами.

Противодействие анализу трафика

Даже если вы шифруете свой трафик с помощью VPN, все равно существует риск, что ваш трафик могут проанализировать. Именно поэтому мы разработали DAITA (Defense Against AI-guided Traffic Analysis) — защиту от ИИ-анализа трафика.

Квантово-устойчивые VPN-туннели

Вы можете выбрать квантово-устойчивые VPN-туннели на всех поддерживаемых нами платформах. Это мера защиты на случай, если будущим квантовым компьютерам удастся взломать сегодняшнее шифрование.

DNS-запросы через зашифрованный туннель

Когда вы используете Mullvad VPN, все ваши DNS-запросы (с помощью которых адреса сайтов преобразуются в IP-адреса) будут проходить через зашифрованный VPN-туннель.

Многократный переход

С помощью нашей функции многократного перехода вы можете направлять трафик через два или более серверов, расположенных в разных местах и в разных юрисдикциях.