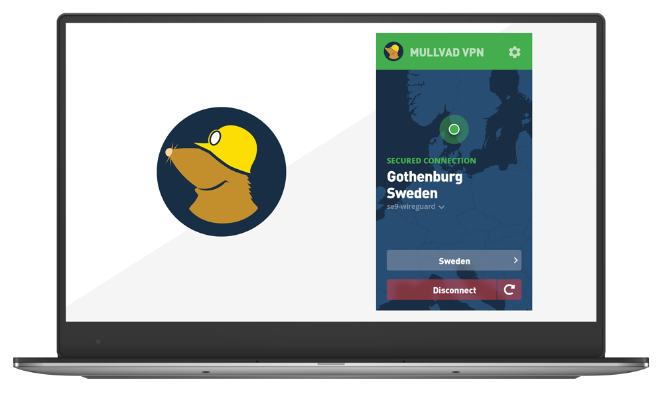

Причины выбрать Mullvad VPN

Мы заботимся о вашей конфиденциальности с 2009 года. Узнайте подробнее о возможностях Mullvad VPN.

Что отличает нас от других

Анонимные учетные записи

Мы не запрашиваем никакой личной информации — даже электронную почту — и поощряем анонимные платежи наличными и криптовалютой.

Отсутствие журналов активности

Ваши данные касаются только вас. Именно поэтому мы не записываем ваши действия. Подробнее о нашей политике без ведения журналов активности.

Независимый аудит

Мы запрашиваем регулярное проведение независимого аудита нашего приложения и инфраструктуры, чтобы гарантировать прозрачность и улучшить наши методы обеспечения безопасности.

Безопасная юрисдикция

Наш главный офис расположен в Швеции, а законы этой страны в отношении VPN-провайдеров защищают нас и вашу конфиденциальность.

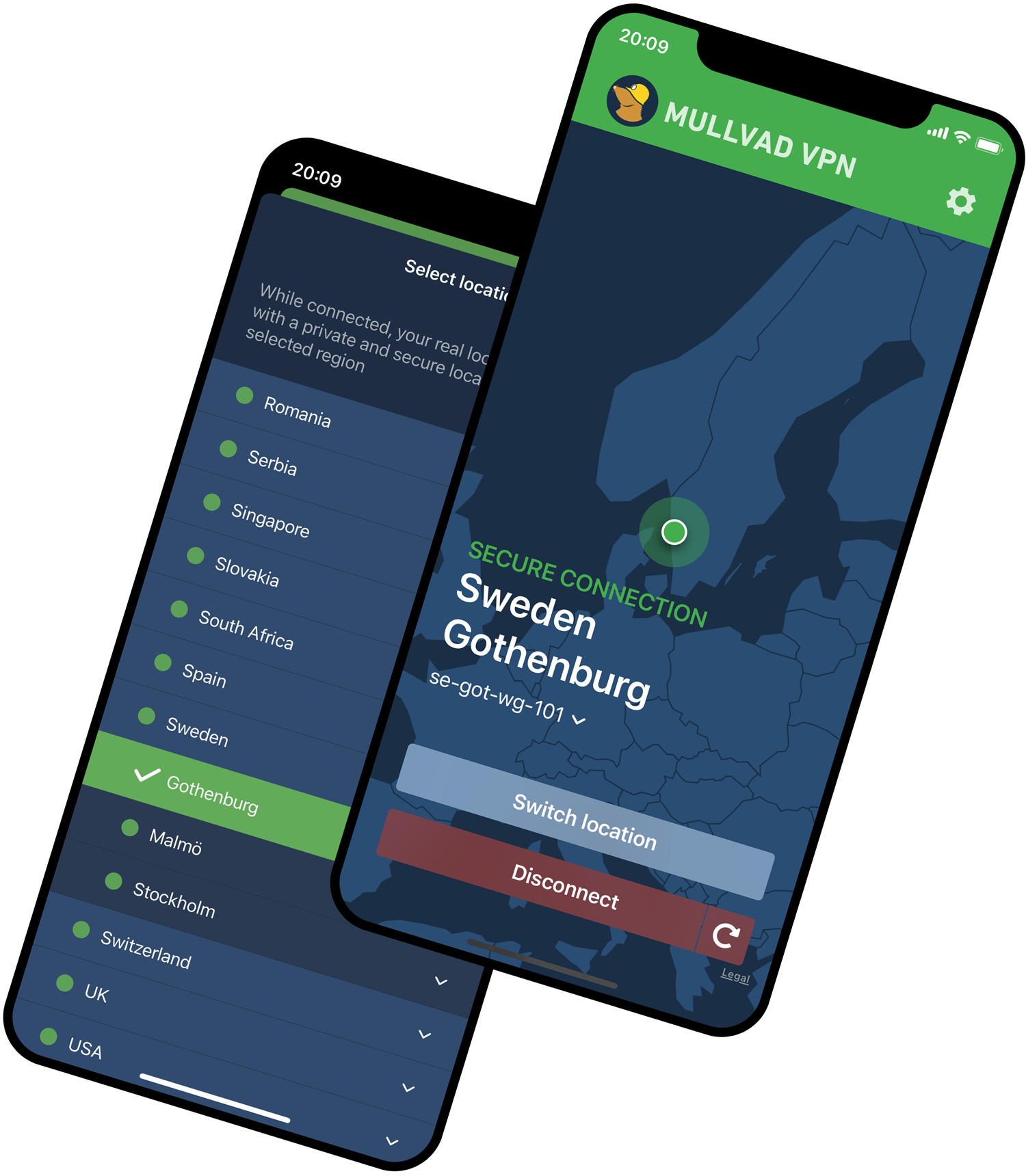

Интегрированная функция аварийного отключения

Если во время работы Mullvad VPN у вас возникнут проблемы с подключением, встроенная функция аварийного отключения автоматически остановит весь сетевой трафик.

Никаких платных отзывов

Мы не используем платные отзывы и рекламу от аффилированных лиц. Результаты нашей деятельности говорят сами за себя.

Штатная служба поддержки

Мы не передаем поддержку на аутсорсинг. Наша специальная команда поддержки работает вместе с разработчиками, чтобы отвечать на ваши вопросы.

Лидеры в отрасли

Мы первыми начали внедрять многие технологии и средства защиты, которые сегодня считаются стандартной практикой. Мы также тесно сотрудничаем с университетами.

Противодействие анализу трафика

Даже при шифровании трафика через VPN существует риск продвинутого анализа. Именно поэтому мы разработали DAITA (Defense Against AI-guided Traffic Analysis) — защиту от ИИ-анализа трафика.

Квантово-устойчивые VPN-туннели

Вы можете выбрать квантово-устойчивые VPN-туннели на всех поддерживаемых нами платформах. Это мера защиты на случай, если будущим квантовым компьютерам удастся взломать сегодняшнее шифрование.

DNS-запросы через зашифрованный туннель

Когда вы используете Mullvad VPN, все ваши DNS-запросы (с помощью которых адреса сайтов преобразуются в IP-адреса) будут проходить через зашифрованный VPN-туннель.

Многократный переход

С помощью нашей функции многократного перехода вы можете направлять трафик через два или более серверов, расположенных в разных местах и в разных юрисдикциях.

Возможности

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

Независимый аудит | ✔ | ✔ | ✔ | ✔ | ✔ |

Открытый исходный код | ✔ | ✔ | ✔ | ✔ | ✔ |

Раздельное туннелирование. | ✔ | ✔ | ✔ | ✔ | |

Пользовательский DNS-сервер | ✔ | ✔ | ✔ | ✔ | ✔ |

Многократный переход | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard через QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard через Shadowsocks | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard через TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

Автоматическая замена ключа WireGuard. | ✔ | ✔ | ✔ | ✔ | ✔ |

Встроенные в приложение отчеты о проблемах | ✔ | ✔ | ✔ | ✔ | ✔ |

DNS-блокировщики контента | ✔ | ✔ | ✔ | ✔ | ✔ |

Квантово-устойчивые туннели | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

Технические моменты

Хотите больше узнать о протоколах, примитивах и других деталях, на которых построен Mullvad VPN? Пожалуйста!

Протоколы VPN в приложении

Мы используем протокол WireGuard для VPN-туннеля:

- WireGuardNT (на Windows)

- WireGuard ядра Linux (на Linux)

- GotaTun (на Android)

- wireguard-go:

- На macOS всегда

- На iOS всегда

- На Linux и Windows — в зависимости от того, какие функции вы включите в приложении.

Подключения API в приложении

Приложение использует протокол TLS 1.3 (в реализации Rustls) для шифрования соединения с API. Такой метод дает два следующих преимущества:

- соединение использует привязку сертификата для предотвращения атак MitM;

- чтобы обойти подмену DNS, приложение не использует DNS для получения IP-адреса для API.

Брандмауэр и обеспечении безопасности в приложении

Приложение предотвращает утечки и позволяет использовать функцию аварийного отключения благодаря интеграции с системным брандмауэром (WFP в Windows, nftables в Linux, PF в macOS). Подробнее — на нашей странице на GitHub

Архитектура приложения

Чтобы ограничить объем кода, выполняемого от имени привилегированного пользователя, приложение разделено на две части:

- непривилегированная клиентская часть приложения (в том числе CLI);

- привилегированная системная служба, которая работает в фоновом режиме и контролирует туннели и безопасность устройств.

Серверы

На всех наших серверах мы задали конфигурации по умолчанию и порядок приоритетов шифрования, чтобы обеспечить наиболее надежное шифрование для каждого протокола туннелирования.

Серверы WireGuard

WireGuard консервативен и предлагает только один набор криптографических примитивов. Более подробная информация приведена на официальном сайте WireGuard.

Серверы-мосты

Мосты позволяют обойти блокировки доступа к нашему сайту, API и серверам WireGuard, действующие в определенных местоположениях. Конфигурации наших систем затрудняют или делают невозможным доступ к незашифрованным данным через них, поэтому используемый тип шифрования не имеет большого значения.

Блокировка портов на серверах

Чтобы защитить себя, наших клиентов и качество наших услуг, мы оставляем за собой право блокировать любые IP-адреса или порты. Мы постоянно блокируем исходящий трафик следующих портов:

- порт 25 — для предотвращения спама;

- порты 137, 138, 139, 445 — для защиты клиентов от проблем безопасности Microsoft SMB/CIFS;

- порты 1900 и 2869 — для защиты клиентов от уязвимостей в наборе сетевых протоколов UPnP.