Anonimowe konto

Nie prosimy o żadne dane osobowe — nawet o adres e–mail — i zachęcamy do anonimowych płatności gotówką lub kryptowalutą.

Bez dzienników

Prywatność jest wyłącznie Twoja, dlatego nie logujemy Twojej aktywności. Naszym długoterminowym celem jest nieprzechowywanie nawet szczegółów płatności.

Po zewnętrznych audytach

Aby zapewnić przejrzystość i poprawiać nasze praktyki bezpieczeństwa, zamawiamy niezależne audyty naszej aplikacji i infrastruktury.

Bezpieczna jurysdykcja

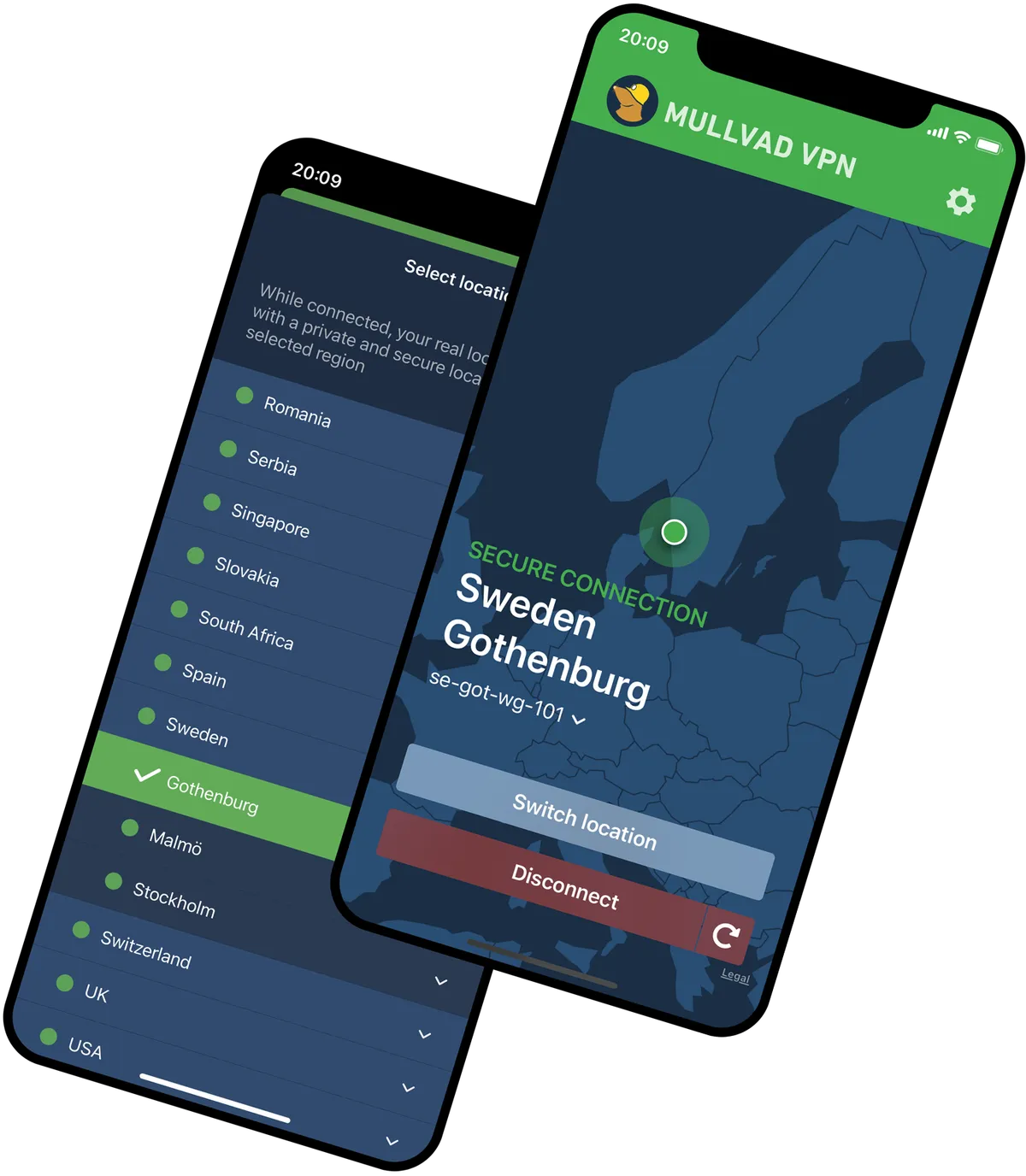

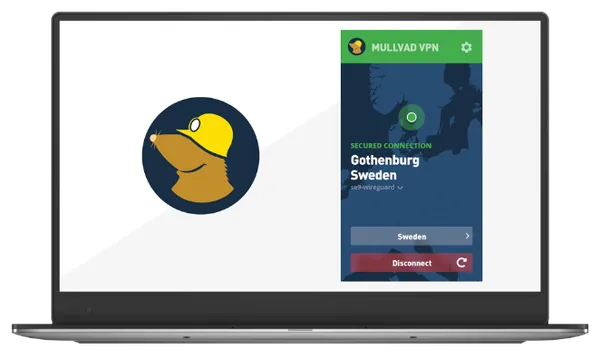

Prawa obowiązujące nas jako dostawcę usługi VPN z siedzibą w Szwecji zapewniają bezpieczne miejsce dla nas i Twojej prywatności.

Zintegrowany kill switch

Jeśli masz problemy z łącznością przy włączonym rozwiązaniu Mullvad VPN, wbudowany kill switch automatycznie zatrzyma cały ruch sieciowy.

Brak płatnych opinii

Unikamy płatnych opinii i podmiotów powiązanych. Wolimy, aby nasze osiągnięcia mówiły same za siebie.

Wewnętrzny zespół pomocy technicznej

Nie zlecamy pomocy technicznej firmom zewnętrznym. Specjalny zespół pomocy technicznej współpracuje z naszymi programistami, aby udzielać odpowiedzi na wszelkie pytania.

Pionierzy

Opracowaliśmy wiele technologii i funkcji bezpieczeństwa, które dziś uważane są za standardowe praktyki. Współpracujemy również ściśle z uczelniami wyższymi.

Zwalczanie analizy ruchu

Nawet jeśli szyfrujesz ruch za pomocą VPN, nadal istnieje ryzyko, że może on być analizowany. Dlatego opracowaliśmy rozwiązanie DAITA (Obrona przed analizą ruchu z wykorzystaniem sztucznej inteligencji).

Tunele VPN odporne na ataki z użyciem komputerów kwantowych

Na wszystkich obsługiwanych przez nas platformach można wybrać tunele VPN odporne na ataki z użyciem komputerów kwantowych. Na wypadek, gdyby komputery kwantowe przyszłości złamały dzisiejsze szyfrowanie.

Zapytania DNS przez szyfrowany tunel

Gdy używasz Mullvad VPN, wszystkie zapytania DNS (w których adresy stron internetowych są konwertowane na adresy IP) przechodzą przez zaszyfrowany tunel VPN.

Wielokrotny przeskok

Nasza funkcja wielokrotnego przeskoku umożliwia kierowanie ruchu przez dwa lub więcej serwerów w różnych lokalizacjach i różnych jurysdykcjach.