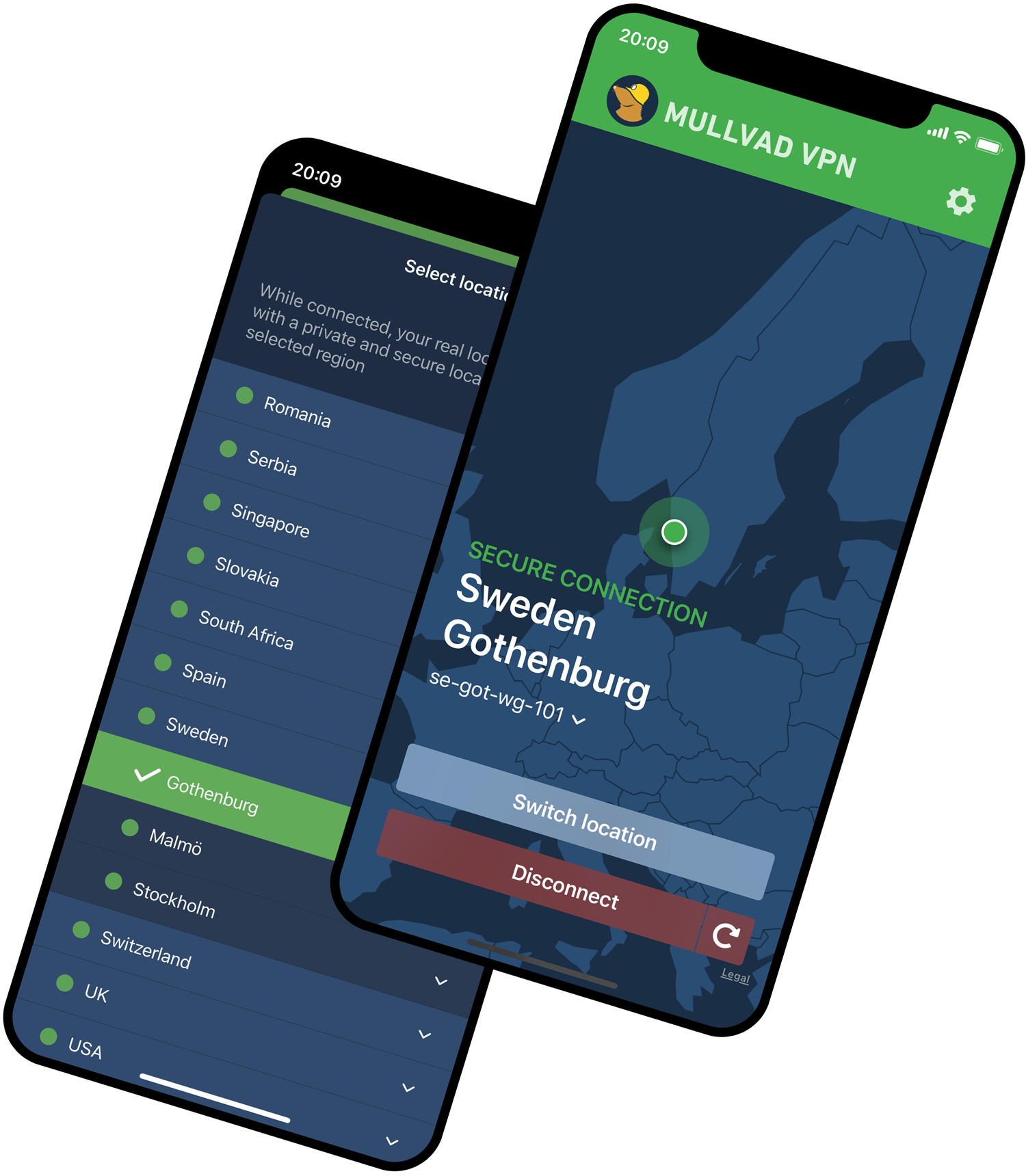

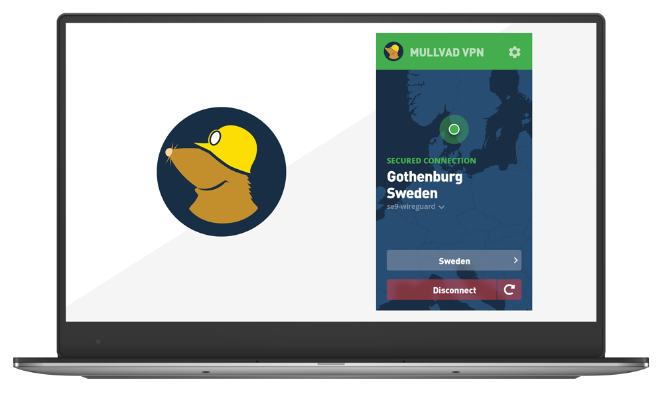

Dlaczego Mullvad VPN?

Od 2009 roku na pierwszym miejscu stawiamy prywatność. Sprawdź, co można zyskać dzięki Mullvad VPN.

Co nas wyróżnia?

Anonimowe konto

Nie prosimy o żadne dane osobowe — nawet o adres e–mail — i zachęcamy do anonimowych płatności gotówką lub kryptowalutą.

Bez dzienników

Twoje dane to tylko Twoja sprawa. Dlatego nie rejestrujemy Twojej aktywności. Dowiedz się więcej o naszej polityce nierejestrowania

Po zewnętrznych audytach

Aby zapewnić przejrzystość i poprawiać nasze praktyki bezpieczeństwa, zamawiamy niezależne audyty naszej aplikacji i infrastruktury.

Bezpieczna jurysdykcja

Prawa obowiązujące nas jako dostawcę usługi VPN z siedzibą w Szwecji zapewniają bezpieczne miejsce dla nas i Twojej prywatności.

Zintegrowany kill switch

Jeśli masz problemy z łącznością przy włączonym rozwiązaniu Mullvad VPN, wbudowany kill switch automatycznie zatrzyma cały ruch sieciowy.

Brak płatnych opinii

Unikamy płatnych opinii i podmiotów powiązanych. Wolimy, aby nasze osiągnięcia mówiły same za siebie.

Wewnętrzny zespół pomocy technicznej

Nie zlecamy pomocy technicznej firmom zewnętrznym. Specjalny zespół pomocy technicznej współpracuje z naszymi programistami, aby udzielać odpowiedzi na wszelkie pytania.

Pionierzy

Opracowaliśmy wiele technologii i funkcji bezpieczeństwa, które dziś uważane są za standardowe praktyki. Współpracujemy również ściśle z uczelniami wyższymi.

Zwalczanie analizy ruchu

Nawet jeśli szyfrujesz ruch za pomocą sieci VPN, nadal istnieje ryzyko, że może on być analizowany. Dlatego opracowaliśmy rozwiązanie DAITA (ochrona przed analizą ruchu sieciowego kierowaną przez AI).

Tunele VPN odporne na ataki z użyciem komputerów kwantowych

Na wszystkich obsługiwanych przez nas platformach można wybrać tunele VPN odporne na ataki z użyciem komputerów kwantowych. Na wypadek, gdyby komputery kwantowe przyszłości złamały dzisiejsze szyfrowanie.

Zapytania DNS przez szyfrowany tunel

Gdy używasz Mullvad VPN, wszystkie zapytania DNS (w których adresy stron internetowych są konwertowane na adresy IP) przechodzą przez zaszyfrowany tunel VPN.

Wielokrotny przeskok

Nasza funkcja wielokrotnego przeskoku umożliwia kierowanie ruchu przez dwa lub więcej serwerów w różnych lokalizacjach i różnych jurysdykcjach.

Funkcje

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

Po zewnętrznych audytach | ✔ | ✔ | ✔ | ✔ | ✔ |

Kod jest otwarty | ✔ | ✔ | ✔ | ✔ | ✔ |

Dzielone tunelowanie | ✔ | ✔ | ✔ | ✔ | |

Niestandardowy serwer DNS | ✔ | ✔ | ✔ | ✔ | ✔ |

Wielokrotny przeskok | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard przez QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard przez Shadowsocks | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard przez TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

Automatyczna rotacja klucza WireGuard | ✔ | ✔ | ✔ | ✔ | ✔ |

Zgłaszanie problemu w aplikacji | ✔ | ✔ | ✔ | ✔ | ✔ |

Funkcje blokowania treści DNS | ✔ | ✔ | ✔ | ✔ | ✔ |

Tunele odporne na ataki z użyciem komputerów kwantowych | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

Kwestie techniczne

Ciekawią Cię protokoły, elementy pierwotne i inne szczegóły dotyczące rozwiązania Mullvad VPN? Oto one!

Protokoły VPN w aplikacji

Do tunelu VPN używamy protokołu WireGuard:

- WireGuardNT (w systemie Windows)

- WireGuard w jądrze Linuksa (w systemie Linux)

- GotaTun (w systemie Android)

- wireguard-go:

- W systemie macOS zawsze

- W systemie iOS zawsze

- W systemach Linux i Windows w zależności od funkcji włączonych w aplikacji.

Połączenie API aplikacji

Do szyfrowania komunikacji z interfejsem API aplikacja używa szyfrowania TLS 1.3 zaimplementowanego w Rustls. Dzięki temu zapewniane są dwie funkcje:

- Połączenie wykorzystuje przypinanie certyfikatów, aby zapobiec atakom MitM.

- Aby obejść preparowanie DNS, aplikacja nie korzysta z usługi DNS w celu uzyskania adresu IP dla interfejsu API.

Zapora i zabezpieczenia aplikacji

Aplikacja zapobiega wyciekom i ma funkcję kill switch dzięki integracji z zaporą systemową (WFP w systemie Windows, nftables w systemie Linux oraz PF w systemie macOS). Dowiedz się więcej na naszej stronie na GitHub

Architektura aplikacji

Aby ograniczyć ilość kodu uruchamianego przez użytkownika uprzywilejowanego, aplikacja została podzielona na dwie części:

- nieuprzywilejowane frontendy (w tym CLI)

- uprzywilejowana usługa systemowa, która działa w tle i nadzoruje tunele oraz zabezpieczenia urządzeń.

Serwery

Na wszystkich naszych serwerach określiliśmy domyślne konfiguracje i kolejność priorytetów szyfrowania, aby zapewnić najsilniejsze szyfrowanie dostępne dla danego protokołu tunelowego.

Serwery WireGuard

WireGuard jest konsekwentny i oferuje tylko jeden zestaw pierwotnych elementów kryptograficznych. Więcej informacji zawiera witryna internetowa WireGuard.

Serwery mostowe

Nasze mosty ułatwiają łączenie się z naszą witryną internetową, API oraz serwerami WireGuard w lokalizacjach, w których dostęp do nich jest blokowany. Nasze konfiguracje utrudniają lub uniemożliwiają dostęp do czegokolwiek niezaszyfrowanego za ich pośrednictwem, więc rodzaj używanego szyfrowania nie ma większego znaczenia.

Blokowanie serwerów

Aby chronić siebie, naszych klientów i jakość naszych usług, zastrzegamy sobie prawo do zablokowania dowolnego adresu IP lub portów. Cały czas blokujemy ruch wychodzący do następujących portów:

- port 25 — aby zapobiec otrzymywaniu spamu

- porty 137, 138, 139, 445 — aby chronić klientów przed podatnością Microsoft SMB/CIFS

- porty 1900 i 2869 — aby chronić klientów przed złośliwą konfiguracją UPnP.