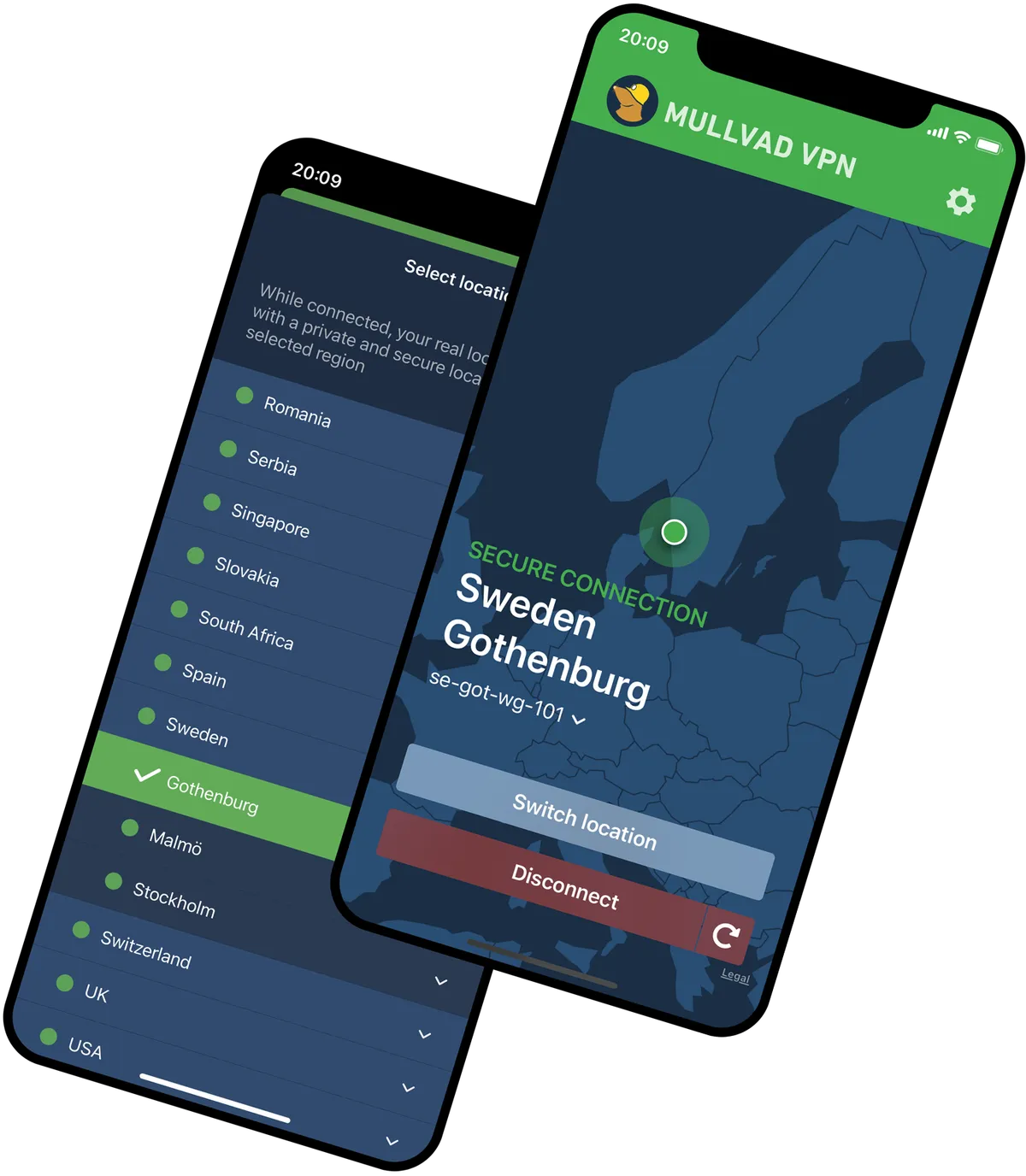

Un compte anonyme

Nous ne demandons aucune information personnelle - pas même votre adresse e-mail - et nous encourageons les paiements anonymes en espèces ou en cryptomonnaies.

Pas de journalisation

Votre vie privée est votre vie privée, c'est pourquoi nous n'enregistrons pas votre activité. Notre objectif à long terme est de ne même pas stocker les détails des paiements.

Audits externes

Nous demandons des audits indépendants de notre application et de notre infrastructure pour assurer la transparence et améliorer nos pratiques de sécurité.

Une juridiction sûre

Les lois qui nous concernent en tant que fournisseur de VPN basé en Suède font de notre emplacement un lieu sûr pour nous et votre vie privée.

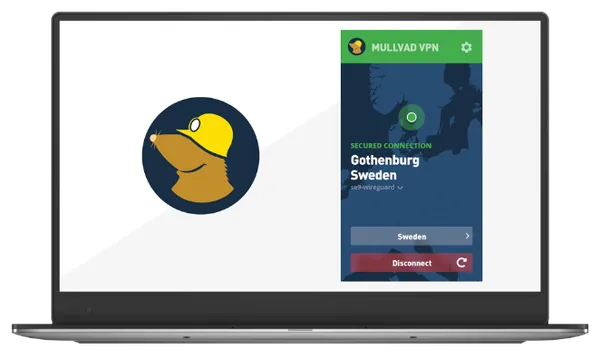

Interrupteur intégré

Si vous avez des problèmes de connectivité alors que le VPN Mullvad est activé, l'interrupteur intégré arrêtera automatiquement tout le trafic réseau.

Pas d'avis payés

Nous évitons les affiliations et les avis payants, et laissons plutôt nos résultats parler d'eux-mêmes.

Équipe d'assistance interne

Nous n'externalisons pas notre assistance. Notre équipe d'assistance dédiée travaille avec nos développeurs pour répondre à vos questions.

Pionniers

Nous sommes pionniers dans de nombreuses technologies et fonctionnalités de sécurité qui sont aujourd'hui considérées comme des pratiques standard. Nous travaillons également étroitement avec des universités.

Combat l'analyse du trafic

Même si vous chiffrez votre trafic à l'aide d'un VPN, il existe toujours un risque qu'il soit analysé. C'est pourquoi nous avons développé DAITA (Defense Against AI-guided Traffic Analysis).

Tunnels VPN résistants aux attaques quantiques

Vous pouvez choisir des tunnels VPN résistants à la technologie quantique sur toutes les plateformes que nous prenons en charge. Au cas où les ordinateurs quantiques du futur parviendraient à briser le chiffrement actuel.

Requêtes DNS via un tunnel chiffré

Lorsque vous utilisez Mullvad VPN, toutes vos requêtes DNS (où les adresses de sites Web sont converties en adresses IP) passent par le tunnel VPN chiffré.

Multihop

Grâce à notre fonction multihop, vous pouvez acheminer votre trafic via deux ou plusieurs serveurs situés à des endroits différents et relevant de juridictions distinctes.