Pourquoi Mullvad VPN ?

Nous mettons votre vie privée au premier plan depuis 2009. Laissez-nous vous présenter ce que vous obtenez avec Mullvad VPN.

Ce qui nous distingue

Un compte anonyme

Nous ne demandons aucune information personnelle - pas même votre adresse e-mail - et nous encourageons les paiements anonymes en espèces ou en cryptomonnaies.

Pas de journalisation

Vos données ne regardent que vous. C'est pourquoi nous ne conservons aucun journal de votre activité. Apprenez-en plus sur notre politique de non-conservation des journaux

Audits externes

Nous demandons des audits indépendants de notre application et de notre infrastructure pour assurer la transparence et améliorer nos pratiques de sécurité.

Une juridiction sûre

Les lois qui nous concernent en tant que fournisseur de VPN basé en Suède font de notre emplacement un lieu sûr pour nous et votre vie privée.

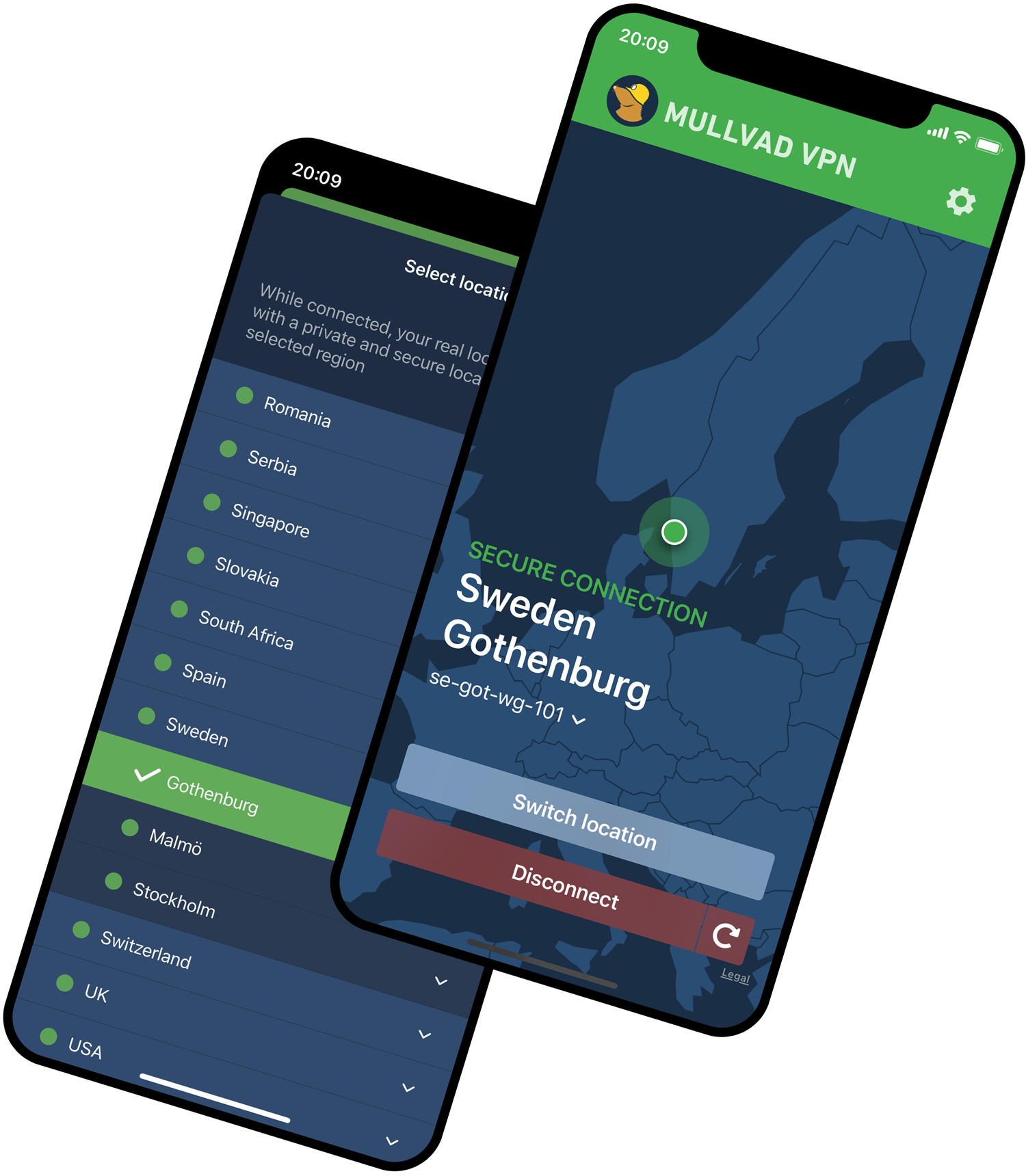

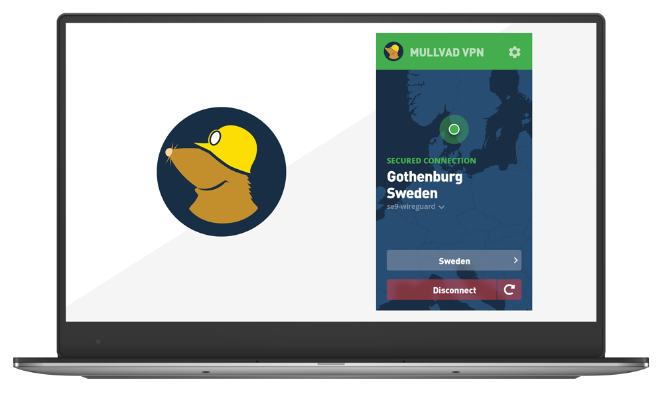

Interrupteur intégré

Si vous avez des problèmes de connectivité alors que le VPN Mullvad est activé, l'interrupteur intégré arrêtera automatiquement tout le trafic réseau.

Pas d'avis payés

Nous évitons les affiliations et les avis payants, et laissons plutôt nos résultats parler d'eux-mêmes.

Équipe d'assistance interne

Nous n'externalisons pas notre assistance. Notre équipe d'assistance dédiée travaille avec nos développeurs pour répondre à vos questions.

Pionniers

Nous sommes pionniers dans de nombreuses technologies et fonctionnalités de sécurité qui sont aujourd'hui considérées comme des pratiques standard. Nous travaillons également étroitement avec des universités.

Combat l'analyse du trafic

Même si vous chiffrez votre trafic à l'aide d'un VPN, il existe toujours un risque qu'il soit analysé. C'est pourquoi nous avons développé DAITA (Defense Against AI-guided Traffic Analysis).

Tunnels VPN résistants aux attaques quantiques

Vous pouvez choisir des tunnels VPN résistants à la technologie quantique sur toutes les plateformes que nous prenons en charge. Au cas où les ordinateurs quantiques du futur parviendraient à briser le chiffrement actuel.

Requêtes DNS via un tunnel chiffré

Lorsque vous utilisez Mullvad VPN, toutes vos requêtes DNS (où les adresses de sites Web sont converties en adresses IP) passent par le tunnel VPN chiffré.

Multihop

Grâce à notre fonction multihop, vous pouvez acheminer votre trafic via deux ou plusieurs serveurs situés à des endroits différents et relevant de juridictions distinctes.

Caractéristiques

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

Audits externes | ✔ | ✔ | ✔ | ✔ | ✔ |

Le code est open source | ✔ | ✔ | ✔ | ✔ | ✔ |

Split tunneling | ✔ | ✔ | ✔ | ✔ | |

Serveur DNS personnalisé | ✔ | ✔ | ✔ | ✔ | ✔ |

Multihop | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard sur QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard sur Shadowsocks | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard sur TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

Rotation automatique des clés WireGuard | ✔ | ✔ | ✔ | ✔ | ✔ |

Signalement des problèmes dans l'application | ✔ | ✔ | ✔ | ✔ | ✔ |

Bloqueurs de contenu DNS | ✔ | ✔ | ✔ | ✔ | ✔ |

Tunnels résistants aux attaques quantiques | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

Détails techniques

Vous êtes curieux de connaître les protocoles, les primitives et les autres détails sur lesquels repose le VPN Mullvad ? Voilà !

Protocoles VPN dans l'application

Nous utilisons le protocole WireGuard pour le tunnel VPN :

- WireguardNT (sur Windows)

- Linux kernel wireguard (sur Linux)

- GotaTun (sur Android)

- wireguard-go:

- Toujours sur macOS

- Toujours sur iOS

- Sur Linux et Windows, cela dépend des fonctionnalités que vous activez dans l'application.

Connexion à l'API de l'application

L'application utilise TLS 1.3, mis en œuvre dans Rustls, pour chiffrer la communication avec l'API. Cela offre deux fonctionnalités :

- La connexion utilise l'épinglage des certificats pour prévenir les attaques MitM.

- Pour éviter l'usurpation de DNS, l'application n'utilise pas de DNS pour obtenir l'IP de l'API.

Pare-feu et sécurité des applications

L'application empêche les fuites et active la fonctionnalité d'interrupteur en s'intégrant au pare-feu du système (WFP sous Windows, nftables sous Linux et PF sous macOS). Apprenez-en plus sur notre page GitHub

Architecture de l'application

Pour limiter la quantité de code exécuté en tant qu'utilisateur privilégié, l'application est divisée en deux parties :

- des interfaces non privilégiées (y compris une CLI)

- un service système privilégié qui fonctionne en arrière-plan et supervise les tunnels et la sécurité des appareils.

Serveurs

Dans tous nos serveurs, nous avons spécifié des configurations par défaut et des ordres de priorité pour le chiffrement afin de fournir le chiffrement le plus fort disponible pour chaque protocole de tunnel.

Serveurs WireGuard

WireGuard est conservateur et ne propose qu'un seul ensemble de primitives cryptographiques. Consultez le site Web de WireGuard pour plus de détails.

Serveurs bridge

Nos passerelles facilitent la connexion à notre site web, à notre API et aux serveurs WireGuard dans les endroits où l'accès à ces derniers est bloqué. Nos configurations font qu'il est difficile, voire impossible, d'accéder à quoi que ce soit de non chiffré par leur intermédiaire, de sorte que le type de chiffrement utilisé a peu d'importance.

Blocage de serveur

Pour nous protéger, protéger nos clients et assurer la qualité de notre service, nous nous réservons le droit de bloquer toute adresse IP ou port. Nous bloquons en permanence le trafic sortant vers les ports suivants :

- port 25 - pour éviter le spam

- ports 137, 138, 139, 445 - pour protéger les clients contre un problème de sécurité de Microsoft SMB/CIFS

- ports 1900 et 2869 - pour protéger les clients contre les configurations UPnP malveillantes.