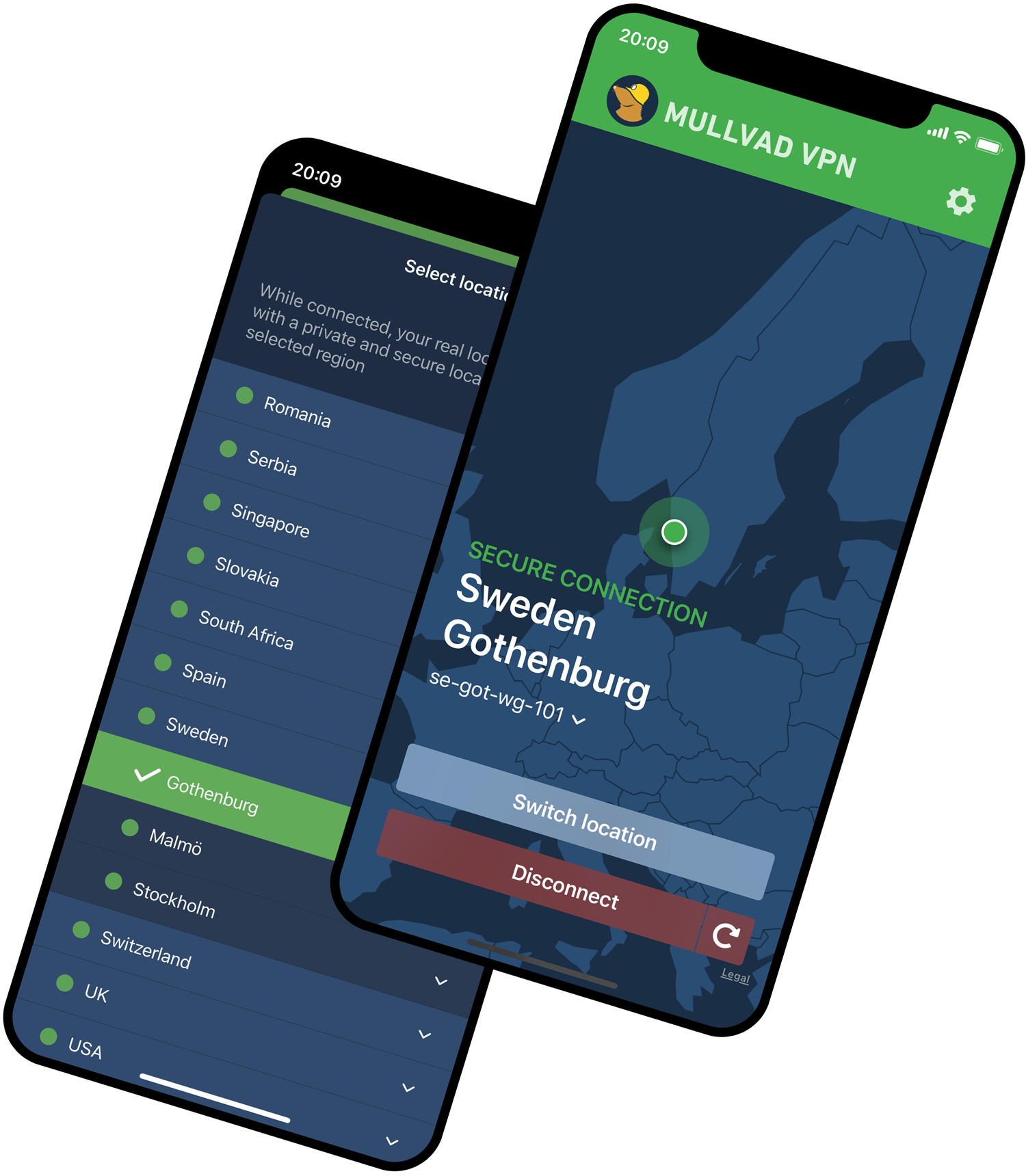

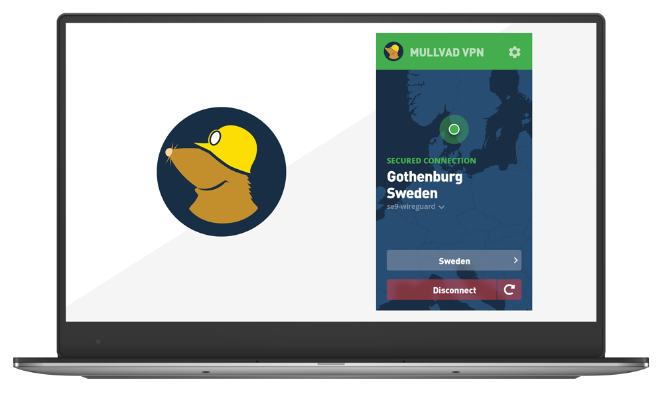

Miksi valita Mullvad VPN?

Olemme asettaneet yksityisyytesi etusijalle jo vuodesta 2009 lähtien. Sallithan meidän esitellä, mitä kaikkea Mullvad VPN -tilaukseen sisältyy.

Mikä erottaa meidät muista

Anonyymi tili

Emme pyydä mitään henkilökohtaisia tietoja – emme edes sähköpostiosoitettasi – ja kehotamme käyttämään anonyymejä maksutapoja, kuten käteistä tai kryptovaluuttoja.

Ei kirjaamista

Tietosi eivät kuulu muille. Tästä syystä emme kirjaa toimintaasi. Lue lisää kirjaamattomuuskäytännöstämme.

Riippumattomat tarkastukset

Pyydämme sovelluksemme ja infrastruktuurimme riippumattomia tarkastuksia avoimuuden lisäämiseksi ja tietoturvakäytäntöjemme parantamiseksi.

Turvattu toimivalta

Sijaintimme ansiosta meitä ruotsalaisena VPN-palvelun tarjoajana koskeva lain toimivalta tarjoaa turvalliset puitteet toiminnallemme ja yksityisyydellesi.

Integroitu kill switch -toiminto

Jos koet yhteysongelmia Mullvad VPN:n ollessa käytössä, sisäänrakennettu kill switch -toiminto lopettaa automaattisesti kaiken verkkoliikenteen.

Ei maksettuja arvioita

Pysymme kaukana maksetuista arvosteluista ja affiliate-kumppaneista, ja annamme sen sijaan asiakkaidemme kokemusten puhua puolestaan.

Oma tukitiimi

Emme ulkoista tukipalveluitamme, vaan oma asialleen omistautunut tukitiimimme tekee yhteistyötä kehittäjiemme kanssa voidakseen vastata jokaiseen kysymykseesi.

Uranuurtaja

Olemme pioneereja monien sellaisten teknologioiden ja suojausominaisuuksien kehittämisessä, joita pidetään tätä nykyä vakiokäytäntöinä. Teemme lisäksi tiivistä yhteistyötä yliopistojen kanssa.

Taistelee tietoliikenteen analysoimista vastaan

Vaikka salaisit tietoliikenteesi VPN:llä, liikenteesi analysoimisen riski on silti olemassa. Tästä syystä kehitimme tekoälyohjatun tietoliikenteen analysoinnin estävän DAITAn (lyhenne sanoista Defense Against AI-guided Traffic Analysis).

Kvanttihyökkäyksiä kestävät VPN-tunnelit

Voit valita kvanttihyökkäykset torjuvan VPN-tunnelin kaikilla tukemillamme alustoilla ihan siltä varalta, että tulevaisuuden kvanttitietokoneet onnistuisivat murtamaan nykyiset salaukset.

DNS-kyselyt salatun tunnelin kautta

Kun käytät Mullvad VPN:ää, kaikki DNS-kyselysi (eli verkkosivustojen osoitteiden muuntaminen IP-osoitteiksi) kulkevat salatun VPN-tunnelin läpi.

Multihop

Multihop-ominaisuuden avulla pystyt reitittämään verkkoliikenteesi eri paikoissa ja eri lainkäyttöalueilla sijaitsevien kahden tai useamman palvelimen kautta.

Ominaisuudet

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

Riippumattomat tarkastukset | ✔ | ✔ | ✔ | ✔ | ✔ |

Avoin lähdekoodi | ✔ | ✔ | ✔ | ✔ | ✔ |

Sovelluskohtainen yhdistäminen | ✔ | ✔ | ✔ | ✔ | |

Mukautettu DNS-palvelin | ✔ | ✔ | ✔ | ✔ | ✔ |

Multihop | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard QUIC:llä | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard Shadowsocksin kautta | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard TCP:llä | ✔ | ✔ | ✔ | ✔ | ✔ |

Automaattinen WireGuard-avainten kierto | ✔ | ✔ | ✔ | ✔ | ✔ |

Ongelmista ilmoittaminen sovelluksen sisäisesti | ✔ | ✔ | ✔ | ✔ | ✔ |

DNS-sisällönestotoiminnot | ✔ | ✔ | ✔ | ✔ | ✔ |

Kvanttihyökkäyksiä kestävät tunnelit | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

Tekniset jutut

Haluatko tietää protokollista, primitiiveistä ja muista yksityiskohdista, joiden perustalle Mullvad VPN on rakennettu? Tässä niitä tulee!

VPN-protokollat sovelluksessa

Käytämme WireGuard-protokollaa VPN-tunnelille:

- WireguardNT (Windowsissa)

- Linux-ytimen wireguard (Linuxissa)

- GotaTun (Androidissa)

- wireguard-go:

- macOS:ssä aina

- iOS:ssä aina

- Linuxissa ja Windowsissa riippuen ominaisuuksista, joita käytät sovelluksessa.

Sovelluksen API-yhteys

Sovellus käyttää Rustlsissa toteutettua TLS 1.3:ta salaamaan yhteyden APIn kanssa. Tämä tarjoaa kaksi ominaisuutta:

- Yhteys käyttää sertifikaatin kiinnitystä MitM-hyökkäysten estämiseen.

- DNS-väärennösten kiertämiseksi sovellus ei käytä DNS:ää hakemaan APIn IP-osoitetta.

Sovelluksen palomuuri ja suojaus

Sovellus estää vuotoja ja mahdollistaa kill switchin toiminnallisuuden integroitumalla järjestelmän palomuuriin (WFP Windowsissa, nftables Linuxissa ja PF MacOSissa). Lue lisää GitHub-sivultamme

Sovellusarkkitehtuuri

Sovellus jakautuu kahteen osaan etuoikeutettuna käyttäjänä toimivan koodin määrää rajoittaakseen:

- ei-etuoikeutetut käyttöliittymät (mukaan lukien CLI)

- etuoikeutettu järjestelmäpalvelu, joka toimii taustalla ja valvoo tunneleita ja laiteturvaa.

Palvelimet

Kaikissa palvelimissamme on määritetty salauksen oletusasetukset ja prioriteettijärjestykset, jotta kullekin tunneliprotokollalle saadaan vahvin salaus.

WireGuard-palvelimet

WireGuard on omapäinen ja tarjoaa vain yhden joukon kryptografisia primitiivejä. Katso yksityiskohdat WireGuardin verkkosivustolta.

Siltauspalvelimet

Siltauksemme helpottavat yhteyden muodostamista verkkosivustoomme, API:hin sekä WireGuard-palvelimiin paikoissa, joissa pääsy niihin on estetty. Määrityksemme vaikeuttavat pääsyä mihinkään salaamattomaan niiden kautta tai tekevät sen mahdottomaksi, joten käytetyllä salaustyypillä ei ole juurikaan merkitystä.

Palvelinten esto

Suojellaksemme itseämme, asiakkaitamme ja palvelumme laatua pidätämme oikeuden estää kaikki IP-osoitteet tai portit. Estämme lähtevän liikenteen seuraaviin portteihin aina:

- portti 25 roskapostin estoon

- portit 137, 138, 139 ja 445 suojaamaan asiakkaita Microsoftin SMB/CIFS-tietoturvaongelmilta

- portit 1900 ja 2869 suojaamaan asiakkaita haitallisilta UPnP-määrityksiltä.