¿Por qué Mullvad VPN?

Llevamos priorizando su privacidad desde 2009. Déjenos informarle de lo que obtiene con Mullvad VPN.

Qué nos diferencia del resto

Cuenta anónima

No solicitamos información personal (ni siquiera su correo electrónico) y animamos a realizar pagos anónimos con efectivo o criptomonedas.

Sin registros

Sus datos no deben importarle a nadie. Por eso no registramos su actividad. Obtenga más información sobre nuestra política sin registros.

Auditorías externas

Solicitamos auditorías independientes de nuestra aplicación e infraestructura para ofrecer transparencia y mejorar nuestras prácticas de seguridad.

Jurisdicción segura

Como proveedor de VPN con sede en Suecia, las leyes vigentes protegen tanto nuestra seguridad como su privacidad.

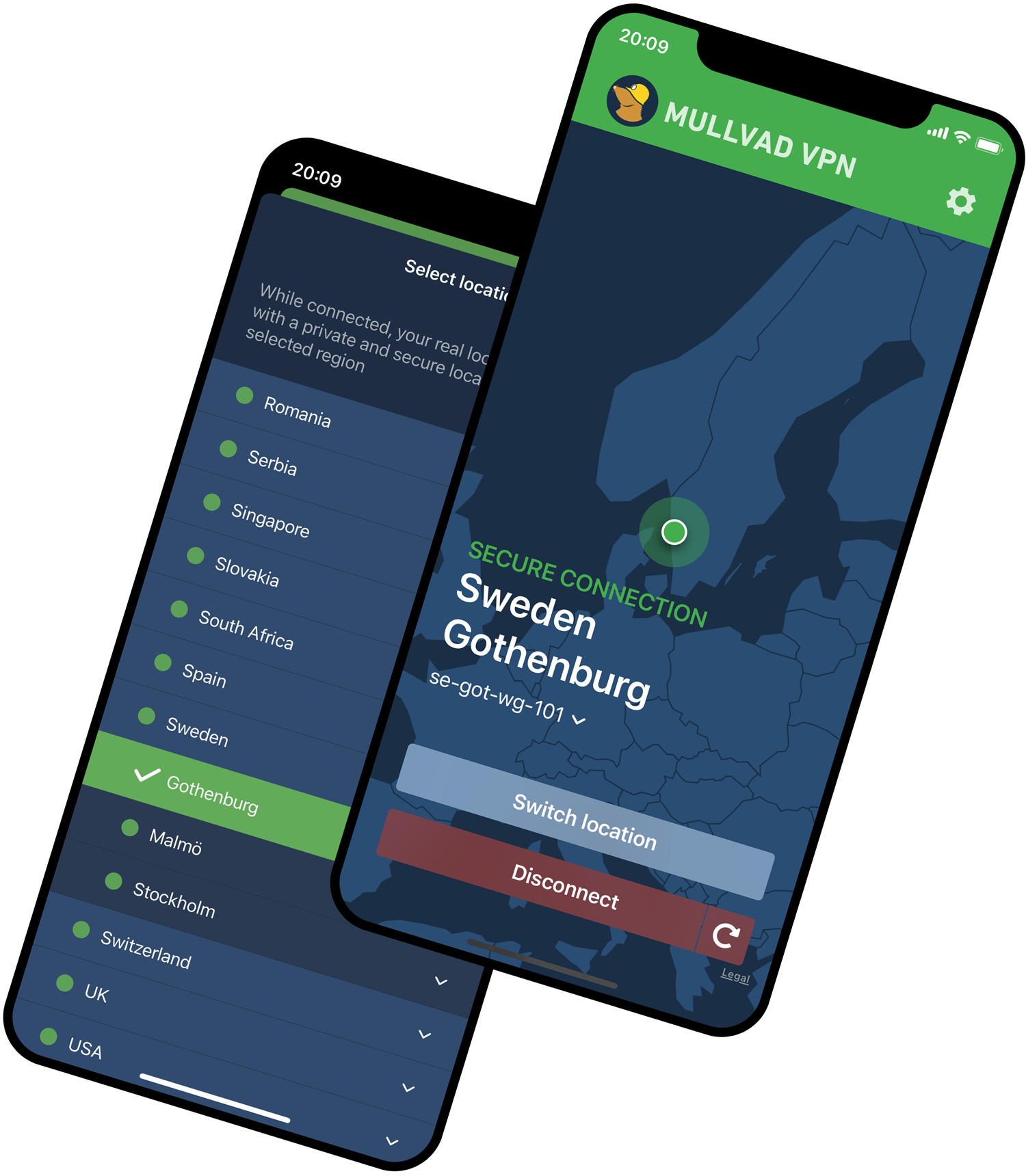

Desconexión de seguridad integrada

Si tiene problemas de conectividad mientras Mullvad VPN esté activado, la desconexión de seguridad integrada interrumpirá automáticamente todo el tráfico de red.

Sin opiniones de pago

Rechazamos completamente el uso de afiliados y opiniones de pago; en lugar de ello, dejamos que nuestros éxitos hablen por sí solos.

Equipo de asistencia interno

No subcontratamos nuestro servicio de asistencia. Nuestro equipo de asistencia dedicado trabaja conjuntamente con nuestros desarrolladores para dar respuesta a sus preguntas.

Pioneros

Hemos sido los pioneros de muchas tecnologías y características de seguridad que hoy se consideran práctica estándar. También colaboramos estrechamente con las universidades.

Combate el análisis del tráfico

Aunque no cifre su tráfico con una VPN, aún corre cierto riesgo de que su tráfico se pueda analizar. Por eso hemos desarrollado DAITA (Defense Against AI-guided Traffic Analysis, en español, defensa contra análisis de tráfico guiado por IA).

Túneles VPN con resistencia cuántica

Puede elegir túneles VPN con resistencia cuántica en todos nuestras plataformas compatibles, en caso de que los futuros ordenadores cuánticos puedan desentrañar el cifrado de hoy.

Consultas de DNS a través de túnel cifrado

Cuando utiliza Mullvad VPN, todas sus consultas de DNS (donde las direcciones de sitios web se convierten en direcciones IP) pasarán por el túnel VPN cifrado.

Salto múltiple

Con nuestra característica salto múltiple, puede enrutar su tráfico a través de dos o más servidores en distintas ubicaciones y jurisdicciones separadas.

Características

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

Auditorías externas | ✔ | ✔ | ✔ | ✔ | ✔ |

Usamos código abierto | ✔ | ✔ | ✔ | ✔ | ✔ |

Tunelización dividida | ✔ | ✔ | ✔ | ✔ | |

Servidor DNS personalizado | ✔ | ✔ | ✔ | ✔ | ✔ |

Salto múltiple | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard sobre QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard sobre Shadowsocks | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard sobre TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

Rotación automática de claves de WireGuard | ✔ | ✔ | ✔ | ✔ | ✔ |

Informe de problemas desde la aplicación | ✔ | ✔ | ✔ | ✔ | ✔ |

Bloqueadores de contenido DNS | ✔ | ✔ | ✔ | ✔ | ✔ |

Túneles con resistencia cuántica | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

Los aspectos técnicos

¿Quiere conocer los protocolos, primitivas y otros detalles técnicos sobre las tecnologías que usamos en Mullvad VPN? ¡Aquí los tiene!

Protocolos de VPN en la aplicación

Utilizamos el protocolo WireGuard en el túnel VPN:

- WireGuardNT (en Windows)

- WireGuard del kernel de Linux (en Linux)

- GotaTun (en Android)

- wireguard-go:

- En macOS siempre

- En iOS siempre

- En Linux y Windows, dependiendo de qué características habilite en la aplicación.

Conexión a la API de la aplicación

Para cifrar la comunicación con la API, la aplicación usa TLS 1.3 implementado en Rustls. Esto ofrece dos ventajas:

- La conexión usa la asignación de certificados para impedir ataques del tipo «Man in the middle».

- Con el fin de evitar la suplantación de DNS, la aplicación usa DNS para obtener la dirección IP para la API.

Firewall y seguridad de la aplicación

La aplicación impide filtraciones y permite usar la función de desconexión de seguridad, ya que se integra con el firewall del sistema (WFP en Windows, nftables en Linux, y PF en macOS). Más información en la página de GitHub

Arquitectura de la aplicación

Para limitar la cantidad de código que se ejecuta como usuario con privilegios, la aplicación se divide en dos partes:

- front-ends sin privilegios (incluida una CLI)

- un servicio de sistema con privilegios que se ejecuta en segundo plano y supervisa la seguridad del dispositivo y los túneles.

Servidores

En todos nuestros servidores, usamos configuraciones predeterminadas específicas y órdenes de prioridad de cifrado para ofrecer el cifrado más seguro disponible para cada protocolo de tunelización.

Servidores de WireGuard

WireGuard es conservador y ofrece solo un conjunto de primitivas criptográficas. Para obtener más información, consulte el sitio web de WireGuard.

Servidores puente

Nuestros puentes permiten conectarse a nuestro sitio web, la API y los servidores de WireGuard en ubicaciones donde el acceso a estos esté bloqueado. Nuestras configuraciones hacen que sea difícil o imposible acceder a través de estos sin cifrado, por lo que el tipo de cifrado usado no es relevante.

Bloqueo de servidores

Para proteger el servicio y a nuestros clientes, y para garantizar la calidad del servicio, nos reservamos el derecho de bloquear cualquier puerto o dirección IP. Bloqueamos todo el tráfico de salida a los puertos siguientes:

- puerto 25: para impedir el envío de correo no deseado

- puerto 137, 138, 139 y 445: para proteger a nuestros clientes frente a un problema de seguridad de Microsoft SMB/CIFS

- puertos 1900 y 2869: para proteger a los clientes contra una configuración malintencionada de UPnP.