Anonim hesap

Kayıt yok

Gizliliğiniz size özeldir, bu nedenle etkinliklerinizi kaydetmeyiz. Uzun vadeli hedefimiz, ödeme bilgilerinizin saklanmasına gerek kalmadan işlem yapabilmeniz.

Bağımsız denetim

Güvenli yargı

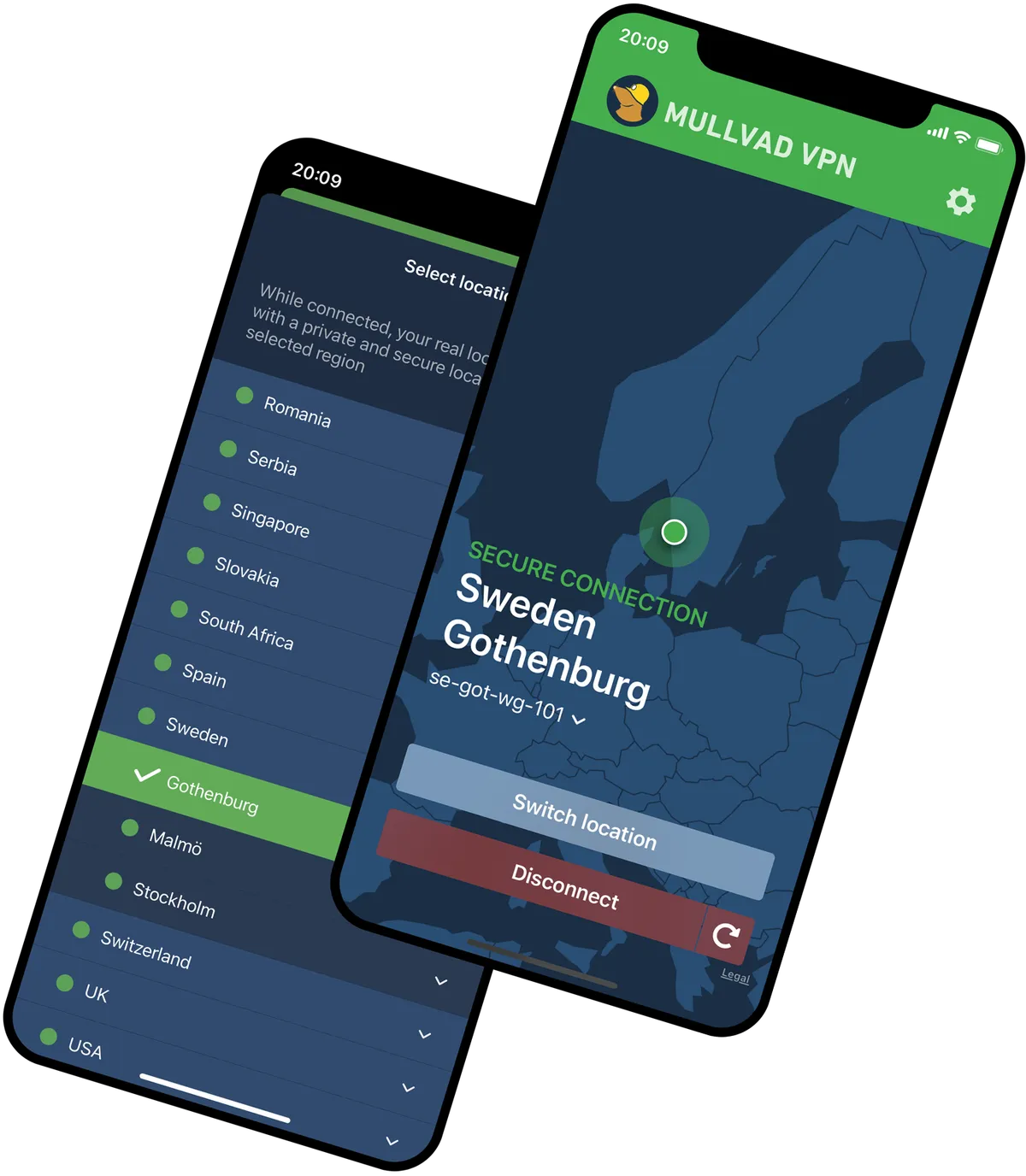

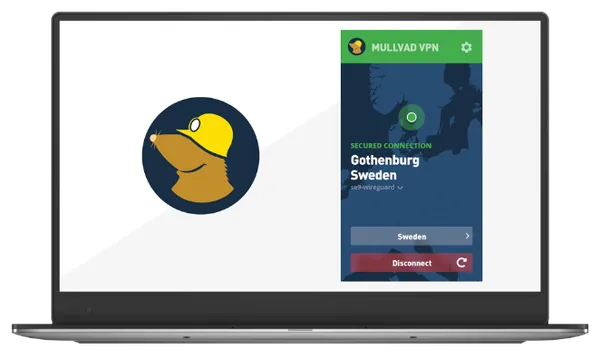

İsveç merkezli bir VPN sağlayıcısı olarak tabi olduğumuz yasalar, konumumuzu bizim ve gizliliğiniz için güvenli bir yer haline getiriyor.

Entegre kill switch

Mullvad VPN etkinken bağlantı sorunları yaşarsanız, dahili Kill Switch seçeneği tüm ağ trafiğini otomatik olarak durdurmanıza olanak tanır.

Ücret karşılığı incelemeler yok

Şirket içi destek ekibi

Destek hizmetierimiz şirket içinde sunulur. Özel destek ekibimiz sorularınıza yanıt vermek için geliştiricilerimizle ortak çalışır.

Öncüler

Bugün artık standart uygulama olarak kabul edilen birçok teknolojiye ve güvenlik özelliğine öncülük yaptık. Ayrıca, üniversitelerle de yakın iş birliği içinde çalışıyoruz.

Trafik analiziyle mücadele eder

Trafiğinizi, VPN ile şifreleseniz bile trafiğinizin analiz edilme riski vardır. Bu nedenle DAITA'yı (Yapay Zeka Destekli Trafik Analizine Karşı Koruma) geliştirdik.

Kuantuma dayanıklı VPN tünelleri

Gelecekteki kuantum bilgisayarların bugünün şifrelemesini kırmayı başarması ihtimaline karşı, desteklenen tüm platformlarımızda kuantum dirençli VPN tünellerini kullanmayı seçebilirsiniz.

Şifreli tünel üzerinden DNS sorguları

Mullvad VPN kullandığınızda tüm DNS sorgularınız (web sitesi adreslerinin IP adreslerine dönüştürüldüğü) şifreli VPN tünelinden geçer.

Çoklu geçiş

Çoklu geçiş özelliğimiz ile trafiğinizi farklı konumlarda ve ayrı yetki alanlarında bulunan iki veya daha fazla sunucu üzerinden yönlendirebilirsiniz.