Anonym konto

Vi ber ikke om personlig informasjon – ikke om en e-postadresse en gang – og vi oppfordrer til anonyme betalinger med kontanter eller kryptovaluta.

Ingen loggføring

Privatlivet ditt er bare ditt, og derfor loggfører vi ikke aktiviteten din. Vårt langsiktige mål er ikke engang å lagre betalingsopplysninger.

Ekstern kontroll

Vi ber om eksterne kontroller av appen og infrastrukturen vår for å sørge for åpenhet og øke sikkerheten.

Sikker jurisdiksjon

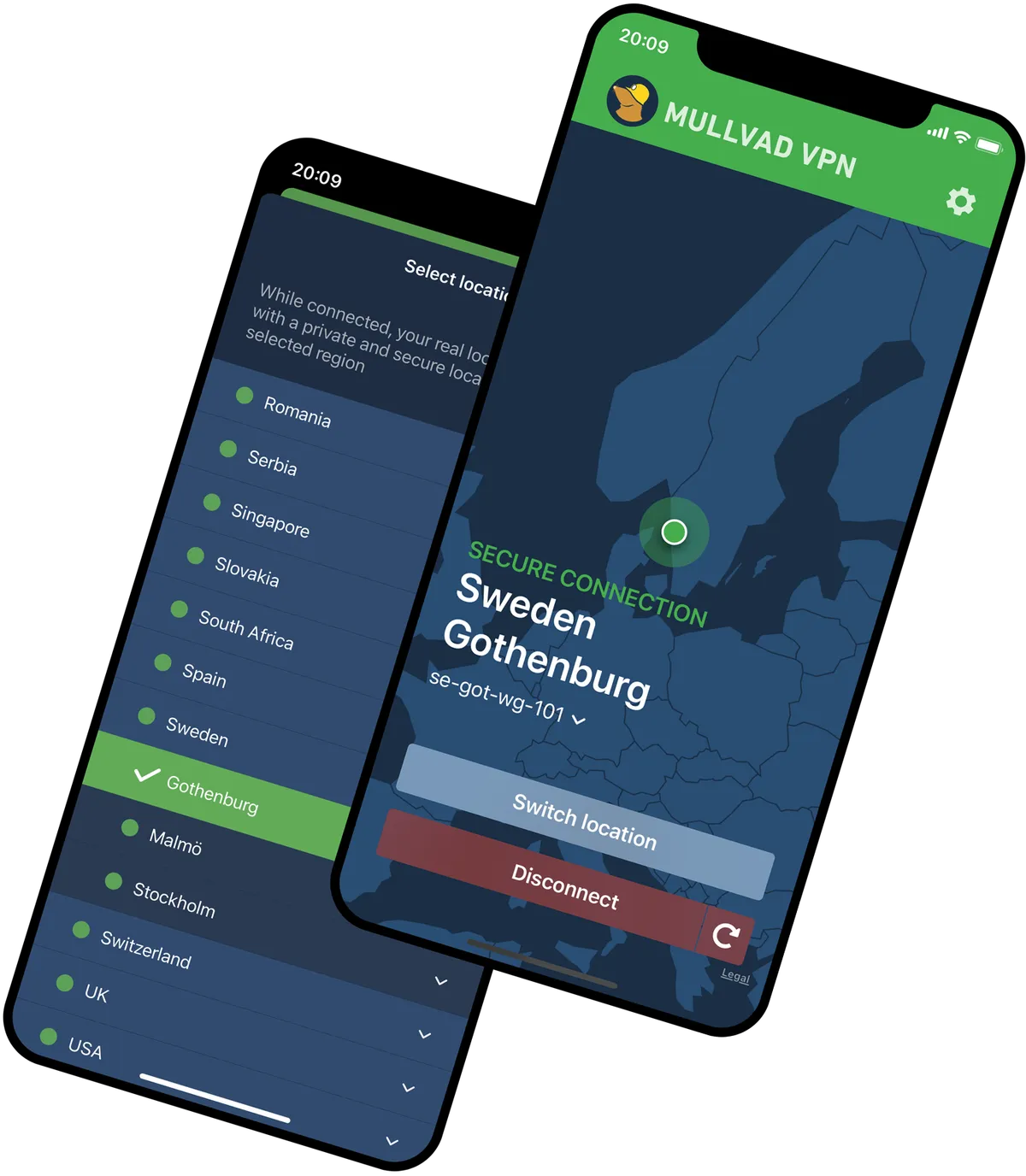

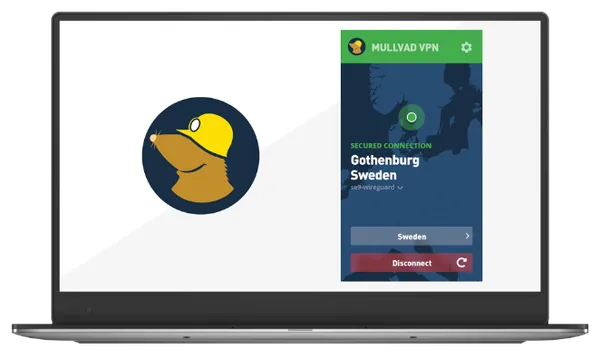

Lovene vi er underlagt som VPN-leverandør basert i Sverige, gjør at vårt og ditt personvern blir godt ivaretatt.

Integrert Kill Switch

Hvis du opplever tilkoblingsproblemer mens Mullvad VPN er på, vil den innebygde Kill Switch automatisk stoppe all nettverkstrafikk.

Ingen betalte anmeldelser

Vi holder oss unna betalte vurderinger og partnere og lar heller resultatene våre snakke for seg.

Eget kundestøtteteam

Vi setter ikke bort kundestøtten til andre. Vårt dedikerte kundestøtteteam jobber sammen med utviklerne våre for å gi svar på spørsmålene dine.

Banebrytere

Vi har vært pionerer innen mange teknologier og sikkerhetsfunksjoner som i dag anses som standard praksis. Vi har også et tett samarbeid med universiteter.

Kjemper mot trafikkanalyse

Selv om du krypterer trafikken din med VPN, er det fortsatt en risiko for at trafikken din kan bli analysert. Derfor har vi utviklet DAITA (Defense Against AI-guided Traffic Analysis).

Kvanteresistente VPN-tunneler

Du kan velge kvanteresistente VPN-tunneler på alle våre støttede plattformer. I tilfelle fremtidige kvantedatamaskiner lykkes med å knekke dagens kryptering.

DNS-forespørsler gjennom kryptert tunnel

Når du bruker Mullvad VPN, vil alle DNS-forespørsler (der nettstedsadresser konverteres til IP-adresser) gå gjennom den krypterte VPN-tunnelen.

Flerhopp

Med vår flerhopp-funksjon kan du rute trafikken din gjennom to eller flere servere på forskjellige steder og i ulike jurisdiksjoner.