Hvorfor Mullvad VPN?

Vi har prioritert ditt privatliv siden 2009. La oss vise deg hva du får med Mullvad VPN.

Hva som skiller oss ut fra resten

Anonym konto

Vi ber ikke om personlig informasjon – ikke om en e-postadresse en gang – og vi oppfordrer til anonyme betalinger med kontanter eller kryptovaluta.

Ingen loggføring

Dine data angår ingen andre. Derfor loggfører vi ikke aktiviteten din. Les mer om vår policy mot loggføring.

Ekstern kontroll

Vi ber om eksterne kontroller av appen og infrastrukturen vår for å sørge for åpenhet og øke sikkerheten.

Sikker jurisdiksjon

Lovene vi er underlagt som VPN-leverandør basert i Sverige, gjør at vårt og ditt personvern blir godt ivaretatt.

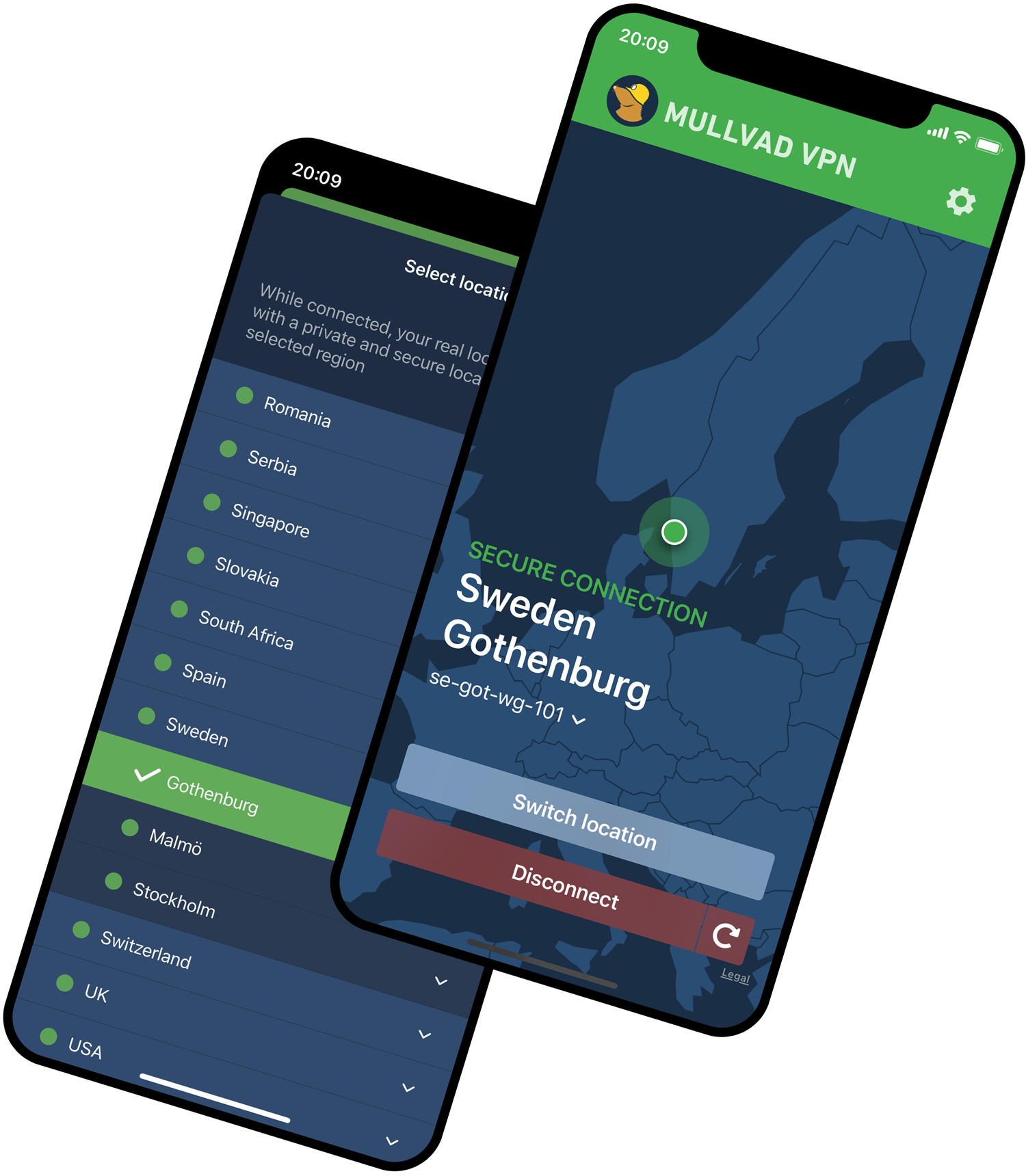

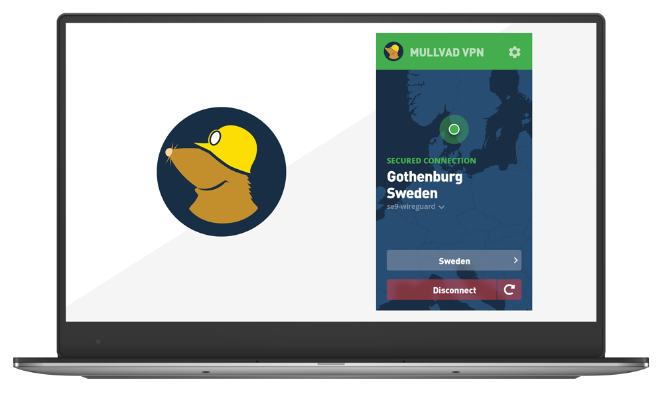

Integrert Kill Switch

Hvis du opplever tilkoblingsproblemer mens Mullvad VPN er på, vil den innebygde Kill Switch automatisk stoppe all nettverkstrafikk.

Ingen betalte anmeldelser

Vi holder oss unna betalte vurderinger og partnere og lar heller resultatene våre snakke for seg.

Eget kundestøtteteam

Vi setter ikke bort kundestøtten til andre. Vårt dedikerte kundestøtteteam jobber sammen med utviklerne våre for å gi svar på spørsmålene dine.

Banebrytere

Vi har vært pionerer innen mange teknologier og sikkerhetsfunksjoner som i dag anses som standard praksis. Vi har også et tett samarbeid med universiteter.

Kjemper mot trafikkanalyse

Selv om du krypterer trafikken din med VPN, er det fortsatt en risiko for at trafikken din kan bli analysert. Derfor har vi utviklet DAITA (Defense Against AI-guided Traffic Analysis).

Kvanteresistente VPN-tunneler

Du kan velge kvanteresistente VPN-tunneler på alle våre støttede plattformer. I tilfelle fremtidige kvantedatamaskiner lykkes med å knekke dagens kryptering.

DNS-forespørsler gjennom kryptert tunnel

Når du bruker Mullvad VPN, vil alle DNS-forespørsler (der nettstedsadresser konverteres til IP-adresser) gå gjennom den krypterte VPN-tunnelen.

Flerhopp

Med vår flerhopp-funksjon kan du rute trafikken din gjennom to eller flere servere på forskjellige steder og i ulike jurisdiksjoner.

Funksjoner

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

Ekstern kontroll | ✔ | ✔ | ✔ | ✔ | ✔ |

Åpen kildekode | ✔ | ✔ | ✔ | ✔ | ✔ |

Delt tunnelering | ✔ | ✔ | ✔ | ✔ | |

Tilpasset DNS-server | ✔ | ✔ | ✔ | ✔ | ✔ |

Flerhopp | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard over QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard over Shadowsocks | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard over TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

Automatisk WireGuard-nøkkelrotasjon | ✔ | ✔ | ✔ | ✔ | ✔ |

Problemrapportering i appen | ✔ | ✔ | ✔ | ✔ | ✔ |

DNS-innholdsblokkere | ✔ | ✔ | ✔ | ✔ | ✔ |

Kvante-bestandige tunneler | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

Den tekniske delen

Nysgjerrig på protokoller, grunnelementer og andre detaljer som Mullvad VPN er bygget på? Her har du det!

VPN-protokoller i appen

Vi bruker WireGuard-protokollen til VPN-tunnelen:

- WireguardNT (for Windows)

- Linux Kernel Wireguard (for Linux)

- GotaTun (for Android)

- wireguard-go:

- Alltid på macOS

- Alltid på iOS

- På Linux og Windows, avhengig av hvilke funksjoner du aktiverer i appen.

App API-tilkobling

Appen bruker TLS 1.3, implementert i Rustls, til å kryptere kommunikasjonen med API. Dette resulterer i to funksjoner:

- Tilkoblingen bruker sertifisert låsing for å forhindre MitM-angrep.

- For å omgå DNS-spoofing bruker ikke appen DNS til å få tak i IP til API-en.

Appens brannmur og sikkerhet

Appen forhindrer lekkasjer og aktiverer Kill Switch-funksjonen ved å integrere med systemets brannmur (WFP på Windows, nftables på Linux og PF på macOS). Finn ut mer på GitHub-siden vår

Appens arkitektur

For å begrense mengden kode som kjøres som en privilegert bruker, er appen delt i to deler:

- frontend uten privilegier (inkludert en CLI)

- en privilegert systemtjeneste som kjører i bakgrunnen og har tilsyn med tunneler og enhetssikkerhet.

Servere

I alle serverne våre har vi spesifisert standardkonfigurasjoner og prioritetsrekkefølge for kryptering for å kunne gi den sterkeste krypteringen mulig for hver tunnelprotokoll.

WireGuard-servere

WireGuard er konservativ og tilbyr bare ett sett med kryptografiske grunnelementer. Se WireGuard-nettsiden for mer informasjon.

Broservere

Broene våre tilrettelegger tilkobling til vår nettside, API og våre WireGuard-servere på steder der tilgangen til dem er blokkert. Konfigurasjonene våre gjør det vanskelig eller umulig å få tilgang til noe ukryptert via disse, og av den grunn er typen kryptering som brukes, mindre viktig.

Serverblokkering

For å beskytte oss selv, kundene våre og kvaliteten på tjenesten vår beholder vi rettigheten til å blokkere IP-adresser eller porter. Vi blokkerer konstant utgående trafikk til følgende porter:

- port 25 – for å forhindre søppelpost

- portene 137, 138, 139, 445 – for å beskytte kundene mot et sikkerhetsproblem med Microsoft SMB/CIFS

- portene 1900 og 2869 – for å beskytte kundene mot skadelig UPnP-konfigurasjon.