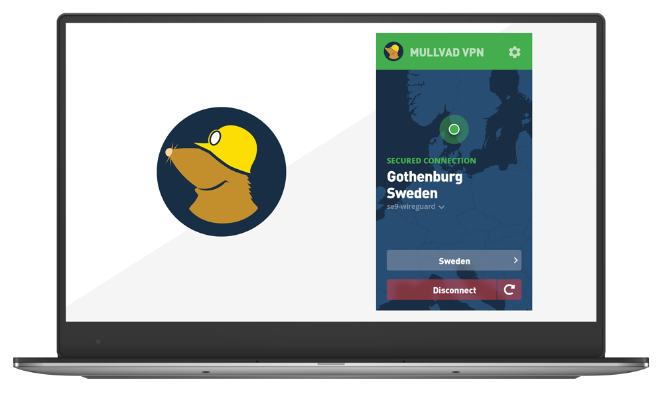

چرا Mullvad VPN؟

ما از سال 2009 حریم خصوصی شما را در اولویت قرار دادهایم. اجازه دهید آنچه را که با Mullvad VPN به دست میآورید، ارائه کنیم.

آنچه ما را از هم جدا میکند

حساب ناشناس

اطلاعات شخصی شما را درخواست نمیکنیم – حتی ایمیل شما را – و شما را تشویق میکنیم پرداخت ناشناس با پول نقد یا رمزارز انجام دهید.

دادهای ثبت نمیکنیم

دادههای شما به هیچکس دیگری مربوط نیست. به همین دلیل ما فعالیتهای شما را ثبت نمیکنیم. دربارهٔ سیاست عدم ثبت فعالیتها بیشتر بدانید

حسابرسی خارجی

ما انجام حسابرسیهای مستقل از برنامه و زیرساختمان را برای ایجاد شفافیت و ارتقاء رویههای امنیتی خود درخواست میکنیم.

حوزه قضایی ایمن

قوانین مربوط به ما بهعنوان ارائهدهنده VPN که در سوئد قرار داریم باعث شده است که مکانمان مکانی ایمن برای ما و حریم خصوصی شما باشد.

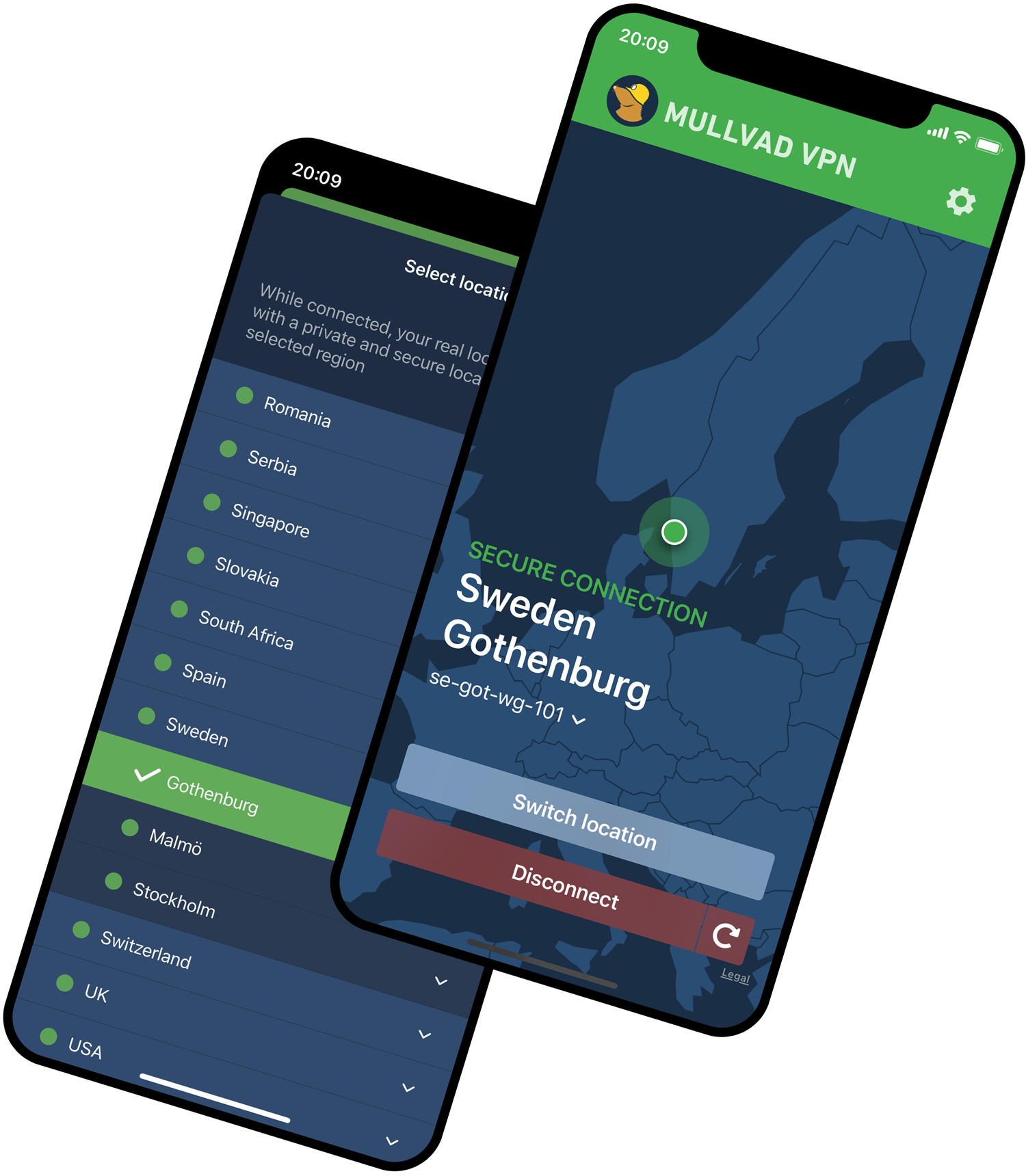

کلید توقف یکپارچه

اگر هنگام اجرای Mullvad VPN با مشکل اتصال روبرو شوید، کلید توقف برنامه بهصورت خودکار تمام ترافیک شبکه را متوقف خواهد کرد.

بدون نظر پولی

ما مبری از نظرات همکاران و نظرات پولی هستیم؛ در عوض، گذاشتهایم سابقهمان گویای کیفیت خدمات ما باشد.

تیم پشتیبانی در خانه

ما پشتیبانی خود را برونسپاری نمیکنیم. تیم پشتیبانی اختصاصی ما با توسعهدهندگان ما همکاری مینماید تا به سوالات شما پاسخ دهد.

پیشگامان

ما پیشگام بسیاری از فناوریها و ویژگی های امنیتی هستیم که امروزه به عنوان یک روش استاندارد در نظر گرفته میشوند. ما همچنین با دانشگاهها همکاری نزدیک داریم.

با تجزیه و تحلیل ترافیک مبارزه میکند

حتی اگر ترافیک خود را با VPN رمزگذاری کنید، باز هم این خطر وجود دارد که ترافیک شما قابل تجزیه و تحلیل باشد. به همین دلیل است که ما DAITA (دفاع در مقابل تجزیه و تحلیل ترافیک هدایت شده با هوش مصنوعی) را توسعه بخشیدهایم.

تونلهای VPN مقاوم در مقابل کوانتوم

شما میتوانید تونلهای VPN مقاوم کوانتومی را در همه پلتفرمهای پشتیبانی شده ما انتخاب نمایید. در صورتی که کامپیوترهای کوانتومی آینده موفق به شکستن رمزگذاری امروزی شوند.

درخواستهای DNS از طریق تونل رمزگذاریشده

زمانی که از Mullvad VPN استفاده میکنید، تمام درخواستهای DNS شما (جایی که آدرسهای وب سایت به آدرسهای IP تبدیل میشوند) از تونل VPN رمزگذاری شده عبور میکنند.

مالتیهاپ

با ویژگی مالتیهاپ ما قادر خواهید بود ترافیک خود را از طریق دو یا چند سرور در مکانهای مختلف و حوزههای قضایی جداگانه هدایت کنید.

قابلیتها

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

حسابرسی خارجی | ✔ | ✔ | ✔ | ✔ | ✔ |

کد منبعباز است | ✔ | ✔ | ✔ | ✔ | ✔ |

تونلینگ تقسیمی | ✔ | ✔ | ✔ | ✔ | |

سرور DNS سفارشی | ✔ | ✔ | ✔ | ✔ | ✔ |

مالتیهاپ | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard از طریق QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard از طریق Shadowsocks | ✔ | ✔ | ✔ | ✔ | ✔ |

وایرگارد از طریق TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

چرخش خودکار کلید WireGuard | ✔ | ✔ | ✔ | ✔ | ✔ |

گزارش خطای درونبرنامه | ✔ | ✔ | ✔ | ✔ | ✔ |

مسدود کنندگان محتوای DNS | ✔ | ✔ | ✔ | ✔ | ✔ |

تونلهای مقاوم در مقابل کوانتوم | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

کارکنان فنی

آیا میخواهید در مورد پروتکلها، اصول اولیه و سایر جزئیاتی که Mullvad VPN بر اساس آنها ساخته شده است بدانید؟ بفرمایید!

پروتکلهای VPN در اپلیکیشن

ما از پروتکل WireGuard برای تونل VPN استفاده میکنیم:

- WireguardNT (در Windows)

- Wireguard در کرنل Linux (در Linux)

- GotaTun (در اندروید)

- wireguard-go:

- همیشه در macOS

- همیشه در iOS

- در Linux و Windows، بستگی دارد به اینکه چه ویژگیهایی را در اپلیکیشن فعال کنید.

اتصال API اپلیکیشن

این اپلیکیشن برای رمزگذاری ارتباط با API، از TLS 1.3 استفاده میکند که با Rustls پیادهسازی شده است. دو قابلیت را ارائه میکند:

- این اتصال از پین کردن گواهی برای جلوگیری از حملات MitM استفاده میکند.

- برای دور زدن جعل DNS، اپلیکیشن از DNS جهت دریافت IP برای API استفاده نمیکند.

فایروال و امنیت برنامه

این برنامه از نشت اطلاعات جلوگیری میکند و عملکرد کلید توقف را از طریق ادغام با دیواره محافظ سیستم فعال میکند (WFP در ویندوز، nftables در لینوکس و PF در سیستمعامل مک). اطلاعات بیشتر را در صفحه GitHub ما به دست آورید

معماری اپلیکیشن

برای محدود کردن مقدار کد در حال اجرا بهعنوان کاربر دارای امتیاز، برنامه به دو بخش تقسیم میشود:

- فرانتاندهای غیرمجاز (از جمله CLI)

- سرویس سیستم دارای امتیازی که در پسزمینه اجرا میشود و بر تونلها و امنیت دستگاه نظارت دارد.

سرورها

در تمام سرورهایمان، پیکربندیهای پیشفرض مشخصشده و ترتیبهای اولویت برای رمزگذاری داریم تا قدرتمندترین رمزگذاری موجود را برای هر پروتکل تونل ارائه دهند.

سرورهای WireGuard

WireGuard سرسخت است و فقط یک مجموعه توابع ابتدایی رمزنگاری ارائه میدهد. برای اطلاع از جزئیات به وبسایت WireGuard مراجعه کنید.

سرورهای پل

پلهای ما اتصال به وبسایت، API و سرورهای WireGuard را در مکانهایی که دسترسی به آنها مسدود شده است، تسهیل میکنند. پیکربندیهایی که اعمال کردهایم باعث شده که دسترسی به چیزهایی که از طریق آن رمزگذاری شده است دشوار یا غیرممکن شود، پس نوع رمزگذاری استفادهشده اهمیت اندکی دارد.

مسدود شدن سرور

برای محافظت از خود، مشتریان خود و کیفیت خدماتمان، از حق مسدود کردن هر درگاه یا نشانی IP برخورداریم. همواره ترافیک خروجی به این درگاهها را مسدود میکنیم:

- درگاه 25 – برای پیشگیری از اسپم

- درگاههای 137، 138، 139، 445 – برای محافظت از کاربران در برابر مشکلات امنیتی SMB/CIFS مایکروسافت

- درگاههای 1900 و 2869 – برای محافظت از مشتریان در برابر پیکربندی UPnP مخرب.