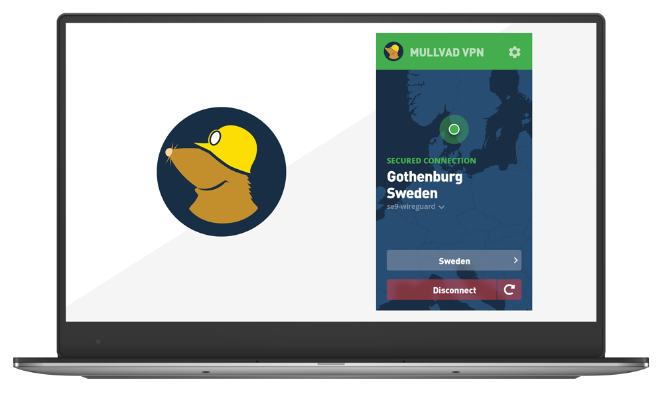

لماذا تستخدم شبكة Mullvad VPN؟

لقد وضعنا خصوصيتك على رأس أولوياتنا منذ عام 2009. هيا نقدم لك ما ستجنيه من شبكة Mullvad VPN.

ما الذي يميزنا

حساب مجهول

لا نطلب أي معلومات شخصية – ولا بريدك الإلكتروني – ونشجع الدفع المجهول نقدًا أو بعملة مشفرة.

بدون تسجيل

ليس من شأن أحد الاطلاع على بياناتك. لهذا السبب نحن لا نسجل نشاطك. اعرف المزيد حول سياسة عدم التسجيل

مدقَّق خارجيًا

نحن نطلب عمليات تدقيق مستقلة من تطبيقنا وبنيتنا الأساسية لتوفير الشفافية وتحسين ممارسات الأمان خاصتنا.

نطاق اختصاص آمن

القوانين ذات الصلة بنا بصفتنا مزوِّد VPN مقرها في السويد تجعل موقعنا مكانًا آمنًا لنا ولخصوصيتك.

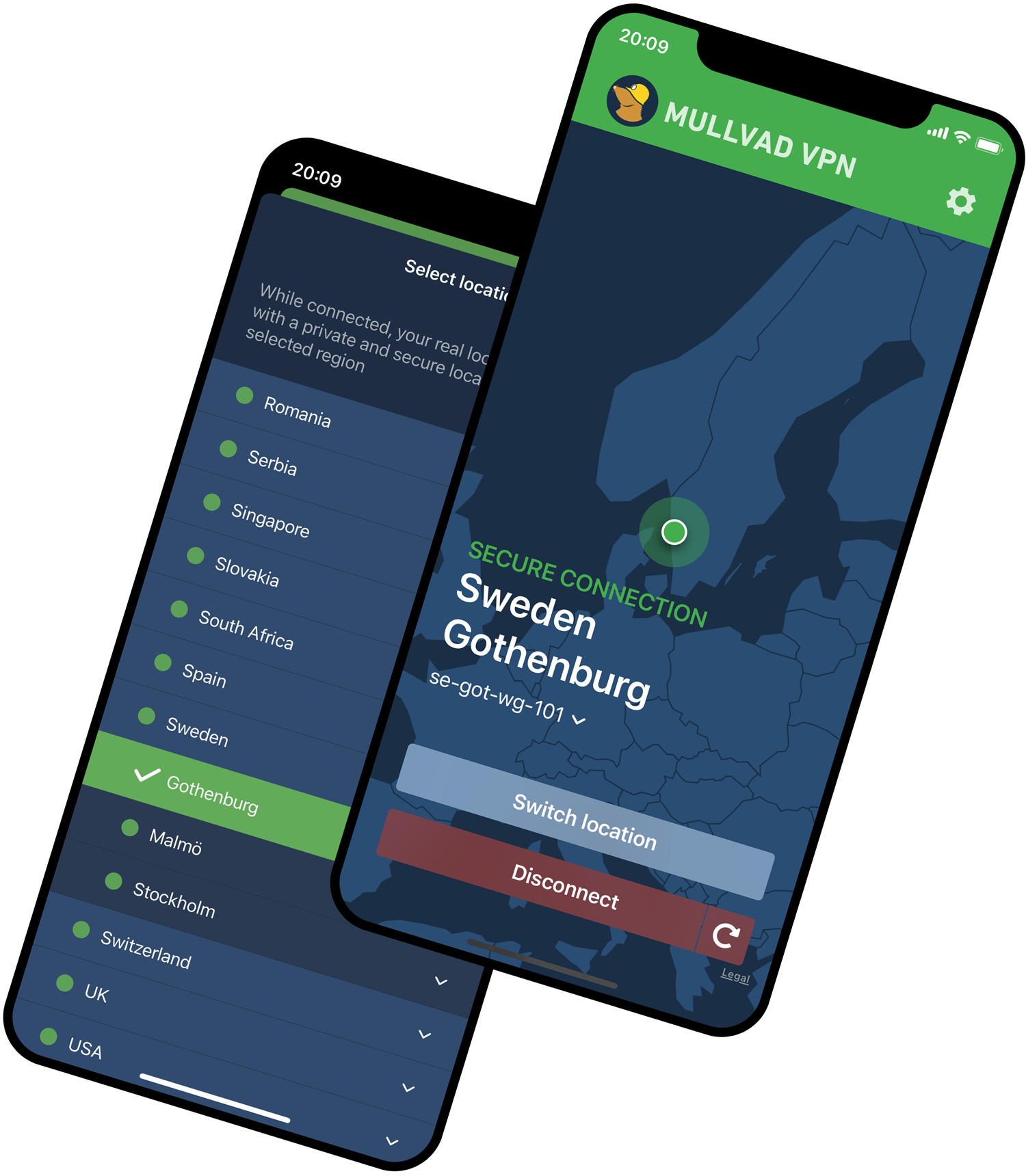

مفتاح إيقاف مدمج

إذا كنت تواجه مشكلات في الاتصال أثناء تشغيل Mullvad VPN، فسيؤدي مفتاح الإيقاف المدمج تلقائيًا إلى إيقاف جميع حركات بيانات الشبكة.

لا توجد مراجعات مدفوعة

نبتعد عن المراجعات المدفوعة والتسويق بالعمولة، وبدلًا من ذلك، نترك سجلنا الحافل يتحدث عن نفسه.

فريق دعم داخلي

نحن لا نستعين بمصادر خارجية لنحصل على الدعم. ولكن يعمل فريق الدعم لدينا بالتعاون مع مطورينا لتقديم إجابات لأسئلتك.

الريادة

لقد كان لنا السبق في ابتكار العديد من التقنيات وميزات الأمان التي تعتبر اليوم من الممارسات القياسية. كما أننا نعمل بالتعاون الوثيق مع الجامعات.

مكافحة تحليل حركة البيانات

حتى إذا قمت بتشفير حركة البيانات باستخدام شبكة VPN، فلا يزال هناك خطر من إمكانية تحليلها. لهذا السبب قمنا بتطوير DAITA (الدفاع ضد تحليل حركة البيانات الموجه بالذكاء الاصطناعي).

قنوات VPN مضادة للحواسيب الكمية

يمكنك اختيار قنوات VPN مضادة للحواسيب الكمية على جميع المنصات المدعومة لدينا. في حالة نجاح أجهزة الكمبيوتر الكمومية المستقبلية في كسر تشفير الحالي.

استعلامات DNS من خلال قناة مشفرة

عند استخدام Mullvad VPN، ستمر جميع استعلامات DNS (حيث يتم تحويل عناوين مواقع الويب إلى عناوين IP) من خلال قناة VPN المشفرة.

متعدد القفزات

باستخدام ميزة متعدد القفزات، يمكنك توجيه حركة بياناتك عبر خادمين أو أكثر في مواقع مختلفة وولايات قضائية منفصلة.

الميزات

Windows | macOS | Linux | Android | iOS | |

|---|---|---|---|---|---|

مدقَّق خارجيًا | ✔ | ✔ | ✔ | ✔ | ✔ |

الرمز مفتوح المصدر | ✔ | ✔ | ✔ | ✔ | ✔ |

الاتصال النفقي المقسم | ✔ | ✔ | ✔ | ✔ | |

خادم DNS مخصص | ✔ | ✔ | ✔ | ✔ | ✔ |

عُقد متعددة | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard عبر QUIC | ✔ | ✔ | ✔ | ✔ | ✔ |

Lightweight WireGuard Obfuscation (LWO) | ✔ | ✔ | ✔ | ✔ | |

WireGuard عبر Shadowsocks | ✔ | ✔ | ✔ | ✔ | ✔ |

WireGuard عبر TCP | ✔ | ✔ | ✔ | ✔ | ✔ |

تدوير مفتاح WireGuard التلقائي | ✔ | ✔ | ✔ | ✔ | ✔ |

الإبلاغ عن مشكلة داخل التطبيق | ✔ | ✔ | ✔ | ✔ | ✔ |

حظر المحتوى باستخدام DNS | ✔ | ✔ | ✔ | ✔ | ✔ |

القنوات المضادة للحواسيب الكمية | ✔ | ✔ | ✔ | ✔ | ✔ |

DAITA | ✔ | ✔ | ✔ | ✔ | ✔ |

|

الفريق التقني

هل تشعر بالفضول بخصوص البروتوكولات والأنماط الأساسية التي بنيت عليها شبكة Mullvad VPN؟ تفضل!

بروتوكولات VPN في التطبيق

نحن نستخدم بروتوكول WireGuard لنفق VPN:

- WireguardNT (على أنظمة Windows)

- Linux kernel wireguard (على أنظمة Linux)

- GotaTun (على أنظمة Android)

- wireguard-go:

- على أنظمة macOS دائمًا

- على أنظمة iOS دائمًا

- على أنظمة Linux وWindows، تبعًا للميزات التي تقوم بتمكينها في التطبيق.

اتصال واجهة برمجة التطبيقات للتطبيق

يستخدم التطبيق بروتوكول TLS 1.3، المطبق في Rustls، لتشفير الاتصال بواجهة برمجة التطبيقات. ويوفر ذلك ميزتين:

- يستخدم الاتصال شهادة تثبيت لمنع هجمات MitM.

- للتحايل على انتحال DNS، لا يستخدم التطبيق DNS للحصول على IP لواجهة برمجة التطبيقات.

جدار حماية التطبيق والأمان

يمنع التطبيق التسريبات ويتيح وظيفة مفتاح الإيقاف من خلال التكامل مع جدار حماية النظام (WFP على Window، وftables على Linux، وPF على macOS). تعرف على المزيد في صفحة GitHub

بنية التطبيق

للحد من كمية الرموز التي يتم تشغيلها كمستخدم متميز، يتم تقسيم التطبيق إلى جزأين:

- واجهات أمامية غير متميزة (بما في ذلك CLI)

- خدمة نظام متميزة والتي تعمل في الخلفية وتشرف على القنوات وأمن الأجهزة.

الخوادم

في جميع خوادمنا، حددنا تكوينات افتراضية وأوامر أولوية للتشفير لتوفير أقوى تشفير متاح لكل بروتوكول قناة.

خوادم WireGuard

إن WireGuard متحفظ ولا يقدم سوى مجموعة واحدة من الأنماط الأساسية التشفيرية. انظر موقع WireGuard للحصول على التفاصيل.

خوادم الجسور

تسهل جسورنا الاتصال بموقعنا الإلكتروني، وواجهة برمجة التطبيقات، وخوادم WireGuard في المواقع التي يتم فيها حظر الوصول إليها. كما أن تكويناتنا تجعل الوصول إلى أي شيء غير مشفر من خلالها أمرًا صعبًا أو مستحيلًا، لذا فإن نوع التشفير المستخدم قليل الأهمية.

حظر الخادم

لحماية أنفسنا وعملائنا وضمان جودة خدمتنا، نحتفظ بالحق في حظر أي منافذ أو عناوين IP. نقوم بحظر حركة البيانات الصادرة إلى المنافذ التالية دائمًا:

- المنفذ 25 – لمنع البريد المزعج

- المنافذ 137، و138، و139، و445 - لحماية العملاء من مشكلة أمان Microsoft SMB/CIFS

- المنفذان 1900 و2869 - لحماية العملاء من تكوين UPnP الضار.