Anoniem account

We vragen niet om persoonlijke gegevens – zelfs niet uw e-mailadres – en moedigen anonieme betalingen aan met contant geld of cryptogeld.

Geen logs

Uw privacy is uw privacy en daarom leggen wij uw activiteiten niet vast. Ons doel op lange termijn is om zelfs geen betalingsgegevens op te slaan.

Extern doorgelicht

We verzoeken onafhankelijke audits van onze app en infrastructuur om transparantie te bieden en onze beveiliging te verbeteren.

Veilige jurisdictie

De wetten die voor ons als VPN-provider gevestigd in Zweden relevant zijn, maken van onze locatie een veilige plaats voor ons en voor uw privacy.

Geïntegreerde kill switch

Als er verbindingsproblemen optreden terwijl Mullvad VPN ingeschakeld is, stopt de ingebouwde kill switch automatisch alle netwerkverkeer.

Geen betaalde recensies

We blijven weg van betaalde recensies en partners en laten in plaats daarvan onze prestaties voor zich spreken.

Intern ondersteuningsteam

We besteden uw problemen niet uit. Ons toegewijde ondersteuningsteam werkt nauw samen met onze ontwikkelaars om u geïnformeerde antwoorden te geven.

Vroege volgers

We hebben altijd al onderzoek gedaan naar talloze technologieën en beveiligingsfuncties die tegenwoordig standaard zijn voor VPN-services.

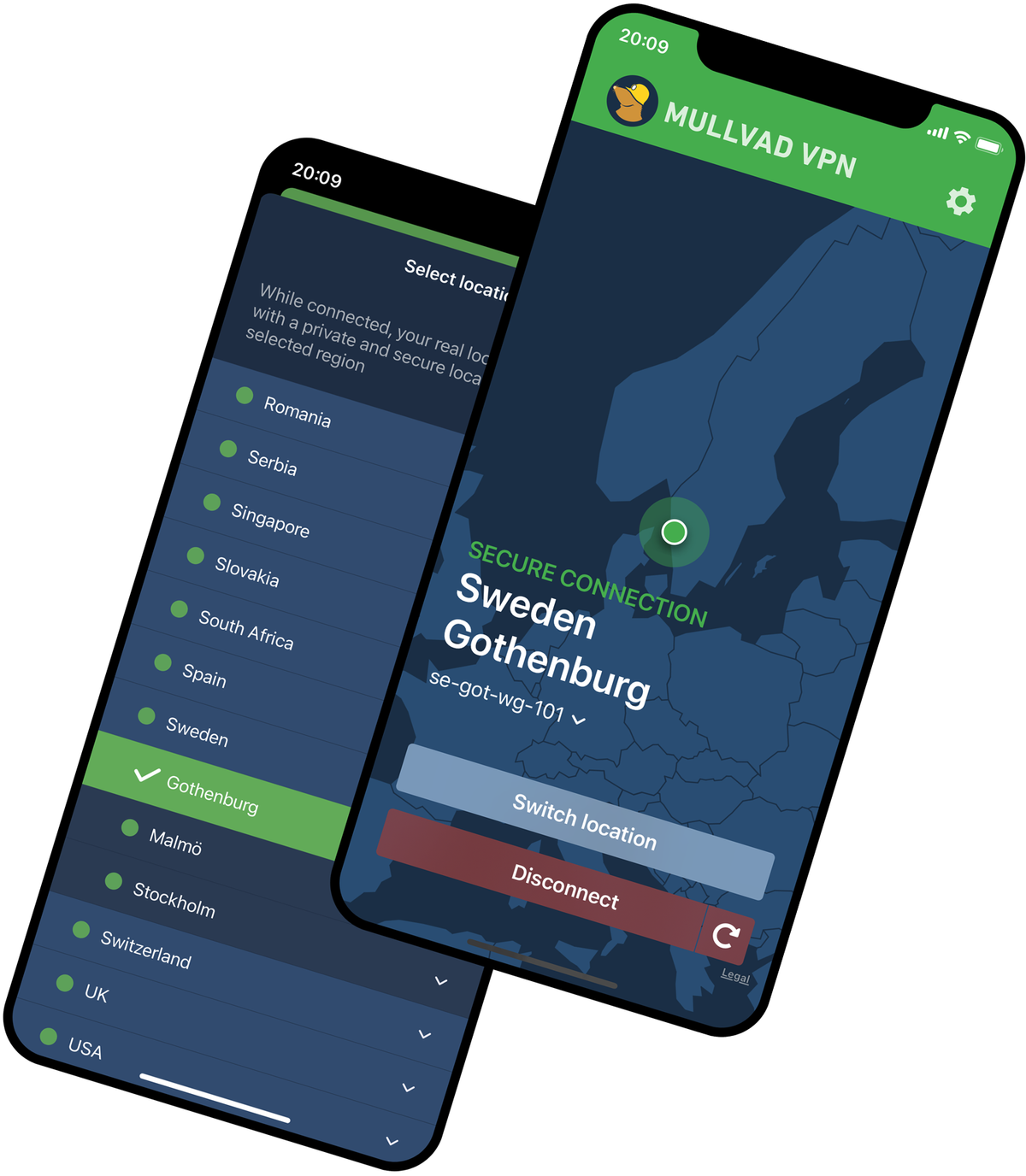

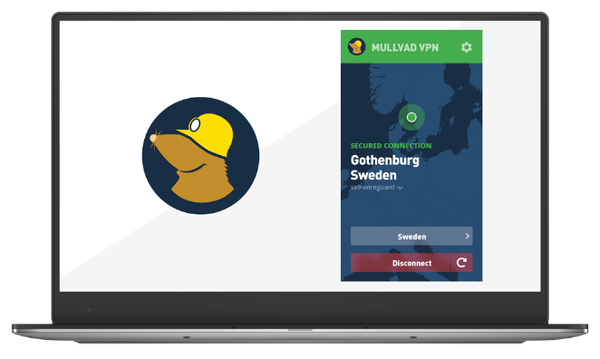

Eenvoudige installatie

Onze app is ontworpen zodat ook nieuwe klanten deze makkelijk kunnen gebruiken en hun privacy kunnen beschermen.